OpenBSD — это ориентированная на безопасность , бесплатная и с открытым исходным кодом , Unix-подобная операционная система, основанная на Berkeley Software Distribution (BSD). Тео де Раадт создал OpenBSD в 1995 году, ответвив NetBSD 1.0. [4] Проект OpenBSD делает упор на переносимость , стандартизацию , корректность , проактивную безопасность и интегрированную криптографию . [5]

Проект OpenBSD поддерживает переносимые версии многих подсистем в виде пакетов для других операционных систем. Из-за предпочтительной лицензии BSD проекта, которая допускает двоичное распространение без исходного кода, многие компоненты повторно используются в проприетарных и спонсируемых корпорациями программных проектах. Код брандмауэра в macOS от Apple основан на коде брандмауэра PF от OpenBSD, [6] Стандартная библиотека Android Bionic C основана на коде OpenBSD, [7] LLVM использует библиотеку регулярных выражений OpenBSD , [8] а Windows 10 использует OpenSSH (OpenBSD Secure Shell) с LibreSSL . [9]

Слово «открытый» в названии OpenBSD относится к доступности исходного кода операционной системы в Интернете , хотя слово «открытый» в названии OpenSSH означает «OpenBSD». Оно также относится к широкому спектру аппаратных платформ, поддерживаемых системой. [10] OpenBSD поддерживает различные системные архитектуры, включая x86-64 , IA-32 , ARM , PowerPC и 64-битный RISC-V .

В декабре 1994 года Тео де Раадт , один из основателей проекта NetBSD , был вынужден уйти из основной команды NetBSD из-за разногласий и конфликтов с другими членами команды NetBSD. [11] [4] В октябре 1995 года Де Раадт основал OpenBSD, новый проект, ответвившийся от NetBSD 1.0. Первоначальный релиз, OpenBSD 1.2, был выпущен в июле 1996 года, за ним в октябре того же года последовал OpenBSD 2.0. [12] С тех пор проект выпускал релиз каждые шесть месяцев, каждый из которых поддерживался в течение одного года.

25 июля 2007 года разработчик OpenBSD Боб Бек объявил о создании OpenBSD Foundation , канадской некоммерческой организации, созданной для того, чтобы «выступать в качестве единой точки контакта для лиц и организаций, которым требуется юридическое лицо для работы, когда они хотят поддержать OpenBSD». [13]

Трудно определить, насколько широко используется OpenBSD, поскольку разработчики не публикуют и не собирают статистику использования.

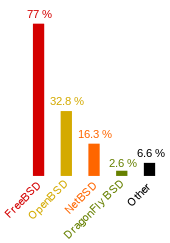

В сентябре 2005 года BSD Certification Group опросила 4330 индивидуальных пользователей BSD, показав, что 32,8% использовали OpenBSD, [14] отставая от FreeBSD с 77%, опережая NetBSD с 16,3% и DragonFly BSD с 2,6% [примечание 1] . Однако авторы этого опроса пояснили, что он не является ни «исчерпывающим», ни «абсолютно точным», поскольку опрос распространялся в основном через списки рассылки, форумы и устно. Это в сочетании с другими факторами, такими как отсутствие контрольной группы, процесса предварительного отбора или значительного охвата за пределами сообщества BSD, делает опрос ненадежным для оценки использования BSD в глобальном масштабе.

OpenBSD имеет надежный сетевой стек TCP/IP и может использоваться в качестве маршрутизатора [15] или беспроводной точки доступа [16] . Улучшения безопасности OpenBSD , встроенная криптография и фильтр пакетов делают его пригодным для таких целей безопасности , как брандмауэры [17] , системы обнаружения вторжений и шлюзы VPN .

Несколько фирменных систем основаны на OpenBSD, включая устройства от Armorlogic (брандмауэр веб-приложений Profense), Calyptix Security, [18] GeNUA, [19] RTMX, [20] и .vantronix. [21]

Некоторые версии служб Microsoft для UNIX , расширения операционной системы Windows для предоставления функциональности, подобной Unix, используют большую часть кодовой базы OpenBSD, которая включена в набор для взаимодействия Interix , [22] [23] разработанный Softway Systems Inc., который Microsoft приобрела в 1999 году. [24] [25] Core Force, продукт безопасности для Windows, основан на брандмауэре pf OpenBSD . [26] Брандмауэр pf также встречается в других операционных системах: включая FreeBSD , [27] и macOS . [28]

OpenBSD поставляется с Xenocara , [29] реализацией X Window System , и подходит в качестве настольной операционной системы для персональных компьютеров , включая ноутбуки. [30] [31] : xl По состоянию на сентябрь 2018 года [обновлять]OpenBSD включает в себя около 8000 пакетов в своем репозитории программного обеспечения , [32] включая среды рабочего стола, такие как Lumina , GNOME , KDE Plasma и Xfce , а также веб-браузеры, такие как Firefox и Chromium . [33] Проект также включает в себя три оконных менеджера в основном дистрибутиве: cwm , FVWM (часть конфигурации по умолчанию для Xenocara) и twm . [34]

OpenBSD имеет полный набор серверов и может быть настроен как почтовый сервер , веб-сервер , FTP-сервер , DNS-сервер , маршрутизатор , брандмауэр , файловый сервер NFS или любая их комбинация. Начиная с версии 6.8, OpenBSD также поставляется с собственной поддержкой WireGuard в ядре . [35] [36]

Вскоре после создания OpenBSD с Де Раадтом связалась местная компания по разработке программного обеспечения безопасности Secure Networks (позже приобретенная McAfee ). [37] [38] Компания разрабатывала инструмент аудита сетевой безопасности Ballista, [примечание 2], который был предназначен для поиска и использования уязвимостей безопасности программного обеспечения. Это совпало с интересом Де Раадта к безопасности, поэтому они сотрудничали, что привело к выпуску OpenBSD 2.3. [39] Это сотрудничество помогло определить безопасность как фокус проекта OpenBSD. [40]

OpenBSD включает в себя множество функций, направленных на повышение безопасности, таких как:

strlcatfor strcatи strlcpyfor strcpy[41]Чтобы снизить риск уязвимости или неправильной конфигурации, допускающей повышение привилегий , многие программы были написаны или адаптированы для использования разделения привилегий , отзыва привилегий и chrooting . Разделение привилегий — это метод, впервые примененный в OpenBSD и вдохновленный принципом наименьших привилегий , когда программа разделяется на две или более частей, одна из которых выполняет привилегированные операции, а другая — почти всегда основная часть кода — работает без привилегий. [45] Отзыв привилегий аналогичен и включает в себя выполнение программой любых необходимых операций с привилегиями, с которыми она начинается, а затем их отмену. Chrooting включает в себя ограничение приложения одним разделом файловой системы , запрещая ему доступ к областям, содержащим частные или системные файлы. Разработчики применили эти усовершенствования к версиям OpenBSD многих распространенных приложений, таких как tcpdump , file , tmux , smtpd и syslogd . [46]

Разработчики OpenBSD сыграли важную роль в создании и развитии OpenSSH (также известного как OpenBSD Secure Shell), который разрабатывается в репозиториях OpenBSD CVS. OpenBSD Secure Shell основан на оригинальном SSH . [47] Впервые он появился в OpenBSD 2.6 и сейчас является самым популярным клиентом и сервером SSH, доступным во многих операционных системах. [48]

Проект имеет политику постоянного аудита исходного кода на наличие проблем, работа, которую разработчик Марк Эспи описал как «никогда не законченную... скорее вопрос процесса, чем поиска конкретной ошибки». Он перечислил несколько типичных шагов после обнаружения ошибки, включая проверку всего исходного дерева на наличие тех же и похожих проблем, «попытку выяснить, следует ли вносить поправки в документацию» и исследование того, «можно ли улучшить компилятор, чтобы он предупреждал об этой конкретной проблеме». [49]

На сайте OpenBSD есть заметная ссылка на запись о безопасности системы. До июня 2002 года там было написано:

Пять лет без единого дырки в установке по умолчанию!

В июне 2002 года Марк Дауд из Internet Security Systems раскрыл ошибку в коде OpenSSH, реализующем аутентификацию «вызов-ответ» . [50] Эта уязвимость в установке OpenBSD по умолчанию позволяла злоумышленнику получить удаленный доступ к учетной записи root , что было крайне серьезно не только для OpenBSD, но и для большого количества других операционных систем, которые к тому времени использовали OpenSSH. [51] Эта проблема потребовала корректировки слогана на веб-сайте OpenBSD на:

Одна удаленная дыра в установке по умолчанию за почти 6 лет!

Цитата оставалась неизменной с течением времени, пока 13 марта 2007 года Альфредо Ортега из Core Security Technologies не раскрыл удаленную уязвимость, связанную с сетью. [52] Впоследствии цитата была изменена на:

Всего две удаленные дыры в установке по умолчанию, за чертовски долгое время!

Это утверждение подверглось критике, поскольку установка по умолчанию содержит мало работающих служб, а многие варианты использования требуют дополнительных служб. [53] Кроме того, поскольку дерево портов содержит неаудированное стороннее программное обеспечение , пользователи могут легко поставить под угрозу безопасность, установив или неправильно настроив пакеты. Однако проект утверждает, что слоган предназначен для указания на установку по умолчанию и что он является правильным с этой точки зрения.

Одной из фундаментальных идей OpenBSD является стремление к тому, чтобы системы были простыми, чистыми и безопасными по умолчанию. Установка по умолчанию довольно минимальна, что, по заявлению проекта, гарантирует, что начинающим пользователям «не придется становиться экспертами по безопасности за одну ночь», [54] что соответствует практикам открытого исходного кода и аудита кода, которые считаются важными элементами системы безопасности. [55] Дополнительные службы должны включаться вручную, чтобы пользователи в первую очередь думали о последствиях для безопасности.

11 декабря 2010 года Грегори Перри, бывший технический консультант Федерального бюро расследований (ФБР), отправил электронное письмо Де Раадту, утверждая, что ФБР заплатило некоторым бывшим разработчикам OpenBSD за 10 лет до этого, чтобы они вставили бэкдоры в OpenBSD Cryptographic Framework . Де Раадт сделал электронное письмо общедоступным 14 декабря, переслав его в список рассылки openbsd-tech, и предложил провести аудит кодовой базы IPsec . [56] [57] Ответ Де Раадта был скептическим по отношению к отчету, и он пригласил всех разработчиков самостоятельно проверить соответствующий код. В последующие недели ошибки были исправлены, но никаких доказательств наличия бэкдоров обнаружено не было. [58] Де Раадт заявил: «Я считаю, что NetSec, вероятно, была нанята для написания бэкдоров, как предполагалось. Если они были написаны, я не верю, что они попали в наше дерево. Они могли быть развернуты как их собственный продукт». [59]

В декабре 2017 года Илья ван Спрундель, директор IOActive , выступил с докладом на CCC [60], а также на DEF CON [61] под названием «Все ли BSD созданы одинаково? — Обзор уязвимостей ядра BSD», в котором он заявил, что, хотя OpenBSD является явным победителем BSD с точки зрения безопасности, «в этих ядрах по-прежнему легко найти ошибки, даже в OpenBSD».

Два года спустя, в 2019 году, на CCC был сделан доклад под названием «Систематическая оценка мер по смягчению последствий OpenBSD» [62] , в котором утверждалось, что, хотя OpenBSD имеет некоторые эффективные меры по смягчению последствий, значительная часть из них «в лучшем случае бесполезна и основана на чистой удаче и суевериях», что приводило доводы в пользу более рационального подхода при их проектировании. [63]

Многие проекты с открытым исходным кодом начинались как компоненты OpenBSD, в том числе:

Некоторые подсистемы были интегрированы в другие операционные системы BSD, [72] [73] [74] и многие доступны в виде пакетов для использования в других Unix-подобных системах. [75] [76] [77]

Администратор Linux Карлос Феноллоса прокомментировал переход с Linux на OpenBSD, что система верна философии Unix , заключающейся в небольших простых инструментах, которые хорошо работают вместе: «Некоторые базовые компоненты намеренно не столь многофункциональны. Поскольку 99% серверов не нуждаются в гибкости Apache, httpd OpenBSD будет работать нормально, будет более безопасным и, вероятно, быстрее». [78] Он охарактеризовал отношение сообщества разработчиков к компонентам следующим образом: «Когда сообщество решает, что какой-то модуль отстой, они разрабатывают новый с нуля. У OpenBSD есть свои собственные NTPd, SMTPd и, с недавних пор, HTTPd. Они отлично работают». [78] В результате OpenBSD относительно плодовита в создании компонентов, которые широко используются другими системами.

OpenBSD по умолчанию запускает почти все свои стандартные демоны в рамках структур безопасности chroot и privsep в рамках усиления защиты базовой системы. [78]

Calgary Internet Exchange был создан в 2012 году, отчасти для удовлетворения потребностей проекта OpenBSD. [79]

В 2017 году началась разработка Isotop [80] , французского проекта, направленного на адаптацию OpenBSD к настольным компьютерам и ноутбукам с использованием xfce , а затем dwm . [81]

OpenBSD включает в себя ряд сторонних компонентов , многие из которых имеют патчи, специфичные для OpenBSD, [33], такие как X.Org , Clang [82] ( компилятор по умолчанию на нескольких архитектурах ), GCC , [42] [примечание 3] Perl , NSD , Unbound , ncurses , GNU binutils , GDB и AWK .

Разработка непрерывна, а управление командой открыто и многоуровнево. Любой, у кого есть соответствующие навыки, может внести свой вклад, при этом права на внесение изменений предоставляются по заслугам, а Де Раадт выступает в качестве координатора. [31] : xxxv В год выпускаются два официальных релиза с номером версии, увеличивающимся на 0.1, [83] и каждый из них поддерживается в течение двенадцати месяцев (два цикла выпуска). [84] Снимки выпусков также доступны с частыми интервалами.

Исправления для поддерживаемых релизов можно применять с помощью syspatch, вручную или путем обновления системы с помощью ветки исправлений исходного репозитория CVS для этого релиза. [85] В качестве альтернативы системный администратор может выбрать обновление до следующего снимка релиза с помощью sysupgrade или с помощью ветки -current репозитория CVS, чтобы получить предварительный доступ к недавно добавленным функциям. Инструмент sysupgrade также может выполнить обновление до последней стабильной версии релиза.

Общее ядро OpenBSD, предоставляемое по умолчанию, настоятельно рекомендуется для конечных пользователей, в отличие от операционных систем, которые рекомендуют настройку ядра пользователем. [86]

Пакеты вне базовой системы поддерживаются CVS через дерево портов и являются ответственностью отдельных сопровождающих, известных как портеры. Помимо поддержания текущей ветви в актуальном состоянии, портеры должны применять соответствующие исправления ошибок и исправления обслуживания к ветвям своего пакета для поддерживаемых релизов OpenBSD. Порты, как правило, не подлежат такому же постоянному аудиту, как базовая система, из-за нехватки рабочей силы.

Бинарные пакеты собираются централизованно из дерева портов для каждой архитектуры. Этот процесс применяется для текущей версии, для каждого поддерживаемого релиза и для каждого снимка. Администраторам рекомендуется использовать механизм пакетов, а не собирать пакет из дерева портов, если только им не нужно вносить собственные изменения в исходный код.

Разработчики OpenBSD регулярно встречаются на специальных мероприятиях, называемых хакатонами , [87] где они «садятся и пишут код», делая упор на производительность. [88]

Большинство новых релизов включают песню. [89]

OpenBSD известна своей высококачественной документацией. [90] [91]

Когда была создана OpenBSD, Де Раадт решил, что исходный код должен быть доступен для чтения всем желающим. В то время доступ к исходному коду проекта обычно имела небольшая группа разработчиков. [92] Чак Крейнор [93] и Де Раадт пришли к выводу, что эта практика «противоречит философии открытого исходного кода» и неудобна для потенциальных участников. Вместе Крейнор и Де Раадт создали первый публичный анонимный сервер системы контроля версий . Решение Де Раадта позволило пользователям «принимать более активную роль» и установило приверженность проекта открытому доступу. [92] OpenBSD примечательна своим постоянным использованием CVS (точнее, невыпущенного, управляемого OpenBSD форка под названием OpenCVS), когда большинство других проектов, которые его использовали, перешли на другие системы. [94]

OpenBSD не включает в себя закрытые двоичные драйверы в исходном дереве, а также не включает код, требующий подписания соглашений о неразглашении . [95] Согласно проекту GNU , OpenBSD включает небольшие «капли» проприетарного объектного кода в качестве прошивки устройства. [96]

Поскольку OpenBSD базируется в Канаде, экспортные ограничения США на криптографию не применяются, что позволяет дистрибутиву в полной мере использовать современные алгоритмы шифрования. Например, пространство подкачки разделено на небольшие разделы, и каждый раздел зашифрован собственным ключом, что гарантирует, что конфиденциальные данные не попадут в незащищенную часть системы. [17]

OpenBSD рандомизирует различные поведения приложений, делая их менее предсказуемыми и, таким образом, более сложными для атак. Например, PID создаются и связываются с процессами случайным образом; bind системный вызов использует случайные номера портов ; файлы создаются со случайными номерами inode ; а IP-датаграммы имеют случайные идентификаторы. [97] Этот подход также помогает выявлять ошибки в ядре и в программах пользовательского пространства.

Политика OpenBSD в отношении открытости распространяется и на документацию по оборудованию: на слайдах презентации в декабре 2006 года Де Раадт объяснил, что без нее «разработчики часто совершают ошибки при написании драйверов», и указал, что «[боже мой, я заставил это работать] ажиотаж сложнее достичь, и некоторые разработчики просто сдаются». [98] Далее он сказал, что поставляемые поставщиками двоичные драйверы неприемлемы для включения в OpenBSD, что они «не доверяют двоичным файлам поставщиков, работающим в нашем ядре», и что «нет способа исправить [их] ... когда они ломаются». [98]

OpenBSD придерживается строгой лицензионной политики, [3] предпочитая лицензию ISC и другие варианты лицензии BSD . Проект пытается «сохранить дух оригинальных авторских прав Berkeley Unix », которые допускали «относительно необремененное распространение исходного кода Unix». [3] Широко используемые Apache License и GNU General Public License считаются чрезмерно ограничительными. [99]

В июне 2001 года, в связи с опасениями по поводу изменения Дарреном Ридом формулировки лицензии IPFilter, был проведен систематический лицензионный аудит портов и исходных деревьев OpenBSD. [100] Было обнаружено, что код в более чем ста файлах по всей системе нелицензирован, двусмысленно лицензирован или используется в нарушение условий лицензии. Чтобы гарантировать, что все лицензии соблюдаются должным образом, была предпринята попытка связаться со всеми соответствующими владельцами авторских прав: некоторые части кода были удалены, многие были заменены, а другие, такие как инструменты многоадресной маршрутизации mrinfo и map-mbone , были повторно лицензированы , чтобы OpenBSD могла продолжать их использовать. [101] [102] Также во время этого аудита было удалено все программное обеспечение, созданное Дэниелом Дж. Бернстайном . В то время Бернстайн потребовал, чтобы все измененные версии его кода были одобрены им перед повторным распространением, требование, на которое разработчики OpenBSD не хотели тратить время или усилия. [103] [104] [105]

Из-за проблем с лицензированием команда OpenBSD переписала программное обеспечение с нуля или приняла подходящее существующее программное обеспечение. Например, разработчики OpenBSD создали пакетный фильтр PF после того, как на IPFilter были наложены неприемлемые ограничения . PF впервые появился в OpenBSD 3.0 [106] и теперь доступен во многих других операционных системах. [107] Разработчики OpenBSD также заменили лицензированные GPL инструменты (такие как CVS и pkg-config ) на лицензированные эквиваленты. [108] [109]

Хотя операционная система и ее портативные компоненты используются в коммерческих продуктах, Де Раадт говорит, что лишь незначительная часть финансирования проекта поступает от отрасли: «традиционно все наше финансирование поступает за счет пожертвований пользователей и пользователей, покупающих наши компакт-диски (наши другие продукты на самом деле не приносят нам много денег). Очевидно, что это не были большие деньги». [83]

В течение двух лет в начале 2000-х годов проект получал финансирование от DARPA , которое «выплачивало зарплату 5 людям, работавшим полный рабочий день, закупало оборудование на сумму около 30 тыс. долларов и оплачивало 3 хакатона» из проекта POSSE . [83]

В 2006 году проект OpenBSD столкнулся с финансовыми трудностями. [110] Mozilla Foundation [111] и GoDaddy [112] входят в число организаций, которые помогли OpenBSD выжить. Однако Де Раадт выразил обеспокоенность по поводу асимметрии финансирования: «Я думаю, что вклады должны были поступать в первую очередь от поставщиков, во вторую — от корпоративных пользователей, и в третью — от индивидуальных пользователей. Но реакция оказалась почти полностью противоположной, с соотношением почти 15 к 1 доллару в пользу простых людей. Большое спасибо, простые люди!» [83]

14 января 2014 года Боб Бек подал запрос на финансирование для покрытия расходов на электроэнергию. Бек предположил, что если устойчивое финансирование не будет найдено, проект OpenBSD будет закрыт. [113] Вскоре проект получил пожертвование в размере 20 000 долларов США от Мирчи Попеску, румынского создателя биржи биткойнов MPEx, выплаченное в биткойнах . [114] Проект собрал 150 000 долларов США [115] в ответ на призыв, что позволило ему оплатить свои счета и обеспечить свое краткосрочное будущее. [114]

OpenBSD Foundation — канадская федеральная некоммерческая организация , основанная проектом OpenBSD как « единая точка контакта для лиц и организаций, которым требуется юридическое лицо для работы, когда они хотят поддержать OpenBSD». [116] Она была объявлена публике разработчиком OpenBSD Бобом Беком 25 июля 2007 года. Она также служит правовой гарантией в отношении других проектов, связанных с OpenBSD, включая OpenSSH , OpenBGPD , OpenNTPD , OpenCVS , OpenSMTPD и LibreSSL . [117]

С 2014 года несколько крупных взносов в OpenBSD Foundation поступили от таких корпораций, как Microsoft, [118] Facebook и Google, а также от Core Infrastructure Initiative . [119]

В 2015 году Microsoft стала первым спонсором золотого уровня фонда [120], пожертвовав от 25 000 до 50 000 долларов США на поддержку разработки OpenSSH, который был интегрирован в PowerShell в июле, а затем в Windows Server в 2018 году. [121] Другими спонсорами являются Google, Facebook и DuckDuckGo . [122]

В ходе кампаний по сбору средств в 2016 и 2017 годах китайская компания Smartisan была ведущим финансовым спонсором OpenBSD Foundation. [123] [124]

OpenBSD свободно доступен различными способами: исходный код можно получить с помощью анонимного CVS , [125] а бинарные релизы и снимки состояния разработки можно загрузить с помощью FTP, HTTP и rsync. [126] Предварительно упакованные наборы CD-ROM вплоть до версии 6.0 можно заказать онлайн за небольшую плату, вместе с набором наклеек и копией музыкальной темы релиза. Они, с их художественными работами и другими бонусами, стали одним из немногих источников дохода проекта, финансирования оборудования, интернет-услуг и других расходов. [127] Начиная с версии 6.1 наборы CD-ROM больше не выпускаются.

OpenBSD предоставляет систему управления пакетами для легкой установки и управления программами, которые не являются частью базовой операционной системы. [128] Пакеты — это двоичные файлы, которые извлекаются, управляются и удаляются с помощью инструментов пакетов. В OpenBSD источником пакетов является система портов, набор Makefiles и другая инфраструктура, необходимая для создания пакетов. В OpenBSD порты и базовая операционная система разрабатываются и выпускаются вместе для каждой версии: это означает, что порты или пакеты, выпущенные, например, с 4.6, не подходят для использования с 4.5 и наоборот. [128]

Первоначально OpenBSD использовала версию талисмана демона BSD с нимбом , нарисованную Эриком Грином, которого Де Раадт попросил создать логотип для версий OpenBSD 2.3 и 2.4. Грин планировал создать полного демона, включая голову и тело, но к OpenBSD 2.3 была завершена только голова. Тело, а также вилы и хвост были завершены для OpenBSD 2.4. [129]

В последующих релизах использовались такие вариации, как полицейский демон от Ty Semaka, [130] но в конечном итоге остановились на рыбе-собаке по имени Puffy. [131] С тех пор Puffy появлялся в рекламных материалах OpenBSD и был представлен в песнях и иллюстрациях релизов.

Рекламные материалы ранних релизов OpenBSD не имели единой темы или дизайна, но позже CD-ROM, песни релиза, постеры и футболки для каждого релиза выпускались в едином стиле и теме, иногда вносимой Тай Семакой из Plaid Tongued Devils . [89] Они стали частью пропаганды OpenBSD, причем каждый релиз излагал моральный или политический момент, важный для проекта, часто посредством пародии. [132]

Среди тем были Puff the Barbarian в OpenBSD 3.3, включавшая рок-песню 80-х и пародию на Conan the Barbarian, намекающую на открытую документацию, [89] The Wizard of OS в OpenBSD 3.7, связанная с работой проекта над беспроводными драйверами, и Hackers of the Lost RAID , пародия на Indiana Jones, ссылающаяся на новые инструменты RAID в OpenBSD 3.8.

В следующей таблице обобщена история версий операционной системы OpenBSD .

RTMX O/S — это расширение продукта для операционной системы OpenBSD Unix-подобной с упором на встроенные специализированные приложения.

Generation Firewall — это не отдельное устройство, а маршрутизатор для работы в критически важных с точки зрения безопасности средах с высокими требованиями к доступности, всесторонней поддержке, а также надежным и проверенным системам на базе OpenBSD.

CORE FORCE обеспечивает фильтрацию входящих и исходящих пакетов с отслеживанием состояния для протоколов TCP/IP, используя порт Windows брандмауэра OpenBSD PF, гранулярный контроль доступа к файловой системе и реестру, а также проверку целостности программ.

поставляется с оконными менеджерами cwm(1), fvwm(1) и twm(1), [...]

Без поддержки [SNI] в нужное время этот релиз, вероятно, не состоялся бы.

привилегий: [...] Эта концепция теперь используется во многих программах OpenBSD, например [...] и т. д.

по умолчанию.

Это порт превосходного OpenSSH от OpenBSD на Linux и другие Unix-системы.

порт превосходного OpenSSH от OpenBSD на Linux и другие Unix-системы.

Я также размещал и помогал создавать первый анонимный сервер CVS в Интернете (оригинальный anoncvs.openbsd.org [...]

[...], NDA никогда не принимаются.

Новая лицензия от Xerox! Этот код теперь БЕСПЛАТНЫЙ! Потребовалось время и много писем, но это того стоит.

Новая лицензия от Xerox! Этот код теперь БЕСПЛАТНЫЙ! Потребовалось время и много писем, но это того стоит.

{{cite web}}: CS1 maint: числовые имена: список авторов ( ссылка )OpenBSD 2.5 представляет новое изображение демона Cop, созданное карикатуристом Таем Семекой.

каждого выпуска OpenBSD есть графическая тема и песня, которая с ней связана. Тема отражает основную проблему, которую программисты OpenBSD решают или выносят на свет.

Удалённые файлы: libexec/telnetd

{{cite book}}: |website=проигнорировано ( помощь )