Двухфакторная аутентификация ( 2FA ) — это метод добавления дополнительной безопасности к вашей учетной записи. Первый «фактор» — это ваш обычный пароль, который является стандартным для любой учетной записи. Второй «фактор» — это код подтверждения, полученный из приложения на мобильном устройстве или компьютере. 2FA концептуально похож на устройство токена безопасности , которое банки в некоторых странах требуют для онлайн-банкинга . Другие названия систем 2FA включают OTP ( одноразовый пароль ) и TOTP ( алгоритм одноразового пароля на основе времени ).

В этом руководстве объясняется, как включить и отключить 2FA в Википедии для вашего аккаунта. Это руководство посвящено методу TOTP, см. примечания о WebAuthn ниже.

Если вы решили включить двухфакторную аутентификацию, возможно, вам следует включить опцию «Отправлять письма для сброса пароля только при указании адреса электронной почты и имени пользователя» на первой вкладке Special:Preferences .

Для администраторов и редакторов с расширенными правами крайне важно сохранять безопасность своих аккаунтов. Аккаунты ряда администраторов Википедии (включая соучредителя Джимбо Уэйлса ) были скомпрометированы, и затем использовались для вандализма в энциклопедии. Помимо того, что это вызвало масштабные сбои, аккаунты пострадавших администраторов были заблокированы до тех пор, пока не стало очевидным, что они восстановили контроль.

Любой редактор может улучшить безопасность своего аккаунта, используя 2FA. Эта практика рекомендуется для редакторов с расширенными разрешениями, настоятельно рекомендуется для администраторов и обязательна для администраторов интерфейсов, среди прочих.

Перед включением 2FA убедитесь, что у вас есть надежный пароль , который используется исключительно для Wikipedia. Рассмотрите возможность использования менеджера паролей для генерации надежных уникальных паролей для каждой из ваших учетных записей в Интернете.

В английской Википедии следующие группы автоматически имеют доступ к 2FA:

Если вы не входите ни в одну из этих групп, вам необходимо отправить запрос по адресу m:Steward requests/Global permissions#Requests for 2 Factor Auth tester permissions для получения доступа к 2FA (см. примеры запросов), явно указав, что вы прочитали Help:Two-factor authentication на Meta (это не та страница, которую вы сейчас читаете). Большинству пользователей необходимо запросить доступ, прежде чем они смогут использовать 2FA.

Пользователи с расширенными правами в других проектах, включая тестовые вики, размещенные Wikimedia, также могут включить 2FA в этих проектах.

Чтобы определить, включена ли в вашей учетной записи 2FA, перейдите в Special:Preferences . В разделе «Профиль пользователя» проверьте запись «Двухфакторная аутентификация», которая должна находиться между «Глобальная учетная запись» и «Глобальные настройки»:

Если у вас есть смартфон или планшетный компьютер с Android или iOS , мобильное приложение — это самый безопасный и простой способ использования 2FA. Если у вас нет мобильного устройства или вы хотите использовать планшет Windows , см. «Включение 2FA на настольных компьютерах и ноутбуках».

Вот и все, все готово. Теперь читайте "Скретч-коды".

Вы можете использовать такие приложения, как WinAuth, Authenticator и KeeWeb для обработки токенов 2FA на многих компьютерах. Это рекомендуемый способ использования 2FA, если у вас нет смартфона или планшета. Некоторым ноутбукам (например, Chromebook) может потребоваться использовать раздел «планшет» выше.

Если вы в настоящее время используете менеджер паролей , проверьте, поддерживает ли он 2FA. (Ваш менеджер паролей может также называть 2FA OTP или TOTP .) Использовать ваш текущий менеджер паролей для 2FA проще, чем настраивать новое приложение 2FA.

Примечание: если вы обычно редактируете на настольном компьютере, использование настольного приложения 2FA немного менее безопасно, чем использование мобильного приложения 2FA, поскольку кто-то, имеющий доступ и к вашему компьютеру, и к вашему паролю, все равно сможет войти в вашу учетную запись.

WinAuth — рекомендуемое приложение 2FA для пользователей Windows . Оно бесплатное и с открытым исходным кодом.

Вот и все, все готово. Теперь читайте "Скретч-коды".

Authenticator — рекомендуемое приложение 2FA для пользователей Linux . Оно бесплатное и с открытым исходным кодом.

Вот и все, все готово. Теперь читайте "Скретч-коды".

KeeWeb — это бесплатный менеджер паролей с открытым исходным кодом , который также поддерживает 2FA. Приложение можно загрузить на компьютер или использовать онлайн без установки. KeeWeb называет 2FA одноразовыми паролями ( OTP ).

Вот и все, все готово. Теперь читайте "Скретч-коды".

По какой-либо причине вы можете захотеть сменить устройство аутентификации. Это может быть связано с переносом ваших аутентификаций на новый компьютер или мобильное устройство (например, если вы покупаете новый смартфон). В настоящее время функция переноса отсутствует [2] , однако вы можете сделать это, отключив 2FA, а затем повторно зарегистрировавшись с помощью нового устройства.

При настройке 2FA вам будет предоставлен ряд 16-значных скретч-кодов, каждый из которых состоит из четырех буквенно-цифровых блоков. Вы можете использовать один из скретч-кодов, если потеряете доступ к приложению 2FA (например, если ваш телефон или компьютер сломается или будет украден). Вы видите эти коды только при настройке 2FA (и никогда больше) , поэтому скопируйте их из браузера и сохраните их в безопасном месте (например, на карте памяти или распечатке на бумаге). Если вы не сохраните эти коды и столкнетесь с проблемой на вашем устройстве 2FA, вы будете заблокированы от своей учетной записи.

Если по какой-то причине вам необходимо использовать один или несколько скретч-кодов или вы считаете, что они были скомпрометированы, вам следует сгенерировать новый набор как можно скорее (особенно если у вас осталось три или меньше скретч-кодов).

Если вы полностью заблокированы, восстановить доступ к вашей учетной записи будет очень сложно и обычно включает в себя доказательство вашей личности без тени сомнения для Wikimedia Trust and Safety через ca ![]() wikimedia.org . Если T&S отклонит ваш запрос, отключить 2FA будет невозможно , и вам придется создать новую учетную запись.

wikimedia.org . Если T&S отклонит ваш запрос, отключить 2FA будет невозможно , и вам придется создать новую учетную запись.

Чтобы сгенерировать новую партию скретч-кодов, просто отключите и снова включите двухфакторную аутентификацию. Это аннулирует все ваши старые скретч-коды и создаст новую партию.

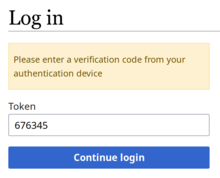

При входе в систему после ввода пароля вам будет предложено ввести проверочный код.

Если вам нужно использовать скретч-код, введите его вместо проверочного кода. Скретч-коды чувствительны к регистру и должны быть введены заглавными буквами . Скретч-код будет работать как с пробелами между группами символов, так и без них.

Для версий мобильного приложения для iOS и Android при запросе кода подтверждения вам необходимо будет выполнить процедуру, аналогичную веб-интерфейсу.

Если вам нужно использовать скретч-код, сначала выберите использование резервного кода, а затем введите скретч-код. Скретч-коды чувствительны к регистру и должны вводиться заглавными буквами. Пробелы, разделяющие группы символов в скретч-коде, необязательны.

Если вы больше не хотите использовать 2FA, перейдите в Special:Manage Two-factor authentication , и вам будет предоставлена возможность отключить ее. Вам нужно будет ввести 6-значный код подтверждения, как при входе в систему. Или введите один из 16-значных скретч-кодов. После этого 2FA будет отключена в вашей учетной записи.

Чтобы изменить приложение или устройство 2FA, просто отключите 2FA, а затем следуйте инструкциям в разделе «Включение 2FA на смартфонах и планшетных компьютерах» или «Включение 2FA на настольных компьютерах и ноутбуках», чтобы включить его снова.

Система 2FA от Wikimedia предназначена только для использования с одним устройством. Если вы хотите использовать 2FA на нескольких устройствах, вам необходимо зарегистрировать все ваши устройства одновременно. Чтобы добавить 2FA на дополнительное устройство:

Чтобы удалить 2FA с устройства, просто удалите запись Wikipedia из вашего приложения 2FA. Не делайте этого, если вы не отключили 2FA полностью (см. «Отключение 2FA») или у вас нет доступа к 2FA для Wikipedia на другом устройстве.

Если часы вашего устройства 2FA станут слишком неточными , они будут генерировать неправильные коды проверки, и вы не сможете войти в систему. Чтобы предотвратить это, часы устройства 2FA должны быть достаточно точными. Большинство смартфонов и компьютеров синхронизируют часы, когда они подключены к Интернету, и вам, скорее всего, не придется ничего делать, пока ваше устройство находится в сети.

WebAuthn — еще один двухфакторный механизм, который можно включить; в настоящее время он не рекомендуется, поскольку не имеет механизма восстановления потерянных ключей и имеет меньшую поддержку со стороны волонтеров сообщества. Если вы используете WebAuthn и у вас возникли технические проблемы, вы можете навсегда потерять доступ к своей учетной записи.

WebAuthn может потребовать от вас входа в тот же проект, в котором вы его настроили, при входе в будущем. Например, если вы зарегистрируете WebAuthn здесь, в английской Википедии, а затем выйдете, вы не сможете войти в испанскую Википедию — вам сначала нужно будет войти здесь. Это известная проблема.

В настоящее время WebAuthn не поддерживается в мобильных приложениях (см. T230043).

{{cite web}}: CS1 maint: числовые имена: список авторов ( ссылка )