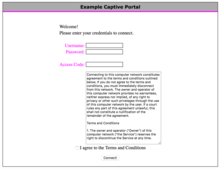

Captive portal — это веб-страница, доступ к которой осуществляется с помощью веб-браузера , которая отображается для новых подключенных пользователей Wi-Fi или проводной сети, прежде чем им будет предоставлен более широкий доступ к сетевым ресурсам. Captive portals обычно используются для представления целевой страницы или страницы входа в систему, которая может потребовать аутентификации , оплаты , принятия лицензионного соглашения с конечным пользователем , политики приемлемого использования , завершения опроса или других действительных учетных данных, которые как хост, так и пользователь соглашаются соблюдать. [1] Captive portals используются для широкого спектра мобильных и пешеходных широкополосных услуг, включая кабельный и коммерчески предоставляемый Wi-Fi и домашние точки доступа. Captive portal также может использоваться для предоставления доступа к корпоративным или жилым проводным сетям, таким как многоквартирные дома, гостиничные номера и бизнес-центры.

Captive portal представляется клиенту и хранится либо на шлюзе , либо на веб-сервере, на котором размещена веб-страница. В зависимости от набора функций шлюза веб-сайты или порты TCP могут быть включены в список разрешенных, чтобы пользователю не приходилось взаимодействовать с captive portal для их использования. MAC-адреса подключенных клиентов также могут использоваться для обхода процесса входа для указанных устройств.

WISPr называет этот метод аутентификации на основе веб-браузера универсальным методом доступа (UAM). [2]

Captive portals в основном используются в открытых беспроводных сетях, где пользователям показывается приветственное сообщение, информирующее их об условиях доступа (разрешенные порты, ответственность и т. д.). Администраторы, как правило, делают это, чтобы их собственные пользователи брали на себя ответственность за свои действия и избегали какой-либо юридической ответственности. [3] Является ли такое делегирование ответственности юридически действительным — вопрос спорный. [4] [5] Некоторые сети также могут требовать ввода номера мобильного телефона пользователя или идентификационной информации, чтобы администраторы могли предоставить информацию властям в случае незаконной активности в сети.

Часто порталы захвата используются в маркетинговых и коммерческих коммуникационных целях. Доступ к Интернету через открытый Wi-Fi запрещен до тех пор, пока пользователь не обменяется личными данными, заполнив веб-форму регистрации в веб-браузере. Веб-форма либо автоматически открывается в веб-браузере, либо появляется, когда пользователь открывает веб-браузер и пытается посетить любую веб-страницу. Другими словами, пользователь «захвачен» — не может свободно получить доступ к Интернету, пока пользователю не будет предоставлен доступ к Интернету и он не «завершит» портал захвата. Это позволяет поставщику этой услуги отображать или отправлять рекламу пользователям, которые подключаются к точке доступа Wi-Fi. Этот тип услуг также иногда называют «социальным Wi-Fi», поскольку они могут запрашивать учетную запись социальной сети для входа (например, Facebook ). За последние несколько лет такие социальные порталы захвата Wi-Fi стали обычным явлением у различных компаний, предлагающих маркетинг, сосредоточенный на сборе данных Wi-Fi. [6]

Пользователь может найти множество типов контента на портале Captive, и часто доступ к Интернету предоставляется в обмен на просмотр контента или выполнение определенного действия (часто путем предоставления персональных данных для установления коммерческого контакта); таким образом, маркетинговое использование портала Captive является инструментом для генерации лидов (деловых контактов или потенциальных клиентов). [7]

Существуют различные способы реализации адаптивного портала.

Распространенным методом является направление всего трафика Всемирной паутины на веб-сервер, который возвращает HTTP-перенаправление на портал захвата. [8] Когда современное устройство с доступом в Интернет впервые подключается к сети, оно отправляет HTTP-запрос на URL-адрес обнаружения, предопределенный его поставщиком, и ожидает код статуса HTTP 200 OK или 204 No Content. Если устройство получает код статуса HTTP 2xx, оно предполагает, что у него неограниченный доступ в Интернет. Подсказки портала захвата отображаются, когда вы можете манипулировать этим первым HTTP-сообщением, чтобы вернуть код статуса HTTP 302 (перенаправление) на портал захвата по вашему выбору. [9] [10] RFC 6585 определяет код статуса 511 Network Authentication Required.

Клиентский трафик также можно перенаправить с помощью перенаправления ICMP на уровне 3.

Когда клиент запрашивает ресурс на удаленном хосте по имени, DNS запрашивается для разрешения этого имени хоста. В портале Captive межсетевой экран гарантирует, что неаутентифицированные клиенты могут использовать только DNS-сервер(ы), предоставленные DHCP сети (или, в качестве альтернативы, он будет пересылать все DNS-запросы неаутентифицированных клиентов на этот DNS-сервер). Этот DNS-сервер вернет IP-адрес страницы портала Captive в результате всех поисков DNS.

Для выполнения перенаправления с помощью DNS портал Captive использует перехват DNS для выполнения действия, похожего на атаку типа «человек посередине» . Чтобы ограничить влияние отравления DNS, обычно используется TTL, равный 0.

URL-адреса обнаружения портала Captive обычно возвращают минимальный стандартизированный ответ, когда устройство не находится за порталом Captive. Когда устройство получает ожидаемый ответ, оно делает вывод, что у него есть прямой доступ в Интернет. Если ответ отличается, устройство предполагает, что оно находится за порталом Captive, и запускает процесс входа в портал Captive.

Известно, что порталы захвата имеют неполные наборы правил брандмауэра, например, исходящие порты остаются открытыми, что позволяет клиентам обходить портал. [13]

В некоторых развертываниях набор правил будет направлять DNS-запросы от клиентов в Интернет, или предоставленный DNS-сервер будет выполнять произвольные DNS-запросы от клиента. Это позволяет клиенту обойти портал захвата и получить доступ к открытому Интернету, туннелируя произвольный трафик в DNS-пакетах.

Некоторые порталы захвата могут быть настроены так, чтобы позволить соответствующим образом оснащенным агентам пользователя обнаруживать портал захвата и автоматически проходить аутентификацию. Агенты пользователя и дополнительные приложения, такие как Captive Portal Assistant от Apple, иногда могут прозрачно обходить отображение контента портала захвата против воли оператора службы, пока у них есть доступ к правильным учетным данным, или они могут попытаться пройти аутентификацию с неправильными или устаревшими учетными данными, что приведет к непреднамеренным последствиям, таким как случайная блокировка учетной записи.

Captive portal, который использует MAC-адреса для отслеживания подключенных устройств, иногда можно обойти, повторно используя MAC-адрес ранее аутентифицированного устройства. После того, как устройство было аутентифицировано на captive portal с использованием действительных учетных данных, шлюз добавляет MAC-адрес этого устройства в свой список разрешенных; поскольку MAC-адреса можно легко подделать, любое другое устройство может выдавать себя за аутентифицированное устройство и обойти captive portal. Как только IP- и MAC-адреса других подключающихся компьютеров будут обнаружены как аутентифицированные, любая машина может подделать MAC-адрес и IP-адрес аутентифицированной цели и получить разрешение на маршрут через шлюз. По этой причине некоторые решения captive portal создали расширенные механизмы аутентификации, чтобы ограничить риск узурпации.

Captive portals часто требуют использования веб-браузера; пользователи, которые впервые используют почтовый клиент или другое приложение, работающее в Интернете, могут обнаружить, что соединение не работает без объяснения причин, и тогда им нужно будет открыть веб-браузер для проверки. Это может быть проблематично для пользователей, у которых в операционной системе не установлен ни один веб-браузер . Однако иногда возможно использовать электронную почту и другие средства, которые не зависят от DNS (например, если приложение указывает IP-адрес соединения, а не имя хоста). Похожая проблема может возникнуть, если клиент использует AJAX или подключается к сети со страницами, уже загруженными в его веб-браузер, что приводит к неопределенному поведению (например, появляются поврежденные сообщения), когда такая страница пытается выполнить HTTP-запросы к своему исходному серверу.

Аналогично, поскольку HTTPS-соединения не могут быть перенаправлены (по крайней мере, без появления предупреждений безопасности), веб-браузер, который пытается получить доступ к защищенным веб-сайтам только до авторизации на портале аутентификации, увидит, что эти попытки завершатся неудачей без объяснения причин (обычным симптомом является то, что нужный веб-сайт, по-видимому, недоступен или недоступен).

Платформы, которые имеют Wi-Fi и стек TCP/IP , но не имеют веб-браузера, поддерживающего HTTPS , не могут использовать многие порталы Captive. К таким платформам относится Nintendo DS , на которой запущена игра, использующая Nintendo Wi-Fi Connection . Аутентификация без браузера возможна с использованием WISPr , протокола аутентификации на основе XML для этой цели, или аутентификации на основе MAC или аутентификации на основе других протоколов.

Поставщик платформы также может заключить договор на обслуживание с оператором большого количества точек доступа портала Captive, чтобы разрешить бесплатный или льготный доступ к серверам поставщика платформы через огороженный сад точки доступа . Например, в 2005 году Nintendo и Wayport объединились для предоставления бесплатного доступа Wi-Fi пользователям Nintendo DS в некоторых ресторанах McDonald's . [14] Кроме того, портам VoIP и SIP может быть разрешено обходить шлюз, чтобы телефоны могли совершать и принимать звонки.