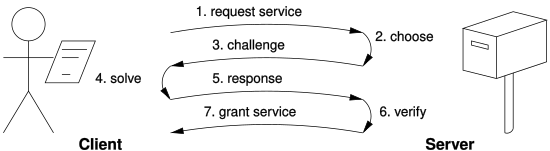

Доказательство работы ( PoW ) — это форма криптографического доказательства , в которой одна сторона ( доказывающая ) доказывает другим ( проверяющим ), что было затрачено определенное количество определенных вычислительных усилий. [1] Проверяющие могут впоследствии подтвердить эти затраты с минимальными усилиями с их стороны. Концепция была впервые реализована в Hashcash Мони Наор и Синтией Дворк в 1993 году как способ предотвращения атак типа «отказ в обслуживании» и других злоупотреблений услугами, таких как спам в сети, путем требования некоторой работы от запрашивающей стороны услуги, обычно подразумевающей время обработки компьютером. Термин «доказательство работы» был впервые придуман и формализован в статье 1999 года Маркуса Якобссона и Ари Джуэлса. [2] [3] Концепция была адаптирована к цифровым токенам Хэлом Финни в 2004 году с помощью идеи «повторно используемого доказательства работы» с использованием 160-битного безопасного алгоритма хэширования 1 (SHA-1). [4] [5]

Доказательство работы позже было популяризировано биткойном как основа для консенсуса в общедоступной децентрализованной сети, в которой майнеры соревнуются за добавление блоков и майнинг новой валюты, причем каждый майнер имеет вероятность успеха, пропорциональную затраченным вычислительным усилиям. PoW и PoS ( доказательство доли ) остаются двумя наиболее известными механизмами сдерживания Сивиллы . В контексте криптовалют они являются наиболее распространенными механизмами. [6]

Ключевой особенностью схем доказательства работы является их асимметрия: работа — вычисление — должна быть умеренно сложной (но выполнимой) на стороне доказывающего или запрашивающего, но легко проверяемой для проверяющего или поставщика услуг. Эта идея также известна как функция стоимости ЦП, клиентская головоломка , вычислительная головоломка или функция ценообразования ЦП. Другая общая черта — встроенные стимулирующие структуры, которые вознаграждают выделение вычислительной мощности в сети стоимостью в виде криптовалюты. [7] [8]

Целью алгоритмов доказательства работы является не доказательство того, что определенная работа была выполнена или что вычислительная головоломка была «решена», а сдерживание манипулирования данными путем установления больших требований к энергии и аппаратному контролю, чтобы иметь возможность сделать это. [7] Системы доказательства работы подвергались критике со стороны защитников окружающей среды за их энергопотребление. [9]

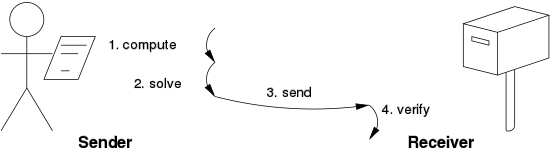

Концепция Proof of Work (PoW) берет свое начало в ранних исследованиях по борьбе со спамом и предотвращению атак типа «отказ в обслуживании». Одной из самых ранних реализаций PoW был Hashcash , созданный британским криптографом Адамом Бэком в 1997 году. [10] Он был разработан как механизм борьбы со спамом, который требовал от отправителей электронной почты выполнения небольшой вычислительной задачи, эффективно доказывая, что они затратили ресурсы (в виде процессорного времени) перед отправкой электронной почты. Эта задача была тривиальной для законных пользователей, но налагала значительные издержки на спамеров, пытающихся отправлять массовые сообщения.

Система Hashcash была основана на концепции поиска хэш-значения, которое соответствовало бы определенным критериям, задача, которая требовала вычислительных усилий и, таким образом, служила «доказательством работы». Идея заключалась в том, что, сделав отправку больших объемов электронной почты вычислительно затратной, спам будет сокращен.

Одна популярная система, используемая в Hashcash, использует частичные хэш-инверсии для доказательства того, что вычисления были выполнены, в качестве маркера доброй воли для отправки электронного письма . Например, следующий заголовок представляет около 2 52 хэш-вычислений для отправки сообщения [email protected]19 января 2038 года:

X-Hashcash: 1:52:380119:[email protected]:::9B760005E92F0DAE

Это проверяется одним вычислением, путем проверки того, что хэш SHA-1 штампа (опустите имя заголовка X-Hashcash:, включая двоеточие и любое количество пробелов после него до цифры «1») начинается с 52 двоичных нулей, то есть 13 шестнадцатеричных нулей: [1]

0000000000000756af69e2ffbdb930261873cd71

Могут ли системы PoW на самом деле решить конкретную проблему отказа в обслуживании, такую как проблема спама, является предметом дебатов; [11] [12] система должна сделать отправку спам-писем навязчиво непродуктивной для спамера, но также не должна мешать законным пользователям отправлять свои сообщения. Другими словами, настоящий пользователь не должен сталкиваться с какими-либо трудностями при отправке электронного письма, но спамеру электронной почты придется потратить значительное количество вычислительной мощности, чтобы отправить много писем одновременно. Системы доказательства работы используются другими, более сложными криптографическими системами, такими как биткойн , который использует систему, похожую на Hashcash. [11]

Существует два класса протоколов доказательства работы.

Протоколы с известными решениями, как правило, имеют немного более низкую дисперсию, чем неограниченные вероятностные протоколы, поскольку дисперсия прямоугольного распределения ниже дисперсии распределения Пуассона (с тем же средним значением). [ необходимо дополнительное объяснение ] Общий метод снижения дисперсии заключается в использовании нескольких независимых подзадач, поскольку среднее значение нескольких выборок будет иметь более низкую дисперсию.

Существуют также функции с фиксированной стоимостью, такие как головоломка с временным замком.

Более того, базовыми функциями, используемыми этими схемами, могут быть:

Наконец, некоторые системы PoW предлагают ускоренные вычисления, которые позволяют участникам, знающим секрет, обычно закрытый ключ, генерировать дешевые PoW. Обоснование заключается в том, что владельцы списков рассылки могут генерировать марки для каждого получателя без больших затрат. Желательна ли такая функция, зависит от сценария использования.

Вот список известных функций доказательства работы:

На конференции IACR Crypto 2022 исследователи представили доклад, описывающий Ofelimos, блокчейн-протокол с механизмом консенсуса, основанным на «доказательстве полезной работы» (PoUW). Вместо того, чтобы майнеры тратили энергию на решение сложных, но по сути бесполезных головоломок для проверки транзакций, Ofelimos достигает консенсуса, одновременно предоставляя децентрализованный решатель задач оптимизации . Протокол построен вокруг Doubly Parallel Local Search (DPLS), локального алгоритма поиска, который используется в качестве компонента PoUW. В докладе приводится пример, реализующий вариант WalkSAT , локального алгоритма поиска для решения булевых задач. [26]

В 2009 году сеть биткойнов вышла в онлайн. Биткойн — это цифровая валюта с доказательством работы, которая, как и RPoW Финни, также основана на Hashcash PoW. Но в биткойне защита от двойной траты обеспечивается децентрализованным P2P-протоколом для отслеживания переводов монет, а не аппаратной доверенной вычислительной функцией, используемой RPoW. Биткойн имеет большую надежность, поскольку он защищен вычислениями. Биткойны «добываются» с использованием функции доказательства работы Hashcash отдельными майнерами и проверяются децентрализованными узлами в P2P-сети биткойнов. Сложность периодически корректируется, чтобы поддерживать время блока около целевого времени. [ необходима цитата ]

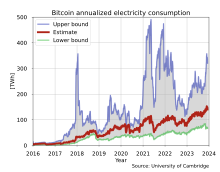

С момента создания биткойна доказательство выполнения работы стало преобладающей конструкцией одноранговой криптовалюты. Исследования оценили общее потребление энергии майнингом криптовалюты. [28] Механизм PoW требует огромного количества вычислительных ресурсов, которые потребляют значительное количество электроэнергии. Оценки Кембриджского университета за 2018 год приравнивают потребление энергии биткойном к потреблению Швейцарии . [6]

Каждый блок, который добавляется в блокчейн, начиная с блока, содержащего данную транзакцию, называется подтверждением этой транзакции. В идеале торговцы и сервисы, которые получают платеж в криптовалюте, должны ждать, пока по сети не будет распространено хотя бы одно подтверждение, прежде чем предполагать, что платеж был выполнен. Чем больше подтверждений ждет торговец, тем сложнее злоумышленнику успешно отменить транзакцию в блокчейне — если только злоумышленник не контролирует более половины общей мощности сети, в этом случае это называется атакой 51% . [29]

В сообществе биткоинов существуют группы, работающие вместе в пулах для майнинга . [30] Некоторые майнеры используют специализированные интегральные схемы (ASIC) для PoW. [31] Эта тенденция к майнинговым пулам и специализированным ASIC сделала майнинг некоторых криптовалют экономически невыгодным для большинства игроков без доступа к новейшим ASIC, близлежащим источникам недорогой энергии или другим особым преимуществам. [32]

Некоторые PoW заявляют, что они устойчивы к ASIC, [33] т. е. ограничивают прирост эффективности, который ASIC может иметь по сравнению с обычным оборудованием, таким как GPU, на порядок меньше. Устойчивость к ASIC имеет преимущество в том, что майнинг на обычном оборудовании экономически выгоден, но также увеличивает соответствующий риск того, что злоумышленник может на короткое время арендовать доступ к большому количеству неспециализированной вычислительной мощности для запуска атаки 51% против криптовалюты. [34]

Майнеры соревнуются в решении криптографических задач на блокчейне биткойнов , и их решения должны быть согласованы всеми узлами и достигнут консенсус. Затем решения используются для проверки транзакций, добавления блоков и генерации новых биткойнов. Майнеры вознаграждаются за решение этих головоломок и успешное добавление новых блоков. Однако процесс майнинга в стиле биткойнов очень энергоемкий, поскольку доказательство работы сформировано как лотерейный механизм. Основная вычислительная работа не имеет другого применения, кроме как для обеспечения безопасности сети, которая предоставляет открытый доступ и должна работать в условиях соперничества. Майнерам приходится тратить много энергии, чтобы добавить новый блок, содержащий транзакцию, в блокчейн. Энергия, используемая в этом соревновании, — это то, что по сути дает биткойну его уровень безопасности и устойчивости к атакам. Кроме того, майнерам приходится инвестировать в компьютерное оборудование, которому требуются большие пространства в качестве фиксированной стоимости. [35]

В январе 2022 года заместитель председателя Европейского управления по ценным бумагам и рынкам Эрик Тедеен призвал ЕС запретить модель доказательства работы в пользу модели доказательства доли владения из-за ее более низких выбросов энергии. [36]

В ноябре 2022 года штат Нью-Йорк ввел двухлетний мораторий на майнинг криптовалют, который не полностью использует возобновляемую энергию в качестве источника питания на два года. Существующие горнодобывающие компании будут иметь право продолжать майнинг без использования возобновляемой энергии, но им не будет разрешено расширяться или продлевать разрешения со стороны штата, никакие новые горнодобывающие компании, которые не полностью используют возобновляемую энергию, также не будут иметь права начать майнинг. [37]

echo -n 1:52:380119:[email protected]:::9B760005E92F0DAE | openssl sha1два самых известных — и в контексте криптовалют также наиболее часто используемых

{{cite journal}}: Цитировать журнал требует |journal=( помощь ){{cite book}}: CS1 maint: отсутствует местоположение издателя ( ссылка )