Система тайных ячеек — это метод организации группы людей, таких как бойцы сопротивления , шпионы , наемники , члены организованной преступности или террористы , чтобы затруднить их поимку полицией , военными или другими враждебными группами. В структуре ячеек каждая ячейка состоит из относительно небольшого числа людей, которые мало или совсем не знают информации об активах организации (например, личности членов) за пределами своей ячейки. Это ограничивает вред, который может быть нанесен организации в целом любым отдельным членом ячейки , дезертировавшим , ставшим кротом , находящимся под наблюдением или выдавшим информацию после задержания и допроса.

Структура системы тайных ячеек может варьироваться от строгой иерархии до крайне распределенной организации в зависимости от идеологии группы , ее оперативной зоны, доступных коммуникационных технологий и характера миссии. Преступные организации , тайные операции и нетрадиционные боевые подразделения под руководством спецназа также могут использовать этот тип организационной структуры.

Тайные и секретные операции — это не одно и то же, когда дело касается ремесла . Современное определение НАТО тайной операции гласит, что личность спонсора скрыта, но в тайной операции сама операция скрыта от участников. Иными словами, тайный означает «скрытый», а тайный означает «отрицаемый» — то есть спонсор тайной операции достаточно удален от нее, чтобы спонсор мог заявить о неведении в случае раскрытия заговора.

Под спящей ячейкой понимается ячейка или изолированная группа спящих агентов , которая бездействует до тех пор, пока не получит приказ или не решит действовать.

Во время Второй мировой войны группы операции «Джедбург» были сформированы для ведения нетрадиционной войны против немецких подразделений путем актов саботажа и руководства местными силами сопротивления. Они также выступали в качестве связующего звена между командованием союзников и отрядами сопротивления. Они состояли из двух офицеров — одного американца или британца, а другого — уроженца района, в котором им предстояло действовать, желательно из района, в котором они высадились, — и третьего члена, который был радистом. Они действовали во Франции и Нидерландах, а аналогичные группы действовали в Юго-Восточной Азии. В ночь с 5 на 6 июня 1944 года первые группы операции «Джедбург» высадились на парашютах в оккупированной Франции [1] [2]

Особенно через французского члена они связывались с доверенными лицами в районе операции и просили их набрать команду доверенных подчиненных (подъячейку). Если миссия заключалась в саботаже, разведке или шпионаже, не было необходимости встречаться в больших подразделениях. Если группа должна была выполнить прямое действие (часто неразумная миссия, если только значительное число местных жителей не имело военного опыта), необходимо было собраться в более крупные подразделения для боя. Даже в этом случае укрытия руководства были известны только лидерам подъячеек. Легитимность группы Джедбурга исходила из ее известной связи с союзными державами, и это была структура, более подходящая для нетрадиционных методов ведения войны, чем для действительно тайных операций [ уточнить ] .

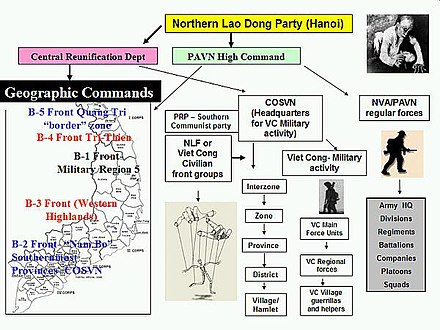

Также известная как Вьетконг , эта организация выросла из более ранних антиколониальных групп, боровшихся с французами, и из антияпонских партизан во время Второй мировой войны. [3]

Современная Временная Ирландская Республиканская Армия (ПИРА) имеет историю, восходящую к ирландским революционным силам начала 20-го века. Ее доктрина и организация менялись с течением времени, поскольку в Ирландии менялась политическая, технологическая и культурная ситуация. [4]

Официально PIRA была иерархической, но по мере того, как британские силы безопасности становились более эффективными, она перешла на полуавтономную модель для своих оперативных и некоторых вспомогательных ячеек (таких как транспорт, разведка, прикрытие и безопасность). [5] Ее руководство считало себя направляющим и создающим консенсус. Ячейки самого низшего уровня, обычно из 2–5 человек, как правило, формировались из людей с существующими личными отношениями. Британские контрповстанцы могли понять командную структуру, но не работу оперативных ячеек.

У ИРА [ уточнить ] была обширная сеть неактивных или спящих ячеек, поэтому она могла создавать новые специальные организации для любой конкретной операции.

NLF (Вьетконг) и PIRA, а также другие движения, решили иметь параллельные [ уточнить ] политические и военные организации. [ требуется ссылка ] В случае NLF, за исключением некоторых лиц, имеющих убежище в Северном Вьетнаме, люди в политической организации не могли открыто действовать во время войны во Вьетнаме . После окончания войны выжившие должностные лица NLF занимали высокие должности.

В случае ПИРА ее политическое крыло, Шинн Фейн , становилось все более открытым, а затем и полноправным участником политики. У ХАМАС и Хезболлы также есть варианты открытого политического/социального обслуживания и тайного военного крыла.

Открытый политический/социальный – тайный военный раскол отсрочил негибкость полностью секретной организации и нехватку ресурсов ЧВК/секретных операций, а также избыточность. [ уточнить ] После начала активного повстанческого движения секретность может ограничить [ уточнить ] свободу действий, исказить информацию о целях и идеалах и ограничить коммуникацию внутри повстанческого движения. [6] В такой разделенной организации общественные проблемы могут решаться открыто, в то время как военные действия остаются скрытыми, а функции разведки – тайными.

Многие системы ячеек получают поддержку извне. Это может включать лидеров, инструкторов и поставки (например, помощь Джедбурга французскому Сопротивлению) или безопасное убежище для открытой деятельности (например, спикеры НФО, которые могли бы действовать в Ханое).

Внешняя поддержка не обязательно должна быть открытой. Некоторые шиитские группы в Ираке, например, получают помощь от Ирана , [ требуется ссылка ], но это не является публичной позицией правительства Ирана и может даже ограничиваться фракциями этого правительства. Ранняя поддержка США афганского Северного альянса против Талибана использовала тайных операторов из ЦРУ и сил специального назначения армии США . По мере эскалации последнего конфликта участие США стало открытым.

Обратите внимание, что как нетрадиционные методы ведения войны (партизанские операции), так и внутренняя оборона за рубежом (борьба с повстанцами) могут быть скрытыми и использовать ячеистую организацию.

В тайной контрповстанческой миссии только избранные лидеры принимающей страны знают об иностранной организации поддержки. Например, в рамках операции «Белая звезда» американские военнослужащие оказывали тайную контрповстанческую помощь Королевской лаосской армии, начиная с 1959 года, это стало явным в 1961 году и окончательно прекратилось в 1962 году.

Различные виды повстанческого движения отличаются тем, где они размещают тайные или скрытые ячейки. Кроме того, когда определенные типы повстанческого движения набирают силу, они принижают значение системы ячеек. Они могут по-прежнему использовать ячейки для обеспечения безопасности руководства, но если открытое насилие со стороны организованных подразделений становится значительным, ячейки становятся менее важными. В трехэтапной доктрине Мао [7] ячейки по-прежнему полезны в Фазе II для прикрытия партизан, работающих неполный рабочий день, но поскольку повстанческое движение создает постоянные военные подразделения в Фазе III, в центре внимания оказываются основные подразделения, а не ячейки.

Различные разновидности повстанческих движений по-разному размещают свои ячейки по отношению к существующему правительству. В полевом уставе армии США FM3-07 различаются разновидности повстанческих движений. [8] Опираясь на эту работу, Найберг ( офицер Корпуса морской пехоты США ) описывает четыре типа систем ячеек [9] (есть также новый тип, связанный с транснациональными террористическими повстанческими движениями):

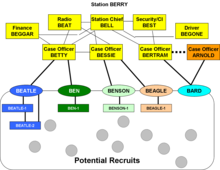

В примерах здесь будут использоваться криптонимы ЦРУ в качестве соглашения об именовании, используемого для идентификации членов системы ячеек. Криптонимы начинаются с двухбуквенного названия страны или субъекта (например, AL), за которым следует больше букв, чтобы сформировать произвольное слово, например, «BERRY», «BEN» и «BEATLE» в примере ниже.

Станция BERRY действует от имени страны B в целевой стране BE. В станции есть три офицера по расследованию и несколько офицеров поддержки. Офицер по расследованию BETTY руководит местными агентами BEN и BEATLE. Офицер по расследованию BESSIE руководит BENSON и BEAGLE.

Некоторые новобранцы, из-за деликатности их положения или их личностей, не соответствующих руководству ячейки, могут не входить в ячейки, а управляться как одиночки, возможно, кем-то другим, кроме рекрутирующего офицера по делу. В этом примере актив БАРД - это другой вид высокочувствительного [ уточнить ] одиночки, который является совместным активом страны B и страны, обозначенной префиксом AR. АРНОЛЬД - офицер по делу из посольства страны AR, который знает только офицера по делу БЕРТРАМА и офицера безопасности БЕСТА. АРНОЛЬД не знает начальника резидентуры BERRY или кого-либо из его других сотрудников. Помимо БЕЛЛА и БЕСТА, персонал станции знает только БЕРТРАМА как человека, уполномоченного находиться на станции, и который известен своей игрой на пианино на вечеринках в посольстве. Он прикрыт [ уточнить ] как атташе по культуре в стране, где очень мало пианино. Только персонал, связанный с БАРД, знает, что АРНОЛЬД - это не просто еще один дружелюбный [ уточнить ] дипломат.

Напротив, БЕССИ и БЕТТИ знают друг друга, и существуют процедуры, позволяющие им завладеть активами друг друга в случае, если один из них станет инвалидом.

Однако некоторые рекруты будут иметь право вербовать собственную подгруппу, как это сделал BEATLE. BETTY знает личность BEATLE-1 и BEATLE-2, поскольку он или она проверяла их в контрразведке штаб-квартиры до того, как они были завербованы.

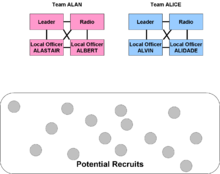

Диаграмма в этом разделе показывает, что две команды, ALAN и ALICE, успешно вошли в зону операции, страна с кодом AL, но знают только о пуле потенциальных рекрутов и пока никого не рекрутировали. Они общаются друг с другом только через штаб-квартиру, поэтому компрометация одной команды не повлияет на другую.

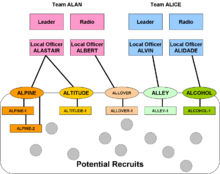

Предположим, что в команде ALAN, ALASTAIR является одним из офицеров с местными контактами и может рекрутировать двух лидеров ячеек: ALPINE и ALTITUDE. Другой местный офицер в команде, ALBERT, рекрутирует ALLOVER. Когда ALPINE рекрутирует двух членов подячейки, они будут называться ALPINE-1 и ALPINE-2.

ALPINE и ALTITUDE знают только, как связаться с ALASTAIR, но они знают, по крайней мере, некоторые личности других членов команды, если ALASTAIR будет недоступен, и они примут сообщение от ALBERT. Чаще всего личность (и местоположение) радиста не могут быть раскрыты. ALPINE и ALTITUDE, однако, не знают друг друга. Они не знают никого из членов команды ALICE.

Легитимность [ уточнить ] структуры подъячейки исходила из процесса набора, изначально осуществляемого офицером по делу, а затем лидерами ячеек. Лидер ячейки мог предлагать имена членов подъячейки офицеру по делу, чтобы офицер по делу мог заставить штаб-квартиру провести проверку биографических данных потенциального рекрута , прежде чем вводить его в подячейку. В принципе, однако, члены подъячейки знали бы ALPINE, а иногда и других членов ячейки ALPINE, если бы им нужно было работать вместе; если бы ALPINE-1 и ALPINE-2 имели независимые задания, они могли бы не знать друг друга. ALPINE-1 и ALPINE-2 определенно не знали бы ALASTAIR или кого-либо в ячейках ALTITUDE или ALLOVER.

По мере роста сетей лидер субъячейки может создать свою собственную ячейку, и тогда ALPINE-2 может стать лидером ячейки ALIMONY.

Современная теория коммуникаций ввела методы повышения отказоустойчивости в ячеечных организациях. Теория игр и теория графов были применены для изучения оптимального дизайна скрытых сетей. [12]

В прошлом, если члены ячейки знали только лидера ячейки, а лидер был нейтрализован, ячейка была отрезана от остальной организации. Но если традиционная ячейка имела независимые коммуникации с иностранной организацией поддержки, штаб-квартира могла бы организовать ее повторное подключение. Другой метод — иметь безличные коммуникации в качестве «побочных связей» между ячейками, например, пару тайников , один для команды ALAN, чтобы оставлять сообщения о «потерянном контакте», которые должны быть извлечены командой ALICE, и другой тайник для команды ALICE, чтобы оставлять сообщения для команды ALAN.

Эти ссылки, которые следует использовать только при потере связи [ уточнить ] , не гарантируют контакта. Когда команда находит сообщение в своем аварийном сбросе, она может сделать не больше, чем отправить тревожное сообщение в штаб. Штаб может определить с помощью SIGINT или других источников, что противник захватил руководство и всю команду, и приказать другой команде не пытаться связаться. Если штаб может быть уверен, что произошел сбой связи или частичная компрометация, он может отправить новый контакт выжившим.

Когда у группы по отсечению [ уточнить ] есть электронные средства связи, такие как Интернет, у нее гораздо больше шансов избежать наблюдения и получить экстренные инструкции, чем при использовании тайника, который может находиться под физическим наблюдением. [ требуется цитата ]

Если Учебное пособие Аль-Каиды [13] является подлинным, оно показывает, что восточные структуры ячеек могут отличаться от западного образца. Минимальную основную руководящую группу Аль-Каиды можно рассматривать как кольцевую или цепную сеть, в которой каждый лидер/узел возглавляет свою собственную конкретную иерархию.

Такие сети функционируют, имея свои подсети, предоставляющие информацию и другие формы поддержки (модель «многие-одному»), в то время как основная группа поставляет «истину» и решения/указания (модель «один-многим»). Доверие и личные отношения являются неотъемлемой частью сети Аль-Каиды ( ограничивающий фактор [ уточнить ] , даже если он обеспечивает повышенную безопасность). Члены ячеек обучаются как «заменяемые» единицы, и «проверка» членов происходит в период обучения под наблюдением основной группы. [14]

Ячейки этой структуры строятся наружу, из [ уточнить ] внутреннего ядра руководства. Поверхностно это можно сравнить со структурой западных ячеек, которая исходит из штаб-квартиры, но западная центральность бюрократична, в то время как структуры в других не-западных культурах строятся на тесных личных отношениях, часто выстраиваемых годами, возможно, с участием семьи или других внутригрупповых связей. Таким образом, в такие внутригрупповые структуры крайне сложно проникнуть. Тем не менее, внутригрупповую структуру можно скомпрометировать через COMINT или, в редких случаях, путем компрометации ее участника.

Основная группа представляет собой кольцо, наложенное на внутреннюю структуру идеологического авторитета типа «ступица и спицы» [ уточнить ] . Каждый член ядра формирует еще одну систему типа «ступица и спицы», спицы ведут к инфраструктурным ячейкам под надзором члена основной группы и, возможно, к оперативным группам, которые поддерживает штаб-квартира. В такой организации есть момент, когда оперативная ячейка становится автономной от ядра. Члены, пережившие операцию, могут воссоединиться в различные моменты. [ уточнить ].

Усама бен Ладен в этой модели отвечал за командование организацией и был представителем пропагандистских сообщений, распространяемых пропагандистской ячейкой. Остальные члены ядра каждый командуют одной или несколькими инфраструктурными ячейками.

Хотя тесная связь [ уточнить ] повышает безопасность, она может ограничить гибкость и способность масштабировать организацию. Ценности внутри группы, которые изначально связывают ячейку вместе, общие культурные и идеологические ценности, недостаточны для создания дополнительной лояльности бюрократическому процессу.

«Члены основной группы находятся под тем, что можно назвать «позитивным контролем» — длительные отношения и схожий образ мышления делают «контроль» не такой уж большой проблемой, но существуют различные роли, а положение (структурное, финансовое, духовное) определяет авторитет, таким образом, делая основную группу топологически иерархической». [14]

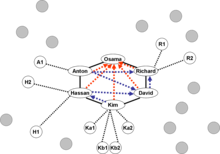

На иллюстрации ядра, показанной здесь, каждый член знает, как связаться с двумя другими членами, а также знает члена(ов), которого он или она считает своим идеологическим превосходством. Сплошные линии показывают базовую коммуникацию, пунктирные красные стрелки показывают первый уровень идеологического уважения [ уточнить ] , а пунктирные синие стрелки показывают второй уровень идеологического уважения.

Если бы Усама, самый уважаемый, умер, ядро восстановилось бы. Хотя у каждого члена есть свой идеологический наставник, и он не одинаков для всех членов, ядро восстановилось бы с Ричардом (в нашем примере) как наиболее уважаемым.

Предположим, что потерь нет, и с Усамой могут связаться напрямую только члены основной группы. Члены внешних ячеек и систем поддержки могут знать его только как «Командира», или, как в случае с «Аль-Каидой», лицо Усамы бен Ладена узнаваемо во всем мире, но лишь немногие знали, где он находится или даже как с ним связаться.

Любая тайная или секретная служба, особенно негосударственная, нуждается в различных технических и административных функциях, таких как: [14]

Национальная разведывательная служба [15] имеет вспомогательную организацию, которая занимается такими услугами, как финансы, логистика, объекты (например, конспиративные квартиры), информационные технологии, связь, обучение, оружие и взрывчатые вещества, медицинские услуги и т. д. Транспорт сам по себе является огромной функцией, включая необходимость покупать билеты, не вызывая подозрений, и, при необходимости, использовать личные транспортные средства. Финансы включают необходимость переводить деньги, не привлекая внимания финансовых служб безопасности.

Некоторые из этих функций, такие как финансы, гораздо сложнее выполнять в отдаленных районах (например, FATA в Пакистане ), чем в городах с большим количеством официальных и неофициальных финансовых учреждений и поддерживающих их коммуникаций. Если финансовый офис находится далеко от удаленной штаб-квартиры, необходимы курьеры , которым нужно доверять в определенной степени, но которые могут не знать содержание своих сообщений или фактическую личность отправителя и/или получателя. Курьеры, в зависимости от баланса между типом и размером сообщения, безопасностью и доступными технологиями, могут запоминать сообщения, переносить аудио- или видеозаписи или переносить компьютерные носители вручную.

Эти ячейки социально встроены (в меньшей степени, чем основная группа, однако), структурно встроены, функционально встроены (они специализируются в определенной области) и специфичны для базы знаний (в организации, похоже, не наблюдается большого количества перекрестного обучения или горизонтальной мобильности). Такие ячейки, вероятно, подвергаются сочетанию как положительного, так и отрицательного контроля («делай это, делай такие-то вещи, не делай того»). [14]

Лидер военной ячейки отвечает за подготовку своих членов и, когда операция запланирована, за выбор оперативного командира, постановку ему или ей основной цели и организацию необходимой поддержки, а затем освобождение его или ее от жесткого контроля для проведения встречи [ уточнить ] . Военные лидеры могут иметь прямую, возможно, одностороннюю связь со своими ячейками, или им, возможно, придется передавать Киму сообщения, которые нужно передать, способами, которые Антону и Хасану знать не нужно.

Обратите внимание, что у Антона нет прямой связи с Кимом. При обычных обстоятельствах он жертвует эффективностью ради безопасности, передавая запросы на связь через Хассана. [ уточнить ] Структура безопасности также означает, что Хассан не знает членов ячеек Антона, а Ким может знать только способы общения с ними, но не их личности.

Ким управляет двумя системами ячеек, одна для защищенной связи и одна для пропаганды. Чтобы отправить пропагандистское сообщение, Усама должен передать его Киму. Если Ким будет скомпрометирован, у основной группы могут возникнуть серьезные проблемы с любым видом внешней связи.

Террористические сети не соответствуют чисто [ уточнить ] другим системам ячеек, которые регулярно отчитываются перед штаб-квартирой. Очевидная методология Аль-Каиды, позволяющая оперативным ячейкам определять свои окончательные даты и средства атаки, демонстрирует операционную схему, но не периодичность [ уточнить ] , которую можно было бы легко использовать для контрольного списка указаний, подходящего для центра предупреждения. Такие списки зависят от наблюдения локальной [ уточнить ] схемы, чтобы дать конкретное предупреждение. [16]

Обратите внимание, что у Хассана есть двое подчиненных, которые еще не создали оперативных ячеек. Эти подчиненные могут считаться спящими , но не обязательно со спящей ячейкой.

Для каждой миссии создается одна или несколько оперативных ячеек [ уточнить ] . Если Аль-Каида использует свой типичный modus operandi множественных одновременных атак, то для каждого целевого местоположения может быть оперативная ячейка. Для некоторых операций могут потребоваться вспомогательные ячейки в оперативной зоне. Например, может быть безопаснее иметь локальную ячейку, которая будет производить бомбы, которые будут доставляться ячейками, прибывающими из-за пределов зоны.

Оперативные ячейки не создаются, а вместо этого «засеиваются» с использованием выявленных или запрашивающих помощь лиц (обе группы «проверяются» путем обучения под наблюдением основной группы, что резко ограничивает возможность выдачи себя за незнакомцев под ложным флагом). Категоризация оперативных ячеек, по-видимому, осуществляется по возможностям, региону, а затем по задаче/операции. Оперативные ячейки состоят из членов, чье мировоззрение было надежно проверено — необходимо для предварительной загрузки, поскольку такие ячейки рассеиваются обратно к своему собственному локальному контролю (или отрицательному контролю — запрещенному поведению — с положительным контролем, который осуществляется только в форме контакта для синхронизации или поддержки). [14]

Силы специального назначения США иногда ждут президентского разрешения на проведение атаки или даже на перемещение в районы сосредоточения. Страна должна будет столкнуться с последствиями ненадлежащего нападения, поэтому она может быть склонна к чрезмерной осторожности, в то время как террористическая сеть может просто пожать плечами, когда мир расстроен. Если предположить, что оперативная техника Аль-Каиды не заключается в использовании позитивного контроля [ уточнить ] , их операции могут быть более случайными, но [ уточнить ] также более непредсказуемыми для контртеррористических сил. Если их ячейки нуждаются в постоянном контроле, существуют каналы связи, которые могут быть обнаружены SIGINT, и если их командование может быть нарушено, полевые подразделения не смогут функционировать. Поскольку для террористов довольно мало недостатков в атаке вне синхронизации с другими видами деятельности, отсутствие позитивного контроля становится сильной стороной их подхода к организации ячеек.

Оперативные ячейки должны иметь постоянную внутреннюю связь; у них есть командир, который может быть на связи с инфраструктурными ячейками или, что менее вероятно с точки зрения безопасности, с основной группой.

Подход «Аль-Каиды» отличается от подхода более ранних террористических организаций:

На приведенном выше графике обратите внимание на косвенную сеть поддержки, контролируемую ячейкой Ричарда.

«Хотя у Аль-Каиды есть элементы организации, предназначенные для поддержки структуры, но такие элементы недостаточны для удовлетворения потребностей такой организации, и по соображениям безопасности будут избыточные и вторичные/третичные сети, которые не знают о своей связи с Аль-Каидой. Эти сети, в первую очередь связанные со сбором средств и финансовой деятельностью, а также поставщиками технологий, находятся в отношениях «использования» с Аль-Каидой — управляются через доверенных лиц или лиц, которые не информируют их о характере деятельности и которые могут иметь прикрытие, достаточное для отклонения вопросов или запросов». [14]

В 2002 году US News & World Report сообщил, что американская разведка начала получать разведданные об Аль-Каиде, указав, что «[некогда считавшаяся почти невозможной для проникновения, Аль-Каида оказалась не более сложной целью, чем КГБ или мафия — закрытые общества, на проникновение в которые правительству США потребовались годы. «Мы получаем имена, названия различных лагерей, в которых они проходили подготовку, иерархию, внутреннюю борьбу», — говорит сотрудник разведки. «Это очень многообещающе»» [17]. В отчете также говорится, что собранные данные позволили вербовать информаторов.

В своей статье в журнале армии США Military Review Дэвид В. Пендалл предположил, что «программа поимки и освобождения подозреваемых агентов может вызвать нежелание или недоверие у таких подозреваемых и помешать им совершать дальнейшие действия или, что, возможно, еще важнее, вызвать недоверие у лидеров ячеек этих лиц в будущем». Автор отметил, что пресс-релиз, описывающий сотрудничество Рамзи бин аль-Шибха с Соединенными Штатами, «наверняка предотвратит повторное вхождение в террористическую ячейку в качестве доверенного члена и, скорее всего, ограничит дальнейшее доверие и задания близких соратников ячейки, все еще находящихся на свободе. Похититель будет определять, когда называть имена, а когда хранить молчание». [18] Действительно, как только разведка узнает имя и характеристики противника на свободе, а также некоторую конфиденциальную информацию, которая, вероятно, будет ему известна, можно выпустить пресс-релиз, чтобы рассказать о его сотрудничестве. Такой метод нельзя использовать слишком часто, но при осторожном использовании он может нарушить критически важные сети доверия. Наибольшая неопределенность может быть связана с критикой ключевого члена оперативной ячейки, которая стала автономной. [ необходима цитата ]

{{cite journal}}: Цитировать журнал требует |journal=( помощь )