При разработке продукта конечный пользователь (иногда конечный пользователь ) [a] — это человек, который в конечном итоге использует или намеревается в конечном итоге использовать продукт. [1] [2] [3] Конечный пользователь отличается от пользователей, которые поддерживают или обслуживают продукт, [4] таких как системные операторы , системные администраторы , администраторы баз данных, [5] Эксперты в области информационных технологий (ИТ), специалисты по программному обеспечению, и компьютерные техники. Конечные пользователи обычно не обладают техническими знаниями или навыками проектировщиков продукта [6] — факт, который дизайнеры легко упускают из виду и забывают: это приводит к появлению функций, вызывающих низкую удовлетворенность клиентов. [2] В информационных технологиях конечные пользователи не являются клиентами в обычном смысле этого слова — обычно они являются сотрудниками клиента. [7] Например, если крупная розничная корпорация покупает пакет программного обеспечения для использования своими сотрудниками, даже если крупная розничная корпорация была клиентом , приобретшим программное обеспечение, конечными пользователями являются сотрудники компании, которые будут использовать это программное обеспечение. на работе.

Конечные пользователи являются одним из трех основных факторов, усложняющих управление информационными системами . Положение конечного пользователя изменилось с положения 1950-х годов (когда конечные пользователи не взаимодействовали с мэйнфреймом ; компьютерные эксперты программировали и управляли мэйнфреймом) на положение 2010-х годов, когда конечный пользователь сотрудничает и консультирует систему управленческой информации и информации. Технологический отдел о своих потребностях в отношении системы или продукта. Это поднимает новые вопросы, такие как: Кто управляет каждым ресурсом? Какова роль отдела ИСУ ? и Каковы оптимальные отношения между конечным пользователем и отделом ИСУ? [8]

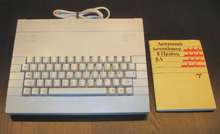

Концепция конечного пользователя впервые появилась в конце 1980-х годов и с тех пор вызвала множество споров. Одной из задач была цель предоставить пользователю больше свободы путем добавления расширенных функций и функций (для более опытных пользователей) и добавления дополнительных ограничений (чтобы предотвратить случайное стирание пользователем-новичком базы данных всей компании). [9] Это явление появилось как следствие потребительства компьютерных продуктов и программного обеспечения. В 1960-х и 1970-х годах пользователями компьютеров обычно были эксперты по программированию и ученые-компьютерщики . Однако в 1980-х годах, и особенно в середине-конце 1990-х и начале 2000-х годов, обычные люди начали использовать компьютерные устройства и программное обеспечение в личных и рабочих целях. ИТ-специалистам пришлось справляться с этой тенденцией разными способами. В 2010-х годах пользователи теперь хотят иметь больше контроля над системами, которыми они управляют, решать свои собственные проблемы и иметь возможность настраивать системы в соответствии со своими потребностями. Очевидными недостатками был риск повреждения систем и данных, которыми контролировали пользователи, из-за отсутствия у них знаний о том, как правильно управлять компьютером/программным обеспечением на продвинутом уровне. [10]

Чтобы компании могли обратиться к пользователю, им в первую очередь нужно было учитывать интересы конечных пользователей в своих новых продуктах, выпусках программного обеспечения и обновлениях. Необходимо было установить партнерство между программистами-разработчиками и обычными конечными пользователями, чтобы обе стороны могли максимально эффективно использовать продукты. [11] Основным примером влияния общественности на требования конечных пользователей являются публичные библиотеки. Новые технологии повлияли на них по-разному: от оцифровки карточного каталога до перехода на электронные книги , электронные журналы и предложение онлайн-услуг. Библиотекам пришлось претерпеть множество изменений, чтобы справиться с ситуацией [12] , включая обучение существующих библиотекарей работе с Web 2.0 и навыкам работы с базами данных , а также найм экспертов по информационным технологиям и программному обеспечению.

.jpg/440px-120625-F-UZ487-014_(7567150378).jpg)

Цель документации конечного пользователя (например, руководств и руководств по продуктам) — помочь пользователю понять определенные аспекты систем и предоставить все ответы в одном месте. [13] Пользователям доступен большой объем документации, которая поможет им понять и правильно использовать определенный продукт или услугу. Из-за того, что доступная информация обычно очень обширна, противоречива или неоднозначна (например, руководство пользователя на сотнях страниц, включая рекомендации по использованию расширенных функций), многие пользователи страдают от информационной перегрузки . Поэтому они становятся неспособными принять правильный образ действий. Это необходимо учитывать при разработке продуктов и услуг и необходимой документации к ним. [14]

Хорошо написанная документация необходима для того, чтобы пользователь мог на нее ссылаться. Некоторые ключевые аспекты такой документации: [13]

Иногда пользователи не обращаются к доступной им документации по разным причинам: от того, что руководство кажется слишком большим или из-за непонимания содержащегося в нем жаргона и сокращений. В других случаях пользователи могут обнаружить, что в руководстве делается слишком много предположений о том, что пользователь уже имеет знания о компьютерах и программном обеспечении, и поэтому инструкции могут пропустить эти начальные шаги (с точки зрения пользователей). Таким образом, разочарованный пользователь может сообщить о ложных проблемах из-за своей неспособности разобраться в программном обеспечении или аппаратном обеспечении компьютера. Это, в свою очередь, заставляет компанию концентрироваться на предполагаемых проблемах, а не на реальных проблемах программного обеспечения. [15]

В 2010-х годах большое внимание уделяется безопасности и конфиденциальности пользователей. С ростом роли компьютеров в жизни людей люди носят с собой ноутбуки и смартфоны и используют их для назначения встреч, совершения онлайн-покупок с использованием кредитных карт и поиска информации. За этой деятельностью потенциально могут наблюдать компании, правительства или частные лица, что может привести к нарушению конфиденциальности, краже личных данных , шантажу и другим серьезным проблемам. Кроме того, многие предприятия, от стартапов малого бизнеса до огромных корпораций, используют компьютеры и программное обеспечение для проектирования, производства, продвижения на рынок и продажи своих продуктов и услуг, а предприятия также используют компьютеры и программное обеспечение в своих бэк-офисных процессах (например, в работе с персоналом , заработная плата и др.). Таким образом, людям и организациям важно знать, что информация и данные, которые они хранят, используют или передают по компьютерным сетям или хранят в компьютерных системах, безопасны.

Однако разработчики программного и аппаратного обеспечения сталкиваются со многими проблемами при разработке системы, которая могла бы быть одновременно удобной для пользователя , доступной круглосуточно практически на любом устройстве и быть по-настоящему безопасной. Утечки безопасности случаются даже у отдельных лиц и организаций, которые принимают меры безопасности для защиты своих данных и информации (например, брандмауэры , шифрование , надежные пароли ). Сложности создания такой безопасной системы связаны с тем, что поведение людей не всегда рационально или предсказуемо. Даже в очень хорошо защищенной компьютерной системе злоумышленник может позвонить работнику, притвориться частным детективом, работающим на компанию-разработчика программного обеспечения, и попросить у него пароль - нечестный процесс, называемый фишингом . Кроме того, даже при наличии хорошо защищенной системы, если работник решит поместить электронные файлы компании на USB-накопитель, чтобы забрать их домой и поработать над ними на выходных (вопреки политике многих компаний), а затем потеряет этот USB-накопитель. , данные компании могут быть скомпрометированы. Поэтому разработчикам необходимо создавать системы, интуитивно понятные пользователю, чтобы обеспечить информационную безопасность и безопасность системы. [16]

Еще одним ключевым шагом к обеспечению безопасности конечных пользователей является информирование людей и сотрудников об угрозах безопасности и о том, что они могут сделать, чтобы их избежать или защитить себя и организацию. Четко подчеркивая, что возможности и риски делают пользователей более осведомленными и информированными во время использования продуктов.

Некоторые ситуации, которые могут подвергнуть пользователя риску:

Даже если принятые меры безопасности сильны, выбор, который делает пользователь, и его/ее поведение оказывают серьезное влияние на то, насколько на самом деле защищена его информация. Таким образом, информированный пользователь — это тот, кто может защитить и обеспечить максимальную безопасность системы, которую он использует. [17] Из-за важности безопасности конечных пользователей и влияния, которое она может оказать на организации, правительство Великобритании разработало руководство для государственного сектора, чтобы помочь государственным служащим научиться более внимательно относиться к безопасности при использовании правительственных сетей и компьютеров. Хотя это ориентировано на определенный сектор, этот тип образовательных усилий может быть информативным для любого типа пользователей. Это помогает разработчикам соблюдать нормы безопасности, а конечным пользователям быть в курсе связанных с этим рисков. [18] Реймерс и Андерссон провели ряд исследований привычек конечных пользователей в области безопасности и обнаружили, что одно и то же повторное обучение/обучение передовым практикам безопасности может оказать заметное влияние на восприятие соблюдения требований безопасности сети конечными пользователями. привычки, особенно в отношении вредоносного ПО и программ-вымогателей. [19]

В лицензионных соглашениях с конечным пользователем (EULA) конечный пользователь отличается от торгового посредника, который устанавливает программное обеспечение, или от организации, которая покупает программное обеспечение и управляет им. [20] [ не удалось проверить ]

Определенная американская продукция и информация, связанные с обороной, требуют разрешения на экспорт от правительства США в соответствии с ITAR и EAR . [21] Чтобы получить лицензию на экспорт, экспортер должен указать как конечного пользователя, так и конечное использование для получения сертификата конечного пользователя . [22]

В Великобритании существуют документы, сопровождающие лицензии на продукты, указанные в заявлениях об обязательствах конечного пользователя (EUU). [ необходимо разъяснение ] [23]

Лицо, в конечном итоге намеревавшееся использовать продукт

Человек, который использует компьютерное приложение, в отличие от тех, кто его разработал.

Термин «конечный пользователь» в отношении товара, услуги или технологии означает лицо, которое получает и в конечном итоге использует товар, услугу или технологию.

Конечными пользователями являются лица, выполняющие функции приложения.

К конечным пользователям относятся пользователи «параметрических» и обобщенных функций, но они не являются персоналом службы поддержки системы.

Одной из наиболее важных особенностей СУБД является то, что относительно неопытные пользователи, называемые конечными пользователями , имеют право извлекать информацию из базы данных. Пользователь вводит запрос на клавиатуре терминала, запрашивая систему базы данных отобразить ответ на экране терминала или на распечатанном листе.

Сторона, которая в конечном итоге использует поставленный продукт или получает выгоду от предоставленной услуги. (См. также «клиент».) Конечные пользователи могут быть или не быть клиентами (которые могут заключать и принимать соглашения или разрешать платежи).