Компьютерная сеть — это набор компьютеров , совместно использующих ресурсы, расположенные на сетевых узлах или предоставляемые ими . Компьютеры используют общие протоколы связи по цифровым соединениям для связи друг с другом. Эти соединения состоят из технологий телекоммуникационных сетей , основанных на физически проводных, оптических и беспроводных радиочастотных методах, которые могут быть организованы в различных сетевых топологиях .

Узлы компьютерной сети могут включать персональные компьютеры , серверы , сетевое оборудование или другие специализированные или универсальные хосты . Они идентифицируются сетевыми адресами и могут иметь имена хостов . Имена хостов служат запоминающимися метками для узлов и редко меняются после первоначального назначения. Сетевые адреса служат для обнаружения и идентификации узлов с помощью протоколов связи, таких как Интернет-протокол .

Компьютерные сети можно классифицировать по многим критериям, включая среду передачи , используемую для передачи сигналов, полосу пропускания , протоколы связи для организации сетевого трафика , размер сети, топологию, механизмы управления трафиком и организационные цели. [ необходима ссылка ]

Компьютерные сети поддерживают множество приложений и служб , таких как доступ к Всемирной паутине , цифровому видео и аудио , совместное использование серверов приложений и хранения данных , принтеров и факсимильных аппаратов , а также использование электронной почты и приложений для обмена мгновенными сообщениями.

Компьютерные сети можно считать отраслью компьютерной науки , компьютерной инженерии и телекоммуникаций , поскольку они опираются на теоретическое и практическое применение смежных дисциплин. На компьютерные сети оказал влияние широкий спектр технологических разработок и исторических вех.

Компьютерные сети улучшают взаимодействие пользователей друг с другом с помощью различных электронных методов, таких как электронная почта, мгновенные сообщения, онлайн-чат, голосовые и видеозвонки, а также видеоконференции. Сети также позволяют совместно использовать вычислительные ресурсы. Например, пользователь может распечатать документ на общем принтере или использовать общие устройства хранения данных. Кроме того, сети позволяют совместно использовать файлы и информацию, предоставляя авторизованным пользователям доступ к данным, хранящимся на других компьютерах. Распределенные вычисления используют ресурсы нескольких компьютеров в сети для совместного выполнения задач.

Большинство современных компьютерных сетей используют протоколы, основанные на пакетном режиме передачи. Сетевой пакет — это отформатированная единица данных , передаваемая сетью с коммутацией пакетов .

Пакеты состоят из двух типов данных: управляющая информация и пользовательские данные (полезная нагрузка). Управляющая информация предоставляет данные, необходимые сети для доставки пользовательских данных, например, сетевые адреса источника и назначения , коды обнаружения ошибок и информацию о последовательности. Обычно управляющая информация находится в заголовках и трейлерах пакетов , а данные полезной нагрузки находятся между ними.

С пакетами полоса пропускания среды передачи может быть лучше разделена между пользователями, чем если бы сеть была коммутируемой . Когда один пользователь не отправляет пакеты, канал может быть заполнен пакетами от других пользователей, и поэтому стоимость может быть разделена с относительно небольшими помехами, при условии, что канал не перегружен. Часто маршрут, который пакет должен пройти через сеть, не доступен немедленно. В этом случае пакет ставится в очередь и ждет, пока канал не освободится.

Технологии физического соединения пакетных сетей обычно ограничивают размер пакетов определенной максимальной единицей передачи (MTU). Более длинное сообщение может быть фрагментировано перед передачей, а после прибытия пакетов они собираются заново для построения исходного сообщения.

Физическое или географическое расположение сетевых узлов и связей обычно оказывает относительно небольшое влияние на сеть, но топология взаимосвязей сети может существенно повлиять на ее пропускную способность и надежность. Во многих технологиях, таких как шинные или звездообразные сети, один сбой может привести к полному отказу сети. В общем, чем больше взаимосвязей, тем надежнее сеть; но тем дороже ее установка. Поэтому большинство сетевых диаграмм организованы по их сетевой топологии , которая представляет собой карту логических взаимосвязей сетевых хостов.

Распространенные топологии:

Физическая компоновка узлов в сети не обязательно отражает топологию сети. Например, в FDDI топология сети представляет собой кольцо, но физическая топология часто представляет собой звезду, поскольку все соседние соединения могут быть направлены через центральное физическое местоположение. Однако физическая компоновка не совсем не имеет значения, поскольку общие воздуховоды и местоположения оборудования могут представлять собой отдельные точки отказа из-за таких проблем, как пожары, сбои в подаче электроэнергии и наводнения.

Оверлейная сеть — это виртуальная сеть, которая построена поверх другой сети. Узлы в оверлейной сети соединены виртуальными или логическими связями. Каждая связь соответствует пути, возможно, через множество физических связей, в базовой сети. Топология оверлейной сети может (и часто отличается) от топологии базовой сети. Например, многие одноранговые сети являются оверлейными сетями. Они организованы как узлы виртуальной системы связей, которые работают поверх Интернета . [ 52]

Наложенные сети использовались с первых дней развития сетей, когда компьютеры соединялись по телефонным линиям с помощью модемов, еще до того, как были разработаны сети передачи данных.

Самым ярким примером наложенной сети является сам Интернет. Сам Интернет изначально был построен как наложение на телефонную сеть . [52] Даже сегодня каждый узел Интернета может общаться практически с любым другим через базовую сеть подсетей с совершенно разными топологиями и технологиями. Разрешение адресов и маршрутизация являются средствами, которые позволяют отображать полностью подключенную наложенную IP-сеть на ее базовую сеть.

Другим примером оверлейной сети является распределенная хэш-таблица , которая сопоставляет ключи с узлами в сети. В этом случае базовая сеть — это IP-сеть, а оверлейная сеть — это таблица (фактически карта ), индексированная по ключам.

Оверлейные сети также предлагались как способ улучшения маршрутизации в Интернете, например, за счет гарантий качества обслуживания для достижения более высокого качества потокового мультимедиа . Предыдущие предложения, такие как IntServ , DiffServ и IP multicast, не получили широкого признания в основном потому, что они требуют модификации всех маршрутизаторов в сети. [ требуется цитата ] С другой стороны, оверлейная сеть может быть постепенно развернута на конечных хостах, работающих под управлением программного обеспечения протокола оверлея, без сотрудничества с поставщиками услуг Интернета . Оверлейная сеть не контролирует, как пакеты маршрутизируются в базовой сети между двумя оверлейными узлами, но она может контролировать, например, последовательность оверлейных узлов, которые сообщение проходит, прежде чем достигнет своего пункта назначения [ требуется цитата ] .

Например, Akamai Technologies управляет наложенной сетью, которая обеспечивает надежную и эффективную доставку контента (своего рода многоадресную рассылку ). Академические исследования включают многоадресную рассылку конечной системы, [53] устойчивую маршрутизацию и исследования качества обслуживания, среди прочего.

Среда передачи данных (часто называемая в литературе физической средой ), используемая для соединения устройств в компьютерную сеть, включает электрический кабель , оптоволокно и свободное пространство. В модели OSI программное обеспечение для обработки среды определяется на уровнях 1 и 2 — физическом уровне и уровне канала передачи данных.

Широко распространенное семейство , использующее медные и оптоволоконные среды в технологии локальной вычислительной сети (LAN), известно под общим названием Ethernet. Стандарты среды и протоколов, которые обеспечивают связь между сетевыми устройствами через Ethernet, определены в IEEE 802.3 . Стандарты беспроводной локальной сети используют радиоволны , другие используют инфракрасные сигналы в качестве среды передачи. Связь по линиям электропередач использует силовые кабели здания для передачи данных.

В компьютерных сетях используются следующие классы проводных технологий.

Сетевые соединения могут быть установлены беспроводным способом с использованием радио или других электромагнитных средств связи.

В последних двух случаях наблюдается большое время задержки приема-передачи , что обеспечивает медленную двустороннюю связь , но не препятствует отправке больших объемов информации (они могут иметь высокую пропускную способность).

Помимо любых физических сред передачи, сети строятся из дополнительных базовых системных строительных блоков, таких как контроллеры сетевых интерфейсов , повторители , концентраторы , мосты , коммутаторы , маршрутизаторы , модемы и брандмауэры . Любая конкретная единица оборудования часто будет содержать несколько строительных блоков и, таким образом, может выполнять несколько функций.

.jpg/440px-ForeRunnerLE_25_ATM_Network_Interface_(1).jpg)

Контроллер сетевого интерфейса (NIC) — это компьютерное оборудование , которое подключает компьютер к сетевой среде и имеет возможность обрабатывать низкоуровневую сетевую информацию. Например, NIC может иметь разъем для подключения кабеля или антенну для беспроводной передачи и приема, а также соответствующую схему.

В сетях Ethernet каждая сетевая карта имеет уникальный адрес управления доступом к среде (MAC) , который обычно хранится в постоянной памяти контроллера. Чтобы избежать конфликтов адресов между сетевыми устройствами, Институт инженеров по электротехнике и электронике (IEEE) поддерживает и администрирует уникальность MAC-адресов. Размер MAC-адреса Ethernet составляет шесть октетов . Три самых значимых октета зарезервированы для идентификации производителей сетевых карт. Эти производители, используя только назначенные им префиксы, уникально назначают три самых значимых октета каждого интерфейса Ethernet, который они производят.

Репитер — это электронное устройство, которое принимает сетевой сигнал , очищает его от ненужного шума и регенерирует его. Сигнал ретранслируется на более высоком уровне мощности или на другую сторону препятствия, чтобы сигнал мог покрывать большие расстояния без ухудшения качества. В большинстве конфигураций Ethernet на витой паре репитеры требуются для кабеля длиной более 100 метров. При использовании оптоволокна репитеры могут находиться на расстоянии десятков или даже сотен километров друг от друга.

Повторители работают на физическом уровне модели OSI, но им все равно требуется небольшое количество времени для регенерации сигнала. Это может вызвать задержку распространения , которая влияет на производительность сети и может повлиять на правильное функционирование. В результате многие сетевые архитектуры ограничивают количество повторителей, используемых в сети, например, правило Ethernet 5-4-3 .

Повторитель Ethernet с несколькими портами называется концентратором Ethernet . Помимо восстановления и распределения сетевых сигналов, концентратор-репитер помогает обнаруживать коллизии и изолировать неисправности в сети. Концентраторы и повторители в локальных сетях в значительной степени устарели из-за современных сетевых коммутаторов.

Сетевые мосты и сетевые коммутаторы отличаются от концентратора тем, что они пересылают кадры только на порты, участвующие в коммуникации, тогда как концентратор пересылает их на все порты. [57] У мостов есть только два порта, но коммутатор можно рассматривать как многопортовый мост. Коммутаторы обычно имеют множество портов, что облегчает топологию звезды для устройств и для каскадирования дополнительных коммутаторов.

Мосты и коммутаторы работают на уровне канала передачи данных (уровень 2) модели OSI и перенаправляют трафик между двумя или более сетевыми сегментами, формируя единую локальную сеть. Оба являются устройствами, которые пересылают кадры данных между портами на основе MAC-адреса назначения в каждом кадре. [58] Они изучают связь физических портов с MAC-адресами, проверяя исходные адреса полученных кадров и пересылают кадр только при необходимости. Если целью является неизвестный MAC-адрес назначения, устройство транслирует запрос на все порты, кроме исходного, и обнаруживает местоположение из ответа.

Мосты и коммутаторы разделяют домен коллизий сети, но поддерживают единый домен вещания. Сегментация сети посредством мостов и коммутации помогает разбить большую перегруженную сеть на совокупность более мелких и эффективных сетей.

Маршрутизатор — это межсетевое устройство, которое пересылает пакеты между сетями, обрабатывая адресную или маршрутную информацию, включенную в пакет. Информация о маршрутизации часто обрабатывается совместно с таблицей маршрутизации . Маршрутизатор использует свою таблицу маршрутизации для определения того, куда пересылать пакеты, и не требует широковещательных пакетов, что неэффективно для очень больших сетей.

Модемы (модулятор-демодулятор) используются для соединения сетевых узлов по проводам, изначально не предназначенным для цифрового сетевого трафика, или для беспроводной связи. Для этого один или несколько сигналов несущей модулируются цифровым сигналом для получения аналогового сигнала , который может быть настроен для придания требуемых свойств для передачи. Ранние модемы модулировали аудиосигналы , отправляемые по стандартной голосовой телефонной линии. Модемы по-прежнему широко используются для телефонных линий, используя технологию цифровой абонентской линии и систем кабельного телевидения, использующих технологию DOCSIS .

Брандмауэр — это сетевое устройство или программное обеспечение для управления сетевой безопасностью и правилами доступа. Брандмауэры встраиваются в соединения между защищенными внутренними сетями и потенциально небезопасными внешними сетями, такими как Интернет. Брандмауэры обычно настроены на отклонение запросов на доступ от нераспознанных источников, разрешая действия от распознанных. Жизненно важная роль брандмауэров в сетевой безопасности растет параллельно с постоянным ростом кибератак .

Протокол связи — это набор правил для обмена информацией по сети. Протоколы связи имеют различные характеристики. Они могут быть ориентированными на соединение или без соединения , они могут использовать режим коммутации каналов или пакетов, и они могут использовать иерархическую адресацию или плоскую адресацию.

В стеке протоколов , часто создаваемом в соответствии с моделью OSI, функции связи делятся на уровни протоколов, где каждый уровень использует службы уровня ниже него, пока самый нижний уровень не начнет контролировать оборудование, которое отправляет информацию через среду. Использование уровней протоколов повсеместно в области компьютерных сетей. Важным примером стека протоколов является HTTP (протокол Всемирной паутины), работающий поверх TCP поверх IP (протоколы Интернета) поверх IEEE 802.11 (протокол Wi-Fi). Этот стек используется между беспроводным маршрутизатором и персональным компьютером домашнего пользователя, когда пользователь просматривает веб-страницы.

Существует множество протоколов связи, некоторые из которых описаны ниже.

Набор протоколов Интернета , также называемый TCP/IP, является основой всех современных сетей. Он предлагает услуги без установления соединения и с установлением соединения по изначально ненадежной сети, проходящей через передачу датаграмм с использованием протокола Интернета (IP). По своей сути набор протоколов определяет спецификации адресации, идентификации и маршрутизации для протокола Интернета версии 4 (IPv4) и для IPv6 , следующего поколения протокола с гораздо расширенными возможностями адресации. Набор протоколов Интернета является определяющим набором протоколов для Интернета. [59]

IEEE 802 — это семейство стандартов IEEE, касающихся локальных сетей и городских сетей. Полный набор протоколов IEEE 802 предоставляет разнообразный набор сетевых возможностей. Протоколы имеют плоскую схему адресации. Они работают в основном на уровнях 1 и 2 модели OSI.

Например, MAC-мост ( IEEE 802.1D ) занимается маршрутизацией пакетов Ethernet с использованием протокола Spanning Tree Protocol . IEEE 802.1Q описывает VLAN , а IEEE 802.1X определяет протокол управления сетевым доступом на основе портов , который составляет основу механизмов аутентификации, используемых в VLAN [60] (но он также встречается в WLAN [61] ) — это то, что видит домашний пользователь, когда ему нужно ввести «ключ беспроводного доступа».

Ethernet — это семейство технологий, используемых в проводных локальных сетях. Оно описывается набором стандартов, которые вместе называются IEEE 802.3 и опубликованы Институтом инженеров по электротехнике и электронике.

Беспроводная локальная сеть на основе стандартов IEEE 802.11 , также широко известная как WLAN или WiFi, является, вероятно, самым известным членом семейства протоколов IEEE 802 для домашних пользователей на сегодняшний день. IEEE 802.11 разделяет многие свойства с проводным Ethernet.

Синхронная оптическая сеть (SONET) и синхронная цифровая иерархия (SDH) — это стандартизированные протоколы мультиплексирования , которые передают несколько цифровых потоков битов по оптоволокну с использованием лазеров. Первоначально они были разработаны для транспортировки сообщений в режиме схемы из различных источников, в первую очередь для поддержки цифровой телефонии с коммутацией каналов . Однако благодаря своей нейтральности протокола и транспортно-ориентированным функциям SONET/SDH также был очевидным выбором для транспортировки кадров в режиме асинхронной передачи (ATM).

Асинхронный режим передачи (ATM) — это метод коммутации для телекоммуникационных сетей. Он использует асинхронное мультиплексирование с временным разделением и кодирует данные в небольшие ячейки фиксированного размера . Это отличается от других протоколов, таких как набор протоколов Интернета или Ethernet , которые используют пакеты или кадры переменного размера . ATM имеет сходство как с сетями с коммутацией каналов, так и с сетями с коммутацией пакетов. Это делает его хорошим выбором для сети, которая должна обрабатывать как традиционный трафик данных с высокой пропускной способностью, так и контент в реальном времени с низкой задержкой, такой как голос и видео. ATM использует модель, ориентированную на соединение, в которой виртуальный канал должен быть установлен между двумя конечными точками до начала фактического обмена данными.

Банкомат по-прежнему играет роль на последней миле , которая является соединением между поставщиком услуг Интернета и домашним пользователем. [62] [ требуется обновление ]

Существует ряд различных стандартов цифровой сотовой связи, в том числе: Глобальная система мобильной связи (GSM), Служба пакетной радиосвязи общего пользования (GPRS), cdmaOne , CDMA2000 , Evolution-Data Optimized (EV-DO), Enhanced Data Rates for GSM Evolution (EDGE), Универсальная система мобильной связи (UMTS), Цифровая усовершенствованная беспроводная связь (DECT), Цифровая AMPS (IS-136/TDMA) и Интегрированная цифровая усовершенствованная сеть (iDEN). [63]

Маршрутизация — это процесс выбора сетевых путей для передачи сетевого трафика. Маршрутизация выполняется для многих типов сетей, включая сети с коммутацией каналов и сети с коммутацией пакетов.

В сетях с коммутацией пакетов протоколы маршрутизации направляют пересылку пакетов через промежуточные узлы. Промежуточные узлы обычно представляют собой сетевые аппаратные устройства, такие как маршрутизаторы, мосты, шлюзы, брандмауэры или коммутаторы. Универсальные компьютеры также могут пересылать пакеты и выполнять маршрутизацию, хотя из-за отсутствия специализированного оборудования могут предлагать ограниченную производительность. Процесс маршрутизации направляет пересылку на основе таблиц маршрутизации , которые ведут учет маршрутов к различным сетевым пунктам назначения. Большинство алгоритмов маршрутизации используют только один сетевой путь за раз. Методы многопутевой маршрутизации позволяют использовать несколько альтернативных путей.

Маршрутизацию можно противопоставить мостовому соединению в его предположении, что сетевые адреса структурированы и что схожие адреса подразумевают близость внутри сети. Структурированные адреса позволяют одной записи таблицы маршрутизации представлять маршрут к группе устройств. В больших сетях структурированная адресация, используемая маршрутизаторами, превосходит неструктурированную адресацию, используемую мостовым соединением. Структурированные IP-адреса используются в Интернете. Неструктурированные MAC-адреса используются для мостового соединения в Ethernet и подобных локальных сетях.

Сети могут характеризоваться многими свойствами или особенностями, такими как физическая емкость, организационное назначение, авторизация пользователя, права доступа и др. Другим отдельным методом классификации является метод физической протяженности или географического масштаба.

Наномасштабная сеть имеет ключевые компоненты, реализованные в наномасштабе, включая носители сообщений, и использует физические принципы, которые отличаются от макромасштабных механизмов коммуникации. Наномасштабная коммуникация расширяет коммуникацию до очень маленьких датчиков и приводов, таких как те, что находятся в биологических системах, а также имеет тенденцию работать в средах, которые были бы слишком суровыми для других методов коммуникации. [64]

Персональная вычислительная сеть (PAN) — это компьютерная сеть, используемая для связи между компьютерами и различными информационно-технологическими устройствами, находящимися близко к одному человеку. Некоторые примеры устройств, используемых в PAN, — это персональные компьютеры, принтеры, факсимильные аппараты, телефоны, КПК, сканеры и игровые консоли. PAN может включать проводные и беспроводные устройства. Радиус действия PAN обычно составляет 10 метров. [65] Проводная PAN обычно строится с использованием подключений USB и FireWire, в то время как такие технологии, как Bluetooth и инфракрасная связь, обычно образуют беспроводную PAN.

Локальная сеть ( LAN ) — это сеть, которая соединяет компьютеры и устройства в ограниченной географической области, например, в доме, школе, офисном здании или близко расположенной группе зданий. Проводные локальные сети чаще всего основаны на технологии Ethernet. Другие сетевые технологии, такие как ITU-T G.hn, также предоставляют способ создания проводной локальной сети с использованием существующей проводки, такой как коаксиальные кабели, телефонные линии и линии электропередач. [66]

Локальная сеть может быть подключена к глобальной вычислительной сети (WAN) с помощью маршрутизатора. Определяющими характеристиками локальной сети, в отличие от глобальной сети, являются более высокая скорость передачи данных , ограниченный географический диапазон и отсутствие зависимости от выделенных линий для обеспечения подключения. [ необходима цитата ] Текущие технологии Ethernet или другие технологии локальной сети IEEE 802.3 работают со скоростью передачи данных до и более 100 Гбит/с , [67] стандартизированные IEEE в 2010 году.

Домашняя сеть ( HAN) — это локальная сеть для жилого пользования, используемая для связи между цифровыми устройствами, обычно используемыми в доме, обычно небольшим количеством персональных компьютеров и аксессуаров, таких как принтеры и мобильные вычислительные устройства. Важной функцией является совместное использование доступа в Интернет, часто широкополосного доступа через кабельного интернет-провайдера или поставщика цифровой абонентской линии (DSL).

Сеть хранения данных (SAN) — это выделенная сеть, которая обеспечивает доступ к консолидированному хранилищу данных на уровне блоков. SAN в основном используются для того, чтобы сделать устройства хранения, такие как дисковые массивы, ленточные библиотеки и оптические музыкальные автоматы, доступными для серверов, так что хранилище отображается как локально подключенные устройства для операционной системы. SAN обычно имеет собственную сеть устройств хранения, которые, как правило, недоступны через локальную сеть для других устройств. Стоимость и сложность SAN снизились в начале 2000-х годов до уровней, позволяющих более широкое внедрение как в корпоративных, так и в малых и средних бизнес-средах. [ необходима цитата ]

Сеть кампуса (CAN) состоит из взаимосвязи локальных сетей в пределах ограниченной географической области. Сетевое оборудование (коммутаторы, маршрутизаторы) и средства передачи данных (оптическое волокно, кабели Cat5 и т. д.) почти полностью принадлежат арендатору или владельцу кампуса (предприятию, университету, правительству и т. д.).

Например, сеть университетских кампусов, скорее всего, будет объединять различные здания кампуса, соединяя между собой академические колледжи или факультеты, библиотеку и студенческие общежития.

Магистральная сеть является частью инфраструктуры компьютерной сети, которая обеспечивает путь для обмена информацией между различными локальными сетями или подсетями. Магистраль может связывать вместе различные сети в одном здании, в разных зданиях или на большой площади. При проектировании магистральной сети критически важными факторами, которые следует учитывать, являются производительность сети и перегрузка сети . Обычно пропускная способность магистральной сети больше, чем у отдельных сетей, подключенных к ней.

Например, крупная компания может реализовать магистральную сеть для соединения отделов, расположенных по всему миру. Оборудование, которое связывает между собой ведомственные сети, составляет сетевую магистраль. Другим примером магистральной сети является интернет-магистраль , которая представляет собой огромную глобальную систему волоконно-оптического кабеля и оптических сетей, которые передают большую часть данных между глобальными сетями (WAN), городскими, региональными, национальными и трансокеанскими сетями.

Городская вычислительная сеть (MAN) — это крупная компьютерная сеть, которая соединяет пользователей с компьютерными ресурсами в географическом регионе размером с мегаполис .

Глобальная вычислительная сеть (WAN) — это компьютерная сеть, которая охватывает большую географическую область, такую как город, страна, или даже межконтинентальные расстояния. WAN использует канал связи, который объединяет множество типов носителей, таких как телефонные линии, кабели и радиоволны. WAN часто использует средства передачи, предоставляемые обычными операторами , такими как телефонные компании. Технологии WAN обычно функционируют на трех нижних уровнях модели OSI: физическом уровне, уровне канала передачи данных и сетевом уровне .

Корпоративная частная сеть — это сеть, которую создает отдельная организация для объединения своих офисов (например, производственных площадок, головных офисов, удаленных офисов, магазинов) с целью совместного использования компьютерных ресурсов.

Виртуальная частная сеть (VPN) — это наложенная сеть , в которой некоторые связи между узлами осуществляются посредством открытых соединений или виртуальных цепей в некоторой более крупной сети (например, в Интернете) вместо физических проводов. Говорят, что протоколы канального уровня виртуальной сети туннелируются через более крупную сеть. Одним из распространенных применений является защищенная связь через общедоступный Интернет, но VPN не обязательно должна иметь явные функции безопасности, такие как аутентификация или шифрование контента. Например, VPN можно использовать для разделения трафика различных сообществ пользователей через базовую сеть с надежными функциями безопасности.

VPN может предоставлять услуги по принципу «наилучшего качества» или иметь определенное соглашение об уровне обслуживания (SLA) между клиентом VPN и поставщиком услуг VPN.

Глобальная вычислительная сеть (GAN) — это сеть, используемая для поддержки мобильных пользователей в произвольном количестве беспроводных локальных сетей, зон покрытия спутников и т. д. Ключевой проблемой в мобильной связи является передача связи из одной локальной зоны покрытия в другую. В проекте IEEE 802 это подразумевает последовательность наземных беспроводных локальных сетей . [68]

Сети обычно управляются организациями, которые ими владеют. Частные корпоративные сети могут использовать комбинацию интрасетей и экстрасетей. Они также могут предоставлять сетевой доступ к Интернету, который не имеет единого владельца и допускает практически неограниченную глобальную связь.

Интрасеть — это набор сетей, находящихся под контролем одного административного субъекта. Интрасеть обычно использует Интернет-протокол и инструменты на основе IP, такие как веб-браузеры и приложения для передачи файлов. Административный субъект ограничивает использование интрасети своими авторизованными пользователями. Чаще всего интрасеть — это внутренняя локальная сеть организации. Крупная интрасеть обычно имеет по крайней мере один веб-сервер для предоставления пользователям организационной информации.

Extranet — это сеть, которая находится под административным контролем одной организации, но поддерживает ограниченное подключение к определенной внешней сети. Например, организация может предоставлять доступ к некоторым аспектам своей интрасети для обмена данными со своими деловыми партнерами или клиентами. Эти другие сущности не обязательно являются доверенными с точки зрения безопасности. Сетевое подключение к extranet часто, но не всегда, реализуется с помощью технологии WAN.

Объединенная сеть — это соединение нескольких различных типов компьютерных сетей для формирования единой компьютерной сети с использованием сетевых протоколов более высокого уровня и их соединения вместе с помощью маршрутизаторов.

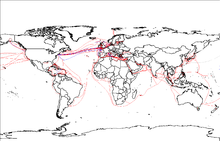

Интернет — крупнейший пример межсетевого взаимодействия. Это глобальная система взаимосвязанных правительственных, академических, корпоративных, общественных и частных компьютерных сетей. Она основана на сетевых технологиях набора протоколов Интернета. Она является преемником Advanced Research Projects Agency Network (ARPANET) , разработанной DARPA Министерства обороны США . Интернет использует медные коммуникации и оптическую сетевую магистраль для обеспечения работы Всемирной паутины (WWW), Интернета вещей , передачи видео и широкого спектра информационных услуг.

Участники Интернета используют разнообразные методы из нескольких сотен документированных и часто стандартизированных протоколов, совместимых с набором протоколов Интернета и системой IP-адресации, администрируемой Управлением по распределению номеров Интернета и адресными реестрами . Поставщики услуг и крупные предприятия обмениваются информацией о достижимости своих адресных пространств через протокол пограничного шлюза (BGP), образуя избыточную всемирную сеть путей передачи.

Darknet — это наложенная сеть, обычно работающая в Интернете, доступ к которой возможен только через специализированное программное обеспечение. Это анонимизирующая сеть, в которой соединения устанавливаются только между доверенными пирами — иногда называемыми друзьями ( F2F ) [70] — с использованием нестандартных протоколов и портов .

Darknets отличается от других распределенных одноранговых сетей тем, что обмен данными происходит анонимно (то есть IP-адреса не публикуются публично), и поэтому пользователи могут общаться, не опасаясь вмешательства со стороны правительства или корпораций. [71]

Сетевые службы — это приложения, размещаемые на серверах в компьютерной сети для предоставления определенных функций членам или пользователям сети или для содействия работе самой сети.

Всемирная паутина , электронная почта , [72] печать и сетевой обмен файлами являются примерами известных сетевых служб. Сетевые службы, такие как система доменных имен (DNS), дают имена для IP- и MAC-адресов (люди запоминают имена вроде nm.lan лучше, чем числа вроде 210.121.67.18 ), [73] и протокол динамической конфигурации хоста (DHCP), чтобы гарантировать, что оборудование в сети имеет действительный IP-адрес. [74]

Услуги обычно основаны на протоколе услуг , который определяет формат и последовательность сообщений между клиентами и серверами этой сетевой услуги.

Пропускная способность в бит/с может относиться к потребляемой пропускной способности, соответствующей достигнутой пропускной способности или хорошей пропускной способности , т. е. средней скорости успешной передачи данных через коммуникационный канал. Пропускная способность зависит от таких процессов, как формирование полосы пропускания , управление полосой пропускания , регулирование полосы пропускания , ограничение полосы пропускания и распределение полосы пропускания (например, с использованием протокола распределения полосы пропускания и динамического распределения полосы пропускания ).

Сетевая задержка — это характеристика конструкции и производительности телекоммуникационной сети . Она определяет задержку передачи бита данных по сети от одной конечной точки связи к другой. Задержка может немного отличаться в зависимости от местоположения конкретной пары конечных точек связи. Инженеры обычно сообщают как максимальную, так и среднюю задержку, и они делят задержку на несколько компонентов, сумма которых составляет общую задержку:

Определенный минимальный уровень задержки испытывается сигналами из-за времени, необходимого для последовательной передачи пакета по каналу . Эта задержка увеличивается за счет более изменчивых уровней задержки из-за перегрузки сети . Задержки в IP-сетях могут варьироваться от менее микросекунды до нескольких сотен миллисекунд.

Параметры, которые обычно влияют на производительность, включают пропускную способность , джиттер , частоту появления ошибочных битов и задержку.

В сетях с коммутацией каналов производительность сети является синонимом уровня обслуживания . Количество отклоненных вызовов является мерой того, насколько хорошо сеть работает при больших нагрузках трафика. [75] Другие типы показателей производительности могут включать уровень шума и эха.

В сети с асинхронным режимом передачи (ATM) производительность может быть измерена скоростью линии, качеством обслуживания (QoS), пропускной способностью данных, временем соединения, стабильностью, технологией, методом модуляции и усовершенствованиями модема. [76] [ необходима проверка ] [ необходима полная цитата ]

Существует много способов измерения производительности сети, поскольку каждая сеть отличается по своей природе и конструкции. Производительность также может быть смоделирована, а не измерена. Например, диаграммы переходов состояний часто используются для моделирования производительности очередей в сети с коммутацией каналов. Планировщик сети использует эти диаграммы для анализа того, как сеть работает в каждом состоянии, гарантируя, что сеть оптимально спроектирована. [77]

Перегрузка сети происходит, когда канал или узел подвергается большей нагрузке данных, чем он рассчитан, что приводит к ухудшению качества обслуживания. Когда сети перегружены и очереди становятся слишком полными, пакеты приходится отбрасывать, и участники должны полагаться на повторную передачу для поддержания надежной связи . Типичные последствия перегрузки включают задержку в очереди , потерю пакетов или блокировку новых соединений. Следствием этих последних двух является то, что постепенное увеличение предлагаемой нагрузки приводит либо к небольшому увеличению пропускной способности сети , либо к потенциальному снижению пропускной способности сети.

Сетевые протоколы, которые используют агрессивные повторные передачи для компенсации потери пакетов, как правило, удерживают системы в состоянии сетевой перегрузки даже после того, как начальная нагрузка снижается до уровня, который обычно не вызывает сетевой перегрузки. Таким образом, сети, использующие эти протоколы, могут демонстрировать два стабильных состояния при одном и том же уровне нагрузки. Стабильное состояние с низкой пропускной способностью известно как congestive collapse .

Современные сети используют методы управления перегрузкой , избегания перегрузки и управления трафиком , где конечные точки обычно замедляют или иногда даже полностью останавливают передачу, когда сеть перегружена, чтобы попытаться избежать коллапса перегрузки. Конкретные методы включают: экспоненциальную задержку в протоколах, таких как 802.11 CSMA /CA и оригинальный Ethernet, уменьшение окна в TCP и справедливую очередь в устройствах, таких как маршрутизаторы.

Другим методом избежания негативных последствий перегрузки сети является внедрение схем приоритетов качества обслуживания , позволяющих выбранному трафику обходить перегрузку. Схемы приоритетов сами по себе не решают проблему перегрузки сети, но они помогают смягчить последствия перегрузки для критически важных служб. Третьим методом избежания перегрузки сети является явное распределение сетевых ресурсов для определенных потоков. Одним из примеров этого является использование возможностей передачи без конкуренции (CFTXOP) в стандарте домашних сетей ITU-T G.hn.

Что касается Интернета, то вопрос контроля перегрузки подробно рассматривается в RFC 2914.

Устойчивость сети — это «способность обеспечивать и поддерживать приемлемый уровень обслуживания в условиях сбоев и проблем, препятствующих нормальной работе». [78]

Компьютерные сети также используются хакерами для внедрения компьютерных вирусов или компьютерных червей на устройства, подключенные к сети, или для предотвращения доступа этих устройств к сети посредством атаки типа «отказ в обслуживании» .

Сетевая безопасность состоит из положений и политик, принятых сетевым администратором для предотвращения и мониторинга несанкционированного доступа, неправильного использования, модификации или отказа в доступе к компьютерной сети и ее сетевым ресурсам. [79] Сетевая безопасность используется в различных компьютерных сетях, как государственных, так и частных, для защиты ежедневных транзакций и коммуникаций между предприятиями, государственными учреждениями и отдельными лицами.

Сетевой надзор — это мониторинг данных, передаваемых по компьютерным сетям, таким как Интернет. Мониторинг часто осуществляется тайно и может осуществляться правительствами или по их распоряжению, корпорациями, преступными организациями или отдельными лицами. Он может быть законным или нет и может требовать или не требовать разрешения суда или другого независимого агентства.

Сегодня широко распространены программы слежения за компьютерами и сетями, и практически весь интернет-трафик отслеживается или потенциально может отслеживаться на предмет обнаружения признаков незаконной деятельности.

Наблюдение очень полезно для правительств и правоохранительных органов для поддержания социального контроля , распознавания и мониторинга угроз, а также предотвращения или расследования преступной деятельности. С появлением таких программ, как программа Total Information Awareness , таких технологий, как высокоскоростные компьютеры наблюдения и биометрическое программное обеспечение, и таких законов, как Communications Assistance For Law Enforcement Act , правительства теперь обладают беспрецедентной возможностью контролировать действия граждан. [80]

Однако многие группы по защите гражданских прав и конфиденциальности , такие как Reporters Without Borders , Electronic Frontier Foundation и American Civil Liberties Union , выразили обеспокоенность тем, что усиление слежки за гражданами может привести к обществу массового наблюдения с ограниченными политическими и личными свободами. Подобные опасения привели к судебным искам, таким как Hepting v. AT&T . [80] [81] Группа хактивистов Anonymous взломала правительственные веб-сайты в знак протеста против того, что она считает «драконовским наблюдением». [82] [83]

Сквозное шифрование (E2EE) — это парадигма цифровой связи непрерывной защиты данных, передаваемых между двумя взаимодействующими сторонами. Она подразумевает, что исходная сторона шифрует данные, чтобы только предполагаемый получатель мог их расшифровать, без зависимости от третьих сторон. Сквозное шифрование не позволяет посредникам, таким как поставщики интернет-услуг или поставщики услуг приложений , читать или вмешиваться в сообщения. Сквозное шифрование обычно защищает как конфиденциальность , так и целостность .

Примерами сквозного шифрования являются HTTPS для веб-трафика, PGP для электронной почты , OTR для обмена мгновенными сообщениями , ZRTP для телефонии и TETRA для радио.

Типичные серверные системы связи не включают сквозное шифрование. Эти системы могут гарантировать защиту только коммуникаций между клиентами и серверами , но не между самими общающимися сторонами. Примерами не-E2EE систем являются Google Talk , Yahoo Messenger , Facebook и Dropbox .

Парадигма сквозного шифрования не решает напрямую проблемы рисков на конечных точках самой коммуникации, таких как техническая эксплуатация клиентов , низкое качество генераторов случайных чисел или депонирование ключей . E2EE также не решает проблемы анализа трафика , который касается таких вещей, как идентификация конечных точек, а также времени и количества отправляемых сообщений.

Внедрение и быстрый рост электронной коммерции во Всемирной паутине в середине 1990-х годов сделали очевидным, что необходима некоторая форма аутентификации и шифрования. Netscape сделал первый шаг к новому стандарту. В то время доминирующим веб-браузером был Netscape Navigator . Netscape создал стандарт, называемый Secure Socket Layer (SSL). SSL требует сервера с сертификатом. Когда клиент запрашивает доступ к серверу, защищенному SSL, сервер отправляет копию сертификата клиенту. Клиент SSL проверяет этот сертификат (все веб-браузеры поставляются с исчерпывающим списком предварительно загруженных корневых сертификатов ), и если сертификат проходит проверку, сервер аутентифицируется, и клиент согласовывает шифр с симметричным ключом для использования в сеансе. Теперь сеанс находится в очень безопасном зашифрованном туннеле между сервером SSL и клиентом SSL. [54]

Пользователи и сетевые администраторы обычно имеют разные взгляды на свои сети. Пользователи могут совместно использовать принтеры и некоторые серверы из рабочей группы , что обычно означает, что они находятся в одном географическом местоположении и в одной локальной сети, тогда как сетевой администратор отвечает за поддержание этой сети в рабочем состоянии. Сообщество по интересам имеет меньше связей, чем нахождение в локальной области, и должно рассматриваться как набор произвольно расположенных пользователей, которые совместно используют набор серверов и, возможно, также общаются посредством одноранговых технологий.

Сетевые администраторы могут видеть сети как с физической, так и с логической точек зрения. Физическая точка зрения включает в себя географические местоположения, физические кабели и сетевые элементы (например, маршрутизаторы, мосты и шлюзы прикладного уровня ), которые соединяются через среду передачи. Логические сети, называемые в архитектуре TCP/IP подсетями , отображаются на одну или несколько сред передачи. Например, распространенной практикой в кампусе зданий является создание набора кабелей локальной сети в каждом здании, которые выглядят как общая подсеть, с использованием VLAN.

Пользователи и администраторы в разной степени осведомлены о характеристиках доверия и области действия сети. Опять же, используя архитектурную терминологию TCP/IP, интрасеть — это сообщество интересов под частным управлением, обычно предприятием, и доступ к ней имеют только авторизованные пользователи (например, сотрудники). [84] Интрасети не обязательно должны быть подключены к Интернету, но обычно имеют ограниченное подключение. Экстрасеть — это расширение интрасети, которое обеспечивает защищенную связь с пользователями за пределами интрасети (например, деловыми партнерами, клиентами). [84]

Неофициально Интернет — это набор пользователей, предприятий и поставщиков контента, которые связаны между собой поставщиками услуг Интернета (ISP). С инженерной точки зрения Интернет — это набор подсетей и агрегатов подсетей, которые совместно используют зарегистрированное пространство IP-адресов и обмениваются информацией о достижимости этих IP-адресов с помощью протокола Border Gateway Protocol . Обычно понятные человеку имена серверов транслируются в IP-адреса, прозрачно для пользователей, с помощью функции каталога системы доменных имен (DNS).

Через Интернет могут быть коммуникации типа «бизнес-бизнес» , «бизнес-потребитель» и «потребитель-потребитель» . При обмене деньгами или конфиденциальной информацией коммуникации, как правило, защищены каким-либо механизмом безопасности коммуникаций . Интрасети и экстрасети могут быть безопасно наложены на Интернет без какого-либо доступа обычных пользователей и администраторов Интернета с использованием защищенной технологии VPN.

Вскоре после первой статьи о компьютерах с разделением времени, представленной Ч. Стрейчи на конференции ЮНЕСКО по обработке информации в июне 1959 года, Х. М. Тигер и Дж. Маккарти из Массачусетского технологического института представили неопубликованную статью «Тестирование программ с разделением времени» на заседании ACM в августе 1959 года.

По сути, вся работа была определена к 1961 году и конкретизирована и оформлена в официальной письменной форме в 1962 году. Идея маршрутизации «горячего картофеля» датируется концом 1960 года.

Почти сразу после встречи 1965 года Дэвис задумал детали системы коммутации пакетов с промежуточным хранением.

И Пол Баран, и Дональд Дэвис в своих оригинальных работах предвидели использование каналов T1

Пол Баран ... сосредоточился на процедурах маршрутизации и на выживаемости распределенных систем связи во враждебной среде, но не сосредоточился на необходимости совместного использования ресурсов в той форме, как мы это понимаем сейчас; действительно, концепция программного коммутатора не присутствовала в его работе.

Как вспоминает Кан: ... Вклад Пола Барана ... Я также думаю, что Пол был мотивирован почти исключительно голосовыми соображениями. Если вы посмотрите на то, что он написал, он говорил о коммутаторах, которые были недорогой электроникой. Идея размещения мощных компьютеров в этих местах не совсем пришла ему в голову как экономически эффективная. Поэтому идея компьютерных коммутаторов отсутствовала. Само понятие протоколов не существовало в то время. И идея коммуникаций между компьютерами была действительно второстепенной.

уделял больше внимания цифровой голосовой связи, чем компьютерной.

коммутации пакетов и проектирование компьютерных сетей связи... стали краеугольным камнем развития, которое привело к появлению Интернета.

первое упоминание в печати термина протокол в контексте передачи данных ... следующими аппаратными задачами были детальная разработка интерфейса между терминальными устройствами и коммутационным компьютером, а также меры по обеспечению надежной передачи пакетов данных по высокоскоростным линиям

Это была первая в мире цифровая локальная сеть, использовавшая коммутацию пакетов и высокоскоростные каналы связи.

Историки приписывают основополагающие идеи валлийскому ученому Дональду У. Дэвису и американскому инженеру Полу Барану.

Почти во всех отношениях первоначальное предложение Дэвиса, разработанное в конце 1965 г., было похоже на реальные сети, которые строятся сегодня.

Помимо технических проблем соединения компьютеров с помощью коммуникационных цепей, понятие компьютерных сетей рассматривалось в ряде мест с теоретической точки зрения. Особо следует отметить работу, проделанную Полом Бараном и другими в Rand Corporation в исследовании «О распределенных коммуникациях» в начале 1960-х годов. Также следует отметить работу, проделанную Дональдом Дэвисом и другими в Национальной физической лаборатории в Англии в середине 1960-х годов. ... Еще одна ранняя крупная разработка сети, которая повлияла на разработку ARPANET, была предпринята в Национальной физической лаборатории в Миддлсексе, Англия, под руководством Д. У. Дэвиса.

Важные аспекты внутренней работы сети, такие как маршрутизация, управление потоком, проектирование программного обеспечения и управление сетью, были разработаны командой BBN, состоящей из Фрэнка Харта, Роберта Кана, Северо Омстейна, Уильяма Кроутера и Дэвида Уолдена.

Хотя между группой NPL и теми, кто проектировал и реализовал ARPANET, существовал значительный технический обмен, усилия по созданию сети данных NPL, по-видимому, оказали незначительное фундаментальное влияние на проектирование ARPANET. Такие основные аспекты проекта сети данных NPL, как стандартный сетевой интерфейс, алгоритм маршрутизации и программная структура коммутационного узла, были в значительной степени проигнорированы проектировщиками ARPANET. Однако нет сомнений, что во многих менее фундаментальных отношениях сеть данных NPL оказала влияние на проектирование и развитие ARPANET.

В математическом моделировании используются теории процессов очередей и потоков в сетях, описывающие производительность сети в наборе уравнений. ... Аналитический метод с успехом использовался Клейнроком и другими, но только при условии принятия важных упрощающих предположений. ... В работе Клейнрока отрадно видеть хорошее соответствие, достигнутое между результатами аналитических методов и результатами моделирования.

Иерархические системы адресации для сетевой маршрутизации были предложены Фульцем и, более подробно, МакКвилланом. Недавний очень полный анализ можно найти у Клейнрока и Камуна.

Иерархический подход дополнительно мотивирован теоретическими результатами (например, [16]), которые показывают, что путем оптимального размещения разделителей, т. е. элементов, соединяющих уровни в иерархии, можно достичь огромного выигрыша как с точки зрения размера таблицы маршрутизации, так и с точки зрения обновления сообщений. ... [16] КЛЕЙНРОК, Л., И КАМОУН, Ф. Иерархическая маршрутизация для больших сетей: оценка производительности и оптимизация. Компьютерные сети (1977).

Испанцы, темные лошадки, были первыми, у кого была публичная сеть. У них была банковская сеть, которую они ловко превратили в публичную сеть за одну ночь, и опередили всех на посту.

Авторы хотели бы поблагодарить ряд коллег за полезные комментарии во время ранних обсуждений международных сетевых протоколов, особенно R. Metcalfe, R. Scantlebury, D. Walden и H. Zimmerman; D. Davies и L. Pouzin, которые конструктивно прокомментировали вопросы фрагментации и учета; и S. Crocker, который прокомментировал создание и разрушение ассоциаций.

{{cite book}}: CS1 maint: multiple names: authors list (link) CS1 maint: numeric names: authors list (link){{cite book}}: CS1 maint: numeric names: authors list (link)![]() В этой статье использованы материалы из Федерального стандарта 1037C. Администрация общих служб . Архивировано из оригинала 2022-01-22.

В этой статье использованы материалы из Федерального стандарта 1037C. Администрация общих служб . Архивировано из оригинала 2022-01-22.