Lorenz SZ40 , SZ42a и SZ42b — немецкие роторные потоковые шифровальные машины, использовавшиеся немецкой армией во время Второй мировой войны . Они были разработаны компанией C. Lorenz AG в Берлине . Название модели SZ произошло от Schlüssel-Zusatz , что означает шифровальное присоединение . Приборы реализовали потоковый шифр Вернама .

Британские криптоаналитики , которые называли зашифрованный немецкий телетайпный трафик « Рыбой» , окрестили машину и ее трафик «Тунни» (что означает «тунец») и вывели ее логическую структуру за три года до того, как увидели такую машину. [1]

Машины SZ были встроенными в стандартные телетайпы . Экспериментальная связь с использованием машин SZ40 была начата в июне 1941 года. Усовершенствованные машины SZ42 были введены в широкое использование с середины 1942 года для связи на высоком уровне между немецким Верховным командованием в Вюнсдорфе недалеко от Берлина и армейскими командованиями по всей оккупированной Европе. [2] Более совершенная SZ42A вошла в повседневное использование в феврале 1943 года, а SZ42B — в июне 1944 года. [3]

Для этого трафика использовался радиотелетайп (RTTY), а не наземные линии связи. [4] Эти звуковые частотно-модулированные не- Морзе (NoMo) сообщения были приняты британскими станциями Y в Нокхолте в Кенте, ее выносной станцией в Хайер-Уинкомбе [5] в Уилтшире и в Денмарк-Хилл на юге Лондона и отправлены в правительственную школу кодов и шифров в Блетчли-Парке (BP). Некоторые из них были расшифрованы вручную, прежде чем процесс был частично автоматизирован, сначала с помощью машин Робинсона , а затем с помощью компьютеров Колосс . [6] Расшифрованные сообщения Лоренца внесли один из самых значительных вкладов в британскую военную разведку Ультра и в победу союзников в Европе из-за высокоуровневого стратегического характера информации, которая была получена от расшифровок Лоренца. [7]

После Второй мировой войны группа британских и американских криптоаналитиков вошла в Германию с фронтовыми войсками, чтобы захватить документы, технологии и персонал различных немецких организаций по разведке сигналов, прежде чем эти секреты могли быть уничтожены, разграблены или захвачены Советами. Их называли Комитетом по разведке цели : TICOM. [8] [9]

От пленных немецких криптографов докторов Хуттенхайна и Фрике они узнали о разработке SZ40 и SZ42 a/b. [10] Проект был предназначен для машины, которую можно было бы присоединить к любому телетайпу. Первая машина называлась SZ40 (старый тип) и имела десять роторов с фиксированными кулачками. Было признано, что безопасность этой машины была невелика. Окончательная версия SZ40 имела двенадцать роторов с подвижными кулачками. Самые правые пять роторов назывались Spaltencäsar , но Билл Татте назвал их колесами Хи . Самые левые пять были названы Springcäsar , колесами Пси Татте. Два средних ротора Форгелегера были названы Мю или мотор-колесами Татте.

Пять бит данных каждого телеграфного символа, закодированного в ITA2, сначала обрабатывались пятью колесами хи , а затем дополнительно обрабатывались пятью колесами пси . Кулачки на колесах меняли значение бита на противоположное, если он находился в поднятом положении, но оставляли его неизменным, если он находился в опущенном положении.

Гилберт Вернам был инженером-исследователем в AT&T Bell Labs , который в 1917 году изобрел систему шифрования, которая использовала функцию логического «исключающего ИЛИ» (XOR) , обозначенную символом ⊕. [11] Это представлено следующей « таблицей истинности », где 1 представляет «истину», а 0 представляет «ложь».

Другие названия этой функции: «Не равно» (NEQ), сложение по модулю 2 (без «переноса») и вычитание по модулю 2 (без «заимствования»).

Шифр Вернама представляет собой алгоритм с симметричным ключом , т.е. один и тот же ключ используется как для шифрования открытого текста с целью получения зашифрованного текста , так и для расшифровки зашифрованного текста с целью получения исходного открытого текста:

и:

Это обеспечивает необходимую взаимность, которая позволяет использовать одну и ту же машину с одинаковыми настройками как для шифрования, так и для дешифрования.

Идея Вернама состояла в том, чтобы использовать обычную телеграфную практику с бумажной лентой открытого текста, объединенной с бумажной лентой ключа. Каждая ключевая лента была бы уникальной (одноразовая лента ), но создание и распространение таких лент представляло значительные практические трудности. В 1920-х годах четыре человека в разных странах изобрели роторные шифровальные машины для создания ключевого потока, который действовал вместо ленты. [12] Lorenz SZ40/42 1940 года был одним из них. [13]

Логическое функционирование системы Танни было разработано задолго до того, как криптоаналитики из Блетчли-парка увидели одну из машин, что произошло только в 1945 году, когда Германия капитулировала перед союзниками. [14]

Машина SZ служила в качестве встроенного приложения к стандартному телетайпу Лоренца. Она имела металлическое основание 19 дюймов × 15,5 дюймов (48 см × 39 см) и была 17 дюймов (43 см) в высоту. [13] Символы телетайпа состояли из пяти бит данных (или «импульсов»), закодированных в Международном телеграфном алфавите № 2 (ITA2) . Машина генерировала поток псевдослучайных символов. Они образовывали ключ, который объединялся с входными символами открытого текста для формирования выходных символов зашифрованного текста. Комбинация осуществлялась с помощью процесса XOR (или сложения по модулю 2). [16]

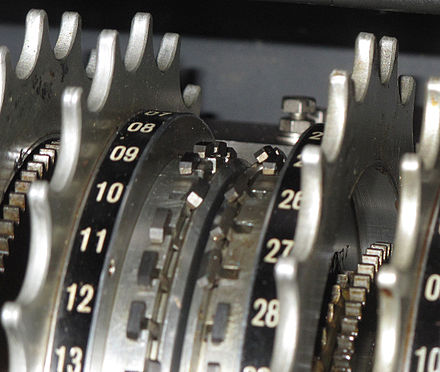

Ключевой поток состоял из двух составных частей, которые были объединены с помощью операции XOR. Они были созданы двумя наборами из пяти колес, которые вращались вместе. Криптоаналитик из Блетчли-парка Билл Татт назвал их колесами χ (« хи ») и колесами ψ (« пси »). Каждое колесо имело ряд кулачков (или «штифтов») по окружности. Эти кулачки могли быть установлены в поднятое (активное) или опущенное (неактивное) положение. В поднятом положении они генерировали «1», которая меняла значение бита на противоположное, в опущенном положении они генерировали «0», который оставлял бит неизменным. [17] Количество кулачков на каждом колесе равнялось количеству импульсов, необходимых для того, чтобы заставить их завершить полный оборот. Все эти числа взаимно просты друг с другом, что дает максимально возможное время до повторения шаблона. Это произведение количества положений колес. Для набора колес χ это было 41 × 31 × 29 × 26 × 23 = 22 041 682, а для колес ψ это было 43 × 47 × 51 × 53 × 59 = 322 303 017. Число различных способов, которыми можно было установить все двенадцать колес, было1,603 × 10 19 т.е. 16 миллиардов миллиардов.

Набор из пяти колес χ перемещался на одну позицию после того, как каждый символ был зашифрован. Пять колес ψ , однако, продвигались с перерывами. Их движение контролировалось двумя колесами μ (« мю ») или «моторными» колесами последовательно. [18] Колесо двигателя SZ40 μ 61 делало шаг каждый раз, но колесо двигателя μ 37 делало шаг только в том случае, если первое колесо двигателя было «1». Колеса ψ затем делали шаг только в том случае, если второе колесо двигателя было «1». [19] Модели SZ42A и SZ42B добавили дополнительную сложность этому механизму, известному в Блетчли-Парке как Ограничения . Два из четырех различных ограничений касались характеристик открытого текста, поэтому были автоклавы . [20]

Таким образом, поток ключей, сгенерированный машинами SZ, имел компонент χ и компонент ψ . Символически ключ, который был объединен с открытым текстом для шифрования и с шифртекстом для расшифровки, можно представить следующим образом. [18]

Однако, чтобы указать, что компонент ψ часто не менялся от символа к символу, использовался термин расширенный пси , обозначаемый как: Ψ' . Таким образом, шифрование можно символически изобразить как:

и расшифровывается как:

Каждая связь «Tunny» имела четыре машины SZ с передающим и принимающим телетайпом на каждом конце. Для работы шифрования и дешифрования передающие и принимающие машины должны были быть настроены одинаково. В этом было два компонента: установка шаблонов кулачков на колесах и вращение колес для начала шифрования сообщения. Настройки кулачков менялись реже до лета 1944 года. Кулачки колес ψ первоначально менялись только ежеквартально, но позже ежемесячно, колеса χ менялись ежемесячно, но шаблоны моторных колес менялись ежедневно. С 1 августа 1944 года все шаблоны колес менялись ежедневно. [21]

Первоначально настройки колес для сообщения отправлялись получателю с помощью 12-буквенного индикатора, отправляемого в незашифрованном виде, буквы были связаны с позициями колес в книге. В октябре 1942 года это было изменено на использование книги одноразовых настроек, известной как книга QEP. Последние две цифры записи книги QEP отправлялись принимающему оператору для поиска в его копии книги QEP и установки колес его машины. Каждая книга содержала сто или более комбинаций. После того, как все комбинации в книге QEP были использованы, она заменялась новой. [22] Настройки сообщения никогда не должны были использоваться повторно, но иногда это происходило, обеспечивая «глубину», которую мог использовать криптоаналитик. [23]

Как это было обычной практикой телеграфии, сообщения любой длины вводились в телетайп с помощью перфоратора бумажной ленты . Типичная последовательность операций была такова: отправляющий оператор прокалывал сообщение, устанавливал контакт с принимающим оператором, использовал переключатель EIN / AUS на машине SZ, чтобы подключить ее к цепи, а затем пропускал ленту через считывающее устройство. [13] На принимающей стороне оператор аналогичным образом подключал свою машину SZ к цепи, и вывод печатался на непрерывной липкой ленте. Поскольку это было практикой, открытый текст не содержал символов для «возврата каретки», «перевода строки» или нулевого символа (пустая лента, 00000). [4]

Британские криптографы из Блетчли-Парка к январю 1942 года разгадали принцип работы машины, даже не имея перед собой машины Лоренца. Это достижение стало возможным благодаря ошибкам, допущенным немецкими операторами.

Трафик Tunny был известен операторам станции Y , привыкшим слушать передачи кода Морзе, как «новая музыка». Его перехват изначально был сосредоточен на станции Y Министерства иностранных дел, которой управляла столичная полиция в Денмарк-Хилл в Кэмберуэлле , Лондон. Но из-за нехватки ресурсов в то время (около 1941 года) ему был дан низкий приоритет. Новая станция Y, Нокхолт в Кенте , была позже построена специально для перехвата трафика Tunny, чтобы сообщения можно было эффективно записывать и отправлять в Блетчли-парк. [24] Глава станции Y, Гарольд Кенворти, перешел на должность руководителя Нокхолта. Позже он был повышен до главы Научно-исследовательского института Министерства иностранных дел (FORDE).

30 августа 1941 года из Афин в Вену было передано сообщение длиной около 4000 символов . Однако сообщение не было правильно получено на другом конце. Затем принимающий оператор отправил отправителю незакодированный запрос с просьбой переслать сообщение. Это позволило дешифровщикам узнать, что происходит.

Затем отправитель повторно передал сообщение, но, что важно, не изменил настройки ключа с исходного "HQIBPEXEZMUG". Это была запрещенная практика; использование другого ключа для каждого сообщения имеет решающее значение для безопасности любого потокового шифра. Это не имело бы значения, если бы два сообщения были идентичны, однако во второй раз оператор внес в сообщение ряд небольших изменений, например, использовал сокращения, сделав второе сообщение несколько короче.

Из этих двух связанных шифртекстов, известных криптоаналитикам как глубина , ветеран криптоаналитики бригадир Джон Тилтман из исследовательского отдела выделил два открытых текста и, следовательно, keystream . Но даже почти 4000 символов ключа было недостаточно для команды, чтобы выяснить, как генерируется поток; он был слишком сложным и, по-видимому, случайным.

Через три месяца Исследовательский отдел передал задачу математику Биллу Татту . Он применил технику, которой его научили в ходе его криптографического обучения, выписывая ключ вручную и ища повторения. Татту сделал это с помощью оригинального телетайпного 5-битного Международного телеграфного алфавита № 2 (ITA2) (который был развитием кода Бодо (ITA1) ), что привело его к его первому прорыву в распознавании 41-битного повторения. [14] [25] В течение следующих двух месяцев, вплоть до января 1942 года, Татту и его коллеги разработали полную логическую структуру шифровальной машины. Этот замечательный образец обратного проектирования позже был описан как «один из величайших интеллектуальных подвигов Второй мировой войны». [14]

После взлома Tunny была создана специальная команда дешифровщиков под руководством Ральфа Тестера , большинство из которых изначально были переведены из Hut 8 Алана Тьюринга . Команда стала известна как Testery . Она выполнила большую часть последующей работы по взлому сообщений Tunny, но ей помогали машины из дополнительного отдела под руководством Макса Ньюмена, известного как Newmanry . [26]

Несколько сложных машин были построены британцами для помощи в атаке на Танни. Первой была британская Танни . [27] [28] Эта машина была разработана в Блетчли-Парке на основе обратного проектирования , проделанного командой Тилтмана в Тестовой лаборатории, для эмуляции шифровальной машины Лоренца. Когда Тестовая лаборатория нашла настройки пин-колеса, машина Танни была настроена и запущена так, чтобы сообщения могли быть напечатаны.

Для Ньюманри было построено семейство машин, известных как « Робинсоны ». Они использовали две бумажные ленты вместе с логической схемой для поиска настроек χ- штыревых колес машины Лоренца. [29] У Робинсонов были серьезные проблемы с синхронизацией двух бумажных лент, и они были относительно медленными, считывая всего 2000 символов в секунду.

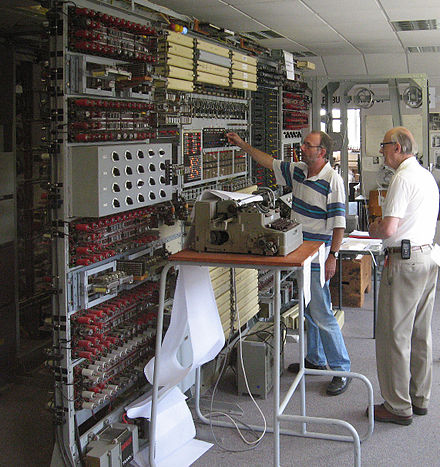

Самой важной машиной был Colossus , десять из которых использовались к концу войны, первая из которых вступила в строй в декабре 1943 года. Хотя они не были полностью программируемыми, они были намного эффективнее своих предшественников, представляя собой прогресс в области электронных цифровых компьютеров . Компьютеры Colossus были разработаны и построены Томми Флауэрсом из исследовательской станции почтового отделения Доллис-Хилл с использованием алгоритмов, разработанных Биллом Таттом и его командой математиков. [30] Colossus оказался эффективным и быстрым против двенадцатираторной онлайновой шифровальной машины телетайпа Lorenz SZ42.

Некоторые влиятельные лица сомневались в его предложенном проекте дешифровальной машины, и Флауэрс продолжил проект, частично финансируя его сам. [31] [32] Как и более поздний ENIAC 1946 года, Colossus не имел сохраненной программы и программировался через коммутационные панели и соединительные кабели. Он был быстрее, надежнее и более способен, чем Robinsons, поэтому ускорял процесс поиска настроек пин-колеса Лоренца χ . Поскольку Colossus генерировал предполагаемые ключи электронным способом, ему нужно было считывать только одну ленту. Он делал это с помощью оптического считывателя, который со скоростью 5000 символов в секунду работал намного быстрее, чем Robinsons, и означал, что лента двигалась со скоростью почти 30 миль в час (48 км/ч). [33] Это, а также синхронизация электроники с оптически считываемыми отверстиями зубчатого колеса бумажной ленты, полностью устранили проблемы синхронизации Robinsons. Руководство Блетчли-Парка, скептически относившееся к способности Флауэрса создать работоспособное устройство, немедленно начало оказывать на него давление, чтобы он построил еще одно. После окончания войны машины Colossus были демонтированы по приказу Уинстона Черчилля, [34] но GCHQ сохранило две из них. [35]

К концу войны штат Testery вырос до девяти криптографов и 24 девушек -ATS (так тогда называли женщин, выполнявших эту функцию), а общая численность персонала составляла 118 человек, работающих в три смены круглосуточно.

_-_National_Cryptologic_Museum_-_DSC07883.JPG/440px-Lorenz_SZ40_cipher_machine_(TUNNY)_-_National_Cryptologic_Museum_-_DSC07883.JPG)

Шифровальные машины Лоренца были построены в небольшом количестве; сегодня в музеях сохранилось лишь несколько из них.

В Германии примеры можно увидеть в Heinz Nixdorf MuseumsForum , компьютерном музее в Падерборне , и Deutsches Museum , музее науки и техники в Мюнхене. [36] Еще две машины Лоренца выставлены в Блетчли-парке и Национальном музее вычислительной техники в Соединенном Королевстве. Еще один пример выставлен в Национальном криптологическом музее в Мэриленде, США.

Джон Уэттер и Джон Петер, волонтеры Национального музея вычислительной техники, купили на eBay телетайп Lorenz за 9,50 фунтов стерлингов, который был найден в садовом сарае в Саутенд-он-Си . [37] [38] Выяснилось, что это военная версия времен Второй мировой войны, ее отремонтировали и в мае 2016 года установили рядом с машиной SZ42 в галерее «Тунни» музея.