В 2010-х годах международные СМИ раскрыли новые оперативные подробности о глобальном наблюдении англоязычных криптографических агентств [1] за иностранными и отечественными гражданами. В основном сообщения касаются совершенно секретных документов, обнародованных бывшим подрядчиком АНБ Эдвардом Сноуденом . Документы состоят из файлов разведки, касающихся США и других стран «Пяти глаз» . [2] В июне 2013 года были опубликованы первые документы Сноудена, а в течение года другие избранные документы были переданы различным новостным агентствам.

В этих сообщениях СМИ были раскрыты несколько секретных договоров, подписанных членами сообщества UKUSA в их усилиях по внедрению глобального наблюдения . Например, Der Spiegel раскрыл, как Федеральная разведывательная служба Германии ( нем . Bundesnachrichtendienst ; BND) передает «огромные объемы перехваченных данных в АНБ», [3] в то время как шведское телевидение раскрыло, что Национальная оборонная радиовещательная служба (FRA) предоставила АНБ данные из своей кабельной коллекции в соответствии с секретным соглашением, подписанным в 1954 году о двустороннем сотрудничестве в области наблюдения. [4] Другие службы безопасности и разведки, участвующие в практике глобального наблюдения, включают в себя службы в Австралии ( ASD ), Великобритании ( GCHQ ), Канаде ( CSE ), Дании ( PET ), Франции ( DGSE ), Германии ( BND ), Италии ( AISE ), Нидерландах ( AIVD ), Норвегии ( NIS ), Испании ( CNI ), Швейцарии ( NDB ), Сингапуре ( SID ), а также Израиле ( ISNU ), который получает необработанные, неотфильтрованные данные граждан США от АНБ. [5] [6] [7] [8] [9] [10] [11] [12]

14 июня 2013 года прокуроры США предъявили Эдварду Сноудену обвинения в шпионаже и краже государственной собственности . В конце июля 2013 года российское правительство предоставило ему временное убежище сроком на один год, [13] что способствовало ухудшению отношений между Россией и США . [14] [15] К концу октября 2013 года премьер-министр Великобритании Дэвид Кэмерон предупредил The Guardian не публиковать больше никаких утечек, иначе газета получит уведомление DA-Notice . [16] В ноябре 2013 года британская столичная полиция начала уголовное расследование по факту раскрытия информации . [17] В декабре 2013 года редактор The Guardian Алан Расбриджер сказал: «Я думаю, что мы опубликовали 26 документов из 58 000, которые мы видели». [18]

Степень, в которой сообщения СМИ ответственно информировали общественность, является спорной. В январе 2014 года Обама сказал, что «сенсационный способ, которым эти раскрытия вышли, часто пролил больше тепла, чем света» [19] , и критики, такие как Шон Виленц, отметили, что многие из документов Сноудена не касаются внутреннего наблюдения. [20] Военные ведомства США и Великобритании взвешивают стратегический вред в период после раскрытия информации больше, чем их гражданскую общественную пользу. В своей первой оценке этих раскрытий Пентагон пришел к выводу, что Сноуден совершил самую большую «кражу» американских секретов в истории Соединенных Штатов . [21] Сэр Дэвид Оманд , бывший директор GCHQ , охарактеризовал раскрытие информации Сноуденом как «самую катастрофическую потерю для британской разведки за всю историю». [22]

Сноуден получил документы, работая на Booz Allen Hamilton , одного из крупнейших подрядчиков по обороне и разведке в Соединенных Штатах. [2] Первоначальная одновременная публикация в июне 2013 года The Washington Post и The Guardian [23] продолжалась в течение всего 2013 года. Небольшая часть предполагаемого полного кэша документов была позже опубликована другими средствами массовой информации по всему миру, в частности The New York Times (США), Canadian Broadcasting Corporation , Australian Broadcasting Corporation , Der Spiegel (Германия), O Globo (Бразилия), Le Monde (Франция), L'espresso (Италия), NRC Handelsblad (Нидерланды), Dagbladet (Норвегия), El País (Испания) и Sveriges Television (Швеция). [24]

Бартон Геллман , журналист, лауреат Пулитцеровской премии , который возглавлял освещение в The Washington Post разоблачений Сноудена, резюмировал утечки следующим образом:

В совокупности эти разоблачения выявили глобальную систему наблюдения , которая отбросила многие из своих исторических ограничений после атак 11 сентября 2001 года . Секретные юридические органы уполномочили АНБ проверять телефонные разговоры, интернет и данные о местоположении целых групп населения.

— Вашингтон Пост [25]

Раскрытие информации раскрыло конкретные подробности тесного сотрудничества АНБ с федеральными агентствами США, такими как Федеральное бюро расследований (ФБР) [26] [27] и Центральное разведывательное управление (ЦРУ), [28] [29] в дополнение к ранее нераскрытым финансовым платежам агентства многочисленным коммерческим партнерам и телекоммуникационным компаниям, [30] [31] [32], а также его ранее нераскрытым отношениям с международными партнерами, такими как Великобритания, [33] [34] Франция, [10] [35] Германия, [3] [36] и его секретным договорам с иностранными правительствами, которые были недавно заключены для обмена перехваченными данными граждан друг друга. [5] [37] [38] [39] Раскрытие информации было обнародовано в течение нескольких месяцев с июня 2013 года прессой нескольких стран из клада, слитого бывшим подрядчиком АНБ Эдвардом Дж. Сноуденом, [40] который получил клад, работая в Booz Allen Hamilton . [2]

Джордж Брэндис , генеральный прокурор Австралии , заявил, что раскрытие информации Сноуденом является «самым серьезным ударом по западной разведке со времен Второй мировой войны ». [41]

По состоянию на декабрь 2013 года [update]глобальные программы наблюдения включают:

АНБ также получало данные напрямую от телекоммуникационных компаний под кодовыми названиями Artifice (Verizon), Lithium (AT&T), Serenade, SteelKnight и X. Настоящие имена компаний, скрывающихся за этими кодовыми названиями, не были включены в документ Сноудена, поскольку они были защищены как исключительно контролируемая информация , которая препятствует широкому распространению даже среди тех (например, Сноудена), кто в противном случае имел бы необходимый допуск к секретной информации. [64] [65]

Хотя точный объем информации, раскрытой Сноуденом, остается неизвестным, различные правительственные чиновники представили следующие оценки:

Будучи подрядчиком АНБ, Сноуден получил доступ к документам правительства США, а также к совершенно секретным документам нескольких союзных правительств через эксклюзивную сеть Five Eyes . [68] Сноуден утверждает, что в настоящее время он физически не владеет ни одним из этих документов, поскольку передал все копии журналистам, с которыми он встречался в Гонконге . [69]

По словам его адвоката, Сноуден пообещал не публиковать никаких документов во время своего пребывания в России, возложив ответственность за дальнейшее раскрытие информации исключительно на журналистов. [70] По состоянию на 2014 год следующие новостные агентства получили доступ к некоторым документам, предоставленным Сноуденом: Australian Broadcasting Corporation , Canadian Broadcasting Corporation , Channel 4 , Der Spiegel , El País , El Mundo , L'espresso , Le Monde , NBC , NRC Handelsblad , Dagbladet , O Globo , South China Morning Post , Süddeutsche Zeitung , Sveriges Television , The Guardian , The New York Times и The Washington Post .

В 1970-х годах аналитик АНБ Перри Феллвок (под псевдонимом «Уинслоу Пек») раскрыл существование Соглашения UKUSA , которое легло в основу сети ECHELON , существование которой было раскрыто в 1988 году сотрудницей Lockheed Маргарет Ньюшем. [71] [72] За несколько месяцев до атак 11 сентября и в течение их последствий дополнительные сведения о глобальном аппарате наблюдения были предоставлены различными лицами, такими как бывший сотрудник МИ5 Дэвид Шейлер и журналист Джеймс Бэмфорд , [73] [74] за которыми последовали:

После разоблачений Сноудена Пентагон пришел к выводу, что Сноуден совершил самую крупную кражу американских секретов в истории Соединенных Штатов . [21] В Австралии коалиционное правительство охарактеризовало утечки как самый разрушительный удар, нанесенный австралийской разведке в истории. [41] Сэр Дэвид Оманд , бывший директор GCHQ, охарактеризовал разоблачение Сноудена как «самую катастрофическую потерю для британской разведки за всю историю». [22]

В апреле 2012 года сотрудник АНБ Эдвард Сноуден начал скачивать документы. [86] В том же году Сноуден впервые связался с журналистом Гленном Гринвальдом , тогда работавшим в The Guardian , а в январе 2013 года он связался с режиссером-документалистом Лорой Пойтрас . [87] [88]

В мае 2013 года Сноуден временно покинул свою должность в АНБ, сославшись на необходимость лечения эпилепсии . Ближе к концу мая он отправился в Гонконг. [89] [90] Гринвальд, Пойтрас и корреспондент The Guardian по вопросам обороны и разведки Юэн Макаскилл вылетели в Гонконг, чтобы встретиться со Сноуденом.

После того, как редактор The Guardian , проживающая в США , Джанин Гибсон провела несколько встреч в Нью-Йорке, она решила, что Гринвальд, Пойтрас и корреспондент Guardian по вопросам обороны и разведки Юэн Макаскилл полетят в Гонконг, чтобы встретиться со Сноуденом. 5 июня в первом сообщении СМИ, основанном на просочившихся материалах, [91] The Guardian раскрыла совершенно секретное постановление суда, показывающее, что АНБ собрало записи телефонных разговоров более 120 миллионов абонентов Verizon . [92] Согласно постановлению, номера обеих сторон во время звонка, а также данные о местоположении, уникальные идентификаторы, время звонка и продолжительность звонка были переданы ФБР, которое передало записи АНБ. [92] По данным The Wall Street Journal , приказ Verizon является частью спорной программы по сбору данных, которая направлена на сбор записей обо всех звонках, совершенных в США, но не собирает информацию напрямую от T-Mobile US и Verizon Wireless , отчасти из-за их связей с иностранными собственниками. [93]

6 июня 2013 года второе раскрытие информации в СМИ, разоблачение программы слежки PRISM (которая собирает электронную почту, голосовые, текстовые и видеочаты иностранцев и неизвестного числа американцев из Microsoft, Google, Facebook, Yahoo, Apple и других технологических гигантов), [94] [95] [96] [97] было опубликовано одновременно The Guardian и The Washington Post . [85] [98]

Der Spiegel раскрыл шпионаж АНБ за несколькими дипломатическими миссиями Европейского союза и штаб-квартирой Организации Объединенных Наций в Нью-Йорке. [99] [100] В течение определенных эпизодов в течение четырехлетнего периода АНБ взломало несколько китайских компаний мобильной связи, [101] Китайский университет Гонконга и Университет Цинхуа в Пекине, [102] и азиатского оператора оптоволоконной сети Pacnet . [103] Только Австралия, Канада, Новая Зеландия и Великобритания явно освобождены от атак АНБ, основной целью которых в Европейском союзе является Германия. [104] Метод прослушивания зашифрованных факсимильных аппаратов, используемый в посольстве ЕС, носит кодовое название Dropmire . [105]

Во время саммита G-20 в Лондоне в 2009 году британское разведывательное агентство Government Communications Headquarters (GCHQ) перехватывало сообщения иностранных дипломатов. [106] Кроме того, GCHQ перехватывал и хранил большие объемы оптоволоконного трафика через Tempora . [107] Два основных компонента Tempora называются « Mastering the Internet » (MTI) и « Global Telecoms Exploitation ». [108] Данные хранятся в течение трех дней, а метаданные — в течение тридцати дней. [109] Данные, собранные GCHQ в рамках Tempora, передаются Агентству национальной безопасности (АНБ) Соединенных Штатов. [108]

С 2001 по 2011 год АНБ собрало огромное количество записей метаданных, детализирующих использование электронной почты и интернета американцами через Stellar Wind , [110] который позже был прекращен из-за операционных и ресурсных ограничений. Впоследствии он был заменен более новыми программами наблюдения, такими как ShellTrumpet, которая « обработала свою одну триллионную запись метаданных » к концу декабря 2012 года. [111]

АНБ следует определенным процедурам для выявления лиц, не являющихся гражданами США [112] , и минимизации сбора данных от лиц США. [113] Эти одобренные судом политики позволяют АНБ: [114] [115]

По данным Boundless Informant , за 30-дневный период, закончившийся в марте 2013 года, было собрано более 97 миллиардов единиц разведывательной информации. Из всех 97 миллиардов наборов информации около 3 миллиардов наборов данных были получены из компьютерных сетей США [116] , а около 500 миллионов записей метаданных были собраны из немецких сетей. [117]

В августе 2013 года было обнаружено, что Федеральная служба разведки и безопасности (BND) Германии передает огромные объемы метаданных Агентству национальной безопасности (АНБ). [118]

Der Spiegel раскрыл, что из всех 27 государств-членов Европейского Союза Германия является наиболее мишенью из-за систематического мониторинга и хранения АНБ данных телефонных и интернет-соединений Германии. По данным журнала, АНБ хранит данные примерно с полумиллиарда коммуникационных соединений в Германии каждый месяц. Эти данные включают телефонные звонки, электронные письма, текстовые сообщения с мобильных телефонов и стенограммы чатов. [119]

АНБ получило огромное количество информации, полученной из контролируемого трафика данных в Европе. Например, в декабре 2012 года АНБ собирало в среднем метаданные из примерно 15 миллионов телефонных соединений и 10 миллионов наборов данных в Интернете в день. АНБ также следило за Европейской комиссией в Брюсселе и следило за дипломатическими объектами ЕС в Вашингтоне и в Организации Объединенных Наций, размещая жучки в офисах, а также проникая в компьютерные сети. [120]

Правительство США в рамках своей программы сбора данных UPSTREAM заключило сделки с компаниями, чтобы гарантировать себе доступ к подводным оптоволоконным кабелям, по которым со скоростью света передаются электронные письма, веб-страницы, другие электронные сообщения и телефонные звонки с одного континента на другой, а значит, и возможность их контролировать. [121] [122]

По данным бразильской газеты O Globo , АНБ шпионило за миллионами электронных писем и звонков граждан Бразилии, [123] [124] в то время как Австралия и Новая Зеландия были вовлечены в совместную работу глобальной аналитической системы АНБ XKeyscore . [125] [126] Среди многочисленных сопутствующих объектов, вносящих вклад в XKeyscore, есть четыре установки в Австралии и одна в Новой Зеландии:

O Globo опубликовала документ АНБ под названием « Основные операции по сбору данных FORNSAT », в котором были раскрыты конкретные местоположения и кодовые названиястанций перехвата FORNSAT в 2002 году. [127]

По словам Эдварда Сноудена, АНБ установило секретные партнерские отношения в сфере разведки со многими западными правительствами . [126] Управление иностранных дел (УИД) АНБ отвечает за эти партнерства, которые, по словам Сноудена, организованы таким образом, чтобы иностранные правительства могли «изолировать своих политических лидеров» от общественного возмущения в случае утечки информации об этих глобальных партнерских отношениях по наблюдению . [128]

В интервью, опубликованном Der Spiegel , Сноуден обвинил АНБ в том, что оно «в одной постели с немцами». [129] АНБ предоставило немецким разведывательным агентствам BND (внешняя разведка) и BfV (внутренняя разведка) доступ к своей спорной системе XKeyscore . [130] Взамен BND передало копии двух систем под названием Mira4 и Veras, которые, как сообщается, превосходят возможности SIGINT АНБ в определенных областях. [3] Каждый день BND собирает огромные объемы записей метаданных и передает их в АНБ через станцию Бад-Айблинг недалеко от Мюнхена , Германия. [3] Только в декабре 2012 года BND передала АНБ более 500 миллионов записей метаданных. [131] [132]

В документе, датированном январем 2013 года, АНБ признало попытки BND подорвать законы о конфиденциальности :

Федеральная разведывательная служба Германии (BND) работает над тем, чтобы повлиять на правительство Германии, смягчив интерпретацию законов о конфиденциальности и обеспечив большие возможности для обмена разведывательной информацией. [132]

Согласно документу АНБ от апреля 2013 года, Германия теперь стала «самым плодовитым партнером» АНБ. [132] В разделе отдельного документа, опубликованного Сноуденом под названием «Истории успеха», АНБ признало усилия немецкого правительства по расширению международного обмена данными BND с партнерами:

Правительство Германии изменяет свою интерпретацию закона о конфиденциальности стран G-10 ... чтобы предоставить BND больше гибкости в обмене защищенной информацией с зарубежными партнерами. [49]

Кроме того, немецкое правительство было хорошо осведомлено о программе слежки PRISM задолго до того, как Эдвард Сноуден обнародовал подробности. По словам представителя Ангелы Меркель Штеффена Зайберта , существуют две отдельные программы PRISM — одна используется АНБ, а другая — силами НАТО в Афганистане . [133] Эти две программы «не идентичны». [133]

The Guardian раскрыла дополнительные подробности об инструменте XKeyscore от АНБ, который позволяет правительственным аналитикам осуществлять поиск в обширных базах данных, содержащих электронные письма, онлайн-чаты и истории просмотров миллионов людей без предварительного разрешения. [134] [135] [136] Microsoft «разработала возможность наблюдения для борьбы» с перехватом зашифрованных чатов на Outlook.com в течение пяти месяцев после начала тестирования сервиса. АНБ имело доступ к электронным письмам Outlook.com, поскольку «Prism собирает эти данные до шифрования». [45]

Кроме того, Microsoft работала с ФБР, чтобы позволить АНБ получить доступ к своему облачному хранилищу SkyDrive . Внутренний документ АНБ от 3 августа 2012 года описывал программу слежки PRISM как « командный вид спорта ». [45]

Национальному контртеррористическому центру ЦРУ разрешено изучать файлы федерального правительства на предмет возможного преступного поведения, даже если нет оснований подозревать граждан США в правонарушениях. Ранее НТС было запрещено делать это, если только человек не был подозреваемым в терроризме или не имел отношения к расследованию. [ 137]

Сноуден также подтвердил, что Stuxnet был совместно разработан Соединенными Штатами и Израилем. [138] В отчете, не связанном с Эдвардом Сноуденом, французская газета Le Monde раскрыла, что Главное управление внешней безопасности Франции также осуществляло массовую слежку, которую она описала как «незаконную и находящуюся вне какого-либо серьезного контроля». [139] [140]

Документы, опубликованные Эдвардом Сноуденом, с которыми ознакомились Süddeutsche Zeitung (SZ) и Norddeutscher Rundfunk, показали, что несколько операторов связи сыграли ключевую роль в оказании помощи британскому разведывательному агентству Government Communications Headquarters (GCHQ) в подключении к мировым оптоволоконным коммуникациям . Операторами связи являются:

Каждому из них была назначена определенная область международной волоконно-оптической сети , за которую они несли индивидуальную ответственность. Следующие сети были инфильтрованы GCHQ: TAT-14 (ЕС-Великобритания-США), Atlantic Crossing 1 (ЕС-Великобритания-США), Circe South (Франция-Великобритания), Circe North (Нидерланды-Великобритания), Flag Atlantic-1 , Flag Europa-Asia , SEA-ME-WE 3 (Юго-Восточная Азия-Ближний Восток-Западная Европа), SEA-ME-WE 4 (Юго-Восточная Азия-Ближний Восток-Западная Европа), Solas (Ирландия-Великобритания), UK-France 3, UK-Netherlands 14, ULYSSES (ЕС-Великобритания), Yellow (Великобритания-США) и Pan European Crossing (ЕС-Великобритания). [142]

Телекоммуникационные компании, которые участвовали, были «вынуждены» сделать это и не имели «никакого выбора в этом вопросе». [142] Некоторые из компаний впоследствии получили оплату от GCHQ за их участие в инфильтрации кабелей. [142] Согласно SZ, GCHQ имеет доступ к большинству интернет- и телефонных коммуникаций, проходящих по всей Европе, может прослушивать телефонные звонки, читать электронные письма и текстовые сообщения, видеть, какие веб-сайты посещают интернет-пользователи со всего мира. Он также может сохранять и анализировать почти весь европейский интернет-трафик. [142]

GCHQ собирает все данные, передаваемые в/из Соединенного Королевства и Северной Европы через подводный оптоволоконный телекоммуникационный кабель SEA-ME-WE 3. Отдел безопасности и разведки (SID) Сингапура сотрудничает с Австралией в получении доступа и совместном использовании коммуникаций, передаваемых по кабелю SEA-ME-WE-3. Австралийское управление связи (ASD) также сотрудничает с британскими, американскими и сингапурскими разведывательными службами для прослушивания подводных оптоволоконных телекоммуникационных кабелей, которые связывают Азию, Ближний Восток и Европу и несут большую часть международного телефонного и интернет-трафика Австралии. [143]

США реализуют сверхсекретную программу наблюдения, известную как Специальная служба сбора (SCS), которая базируется в более чем 80 консульствах и посольствах США по всему миру. [144] [145] Летом 2012 года АНБ взломало систему видеоконференций Организации Объединенных Наций, нарушив соглашение ООН. [144] [145]

АНБ не только перехватывает сообщения американцев, которые находятся в прямом контакте с иностранцами, преследуемыми за рубежом, но и просматривает содержимое огромного количества электронных писем и текстовых сообщений, отправляемых в страну и из нее американцами, в которых упоминается информация об иностранцах, находящихся под наблюдением. [146] Оно также шпионило за Al Jazeera и получило доступ к ее внутренним системам связи. [147]

АНБ создало сеть наблюдения, которая способна охватить примерно 75% всего интернет-трафика США. [148] [149] [150] Правоохранительные органы США используют инструменты, используемые компьютерными хакерами, для сбора информации о подозреваемых. [151] [152] Внутренний аудит АНБ, проведенный в мае 2012 года, выявил 2776 инцидентов, т. е. нарушений правил или судебных постановлений о наблюдении за американцами и иностранными объектами в США в период с апреля 2011 года по март 2012 года, в то время как официальные лица США подчеркнули, что любые ошибки не являются преднамеренными. [153] [154] [155] [156]

Суд FISA, который должен обеспечивать критический надзор за обширными шпионскими программами правительства США, имеет ограниченные возможности для этого и должен доверять правительству в том, что оно будет сообщать, когда оно неправомерно шпионит за американцами. [157] Юридическое заключение, рассекреченное 21 августа 2013 года, показало, что АНБ в течение трех лет перехватывало до 56 000 электронных сообщений в год от американцев, не подозреваемых в связях с терроризмом, прежде чем суд FISA, который осуществляет надзор за слежкой, признал эту операцию неконституционной в 2011 году. [158] [159] [160] [161] В рамках проекта Corporate Partner Access крупные американские поставщики телекоммуникационных услуг ежегодно получают от АНБ сотни миллионов долларов. [162] Добровольное сотрудничество между АНБ и поставщиками глобальных коммуникаций началось в 1970-х годах под псевдонимом BLARNEY . [162]

Письмо, составленное администрацией Обамы специально для информирования Конгресса о массовом сборе правительством данных о телефонных разговорах американцев, было скрыто от законодателей лидерами Комитета по разведке Палаты представителей за несколько месяцев до ключевого голосования, повлиявшего на будущее программы. [163] [164]

АНБ заплатило GCHQ более 100 миллионов фунтов стерлингов в период с 2009 по 2012 год, в обмен на эти средства GCHQ «должен тянуть свою ношу и быть видимым, что тянет свою ношу». Документы, упомянутые в статье, объясняют, что более слабые британские законы о шпионаже являются «коммерческим аргументом» для АНБ. GCHQ также разрабатывает технологию для «эксплуатации любого мобильного телефона в любое время». [165] АНБ имеет в рамках законных полномочий секретный бэкдор в своих базах данных, собранных у крупных интернет-компаний, что позволяет ему искать электронную почту и телефонные звонки граждан США без ордера. [166] [167]

Совет по надзору за соблюдением конфиденциальности и гражданских свобод призвал руководителей разведки США разработать более строгие руководящие принципы слежки в США за внутренним шпионажем, обнаружив, что некоторые из этих руководящих принципов не обновлялись в течение 30 лет. [168] [169] Аналитики разведки США намеренно нарушили правила, разработанные для того, чтобы помешать им шпионить за американцами, решив игнорировать так называемые «процедуры минимизации», направленные на защиту конфиденциальности [170] [171] и использовали огромные возможности Агентства национальной безопасности по подслушиванию, чтобы шпионить за любовными интересами. [172]

После того, как в октябре 2011 года Суд по делам внешней разведки США постановил, что некоторые действия АНБ являются неконституционными, агентство выплатило миллионы долларов крупным интернет-компаниям для покрытия дополнительных расходов, понесенных в связи с их участием в программе слежки PRISM. [173]

« Освоение Интернета » (MTI) является частью Программы модернизации перехвата (IMP) британского правительства, которая включает установку тысяч «черных ящиков» DPI ( глубокая проверка пакетов ) у различных поставщиков интернет-услуг , как было раскрыто британскими СМИ в 2009 году. [174]

В 2013 году было также раскрыто, что АНБ внесло финансовый вклад в размере 17,2 млн фунтов стерлингов в проект, который способен собирать сигналы с 200 оптоволоконных кабелей во всех физических точках въезда в Великобританию. [175]

The Guardian и The New York Times сообщили о секретных документах, обнародованных Сноуденом, которые показывают, что АНБ «сотрудничает с технологическими компаниями» в рамках «агрессивных, многосторонних усилий» по ослаблению шифрования, используемого в коммерческом программном обеспечении, а в GCHQ есть команда, занимающаяся взломом трафика «Hotmail, Google, Yahoo и Facebook». [182]

Агентство внутренней безопасности Германии Bundesverfassungsschutz (BfV) систематически передает персональные данные жителей Германии в АНБ, ЦРУ и семь других членов разведывательного сообщества США в обмен на информацию и шпионское программное обеспечение. [183] [184] [185] Израиль, Швеция и Италия также сотрудничают с американскими и британскими разведывательными агентствами. В рамках секретного договора под кодовым названием « Lustre » французские разведывательные агентства передали миллионы записей метаданных в АНБ. [62] [63] [186] [187]

Администрация Обамы тайно получила разрешение от Суда по надзору за иностранной разведкой в 2011 году на отмену ограничений на использование Агентством национальной безопасности перехваченных телефонных звонков и электронных писем, что позволило агентству намеренно искать сообщения американцев в своих огромных базах данных. Поиски проводятся в рамках программы наблюдения, утвержденной Конгрессом в 2008 году в соответствии с разделом 702 Закона о надзоре за иностранной разведкой. Согласно этому закону, целью должен быть иностранец, «разумно полагаемый» находящимся за пределами Соединенных Штатов, и суд должен одобрить процедуры определения целей в порядке, действительном в течение одного года. Но ордер на каждую цель, таким образом, больше не потребуется. Это означает, что сообщения с американцами могут быть перехвачены без предварительного определения судом того, что есть вероятные причины того, что люди, с которыми они общались, были террористами, шпионами или «иностранными державами». FISC увеличил срок, в течение которого АНБ разрешено хранить перехваченные сообщения США, с пяти до шести лет с возможностью продления в целях иностранной разведки или контрразведки. Обе меры были приняты без публичного обсуждения или какого-либо особого разрешения Конгресса. [188]

Специальный отдел АНБ под названием «Follow the Money» (FTM) отслеживает международные платежи, банковские операции и транзакции по кредитным картам, а затем сохраняет собранные данные в собственном финансовом банке данных АНБ «Tracfin». [189] АНБ отслеживало коммуникации президента Бразилии Дилмы Русеф и ее главных помощников. [190] Агентство также шпионило за бразильской нефтяной компанией Petrobras и французскими дипломатами и получило доступ к частной сети Министерства иностранных дел Франции и сети SWIFT . [191]

В Соединенных Штатах АНБ использует анализ телефонных звонков и журналов электронной почты американских граждан для создания сложных графиков их социальных связей, которые могут идентифицировать их партнеров, их местоположение в определенное время, их попутчиков и другую личную информацию. [192] АНБ регулярно делится необработанными разведывательными данными с Израилем без предварительной их фильтрации с целью удаления информации о гражданах США. [5] [193]

В проекте под кодовым названием GENIE специалисты по компьютерам могут контролировать иностранные компьютерные сети, используя «скрытые импланты», форму удаленно передаваемого вредоносного ПО на десятках тысяч устройств ежегодно. [194] [195] [196] [197] Поскольку мировые продажи смартфонов начали превышать продажи обычных телефонов , АНБ решило воспользоваться бумом смартфонов. Это особенно выгодно, поскольку смартфон объединяет множество данных, которые могли бы заинтересовать разведывательное агентство, таких как социальные контакты, поведение пользователя, интересы, местоположение, фотографии, а также номера кредитных карт и пароли. [198]

Во внутреннем отчете АНБ от 2010 года говорилось, что распространение смартфонов происходит «чрезвычайно быстро» — события, которые «безусловно усложняют традиционный анализ цели». [198] Согласно документу, АНБ создало целевые группы, назначенные нескольким производителям смартфонов и операционным системам , включая операционные системы iPhone и iOS от Apple Inc. , а также мобильную операционную систему Android от Google . [198] Аналогичным образом, британский GCHQ назначил группу для изучения и взлома BlackBerry . [198]

Под заголовком «Возможности iPhone» в документе отмечается, что существуют более мелкие программы АНБ, известные как «скрипты», которые могут осуществлять наблюдение за 38 различными функциями операционных систем iOS 3 и iOS 4. К ним относятся функция картографирования , голосовая почта и фотографии, а также Google Earth , Facebook и Yahoo! Messenger . [198]

9 сентября 2013 года Der Spiegel опубликовал внутреннюю презентацию АНБ по службам определения местоположения iPhone. На одном слайде показаны сцены из рекламного ролика Apple 1984 года со словами «Кто знал в 1984 году...»; на другом — Стив Джобс, держащий iPhone, с текстом «...что это будет большой брат...»; на третьем — счастливые потребители со своими iPhone, завершающие вопрос словами «...а зомби будут платить клиентам?» [199]

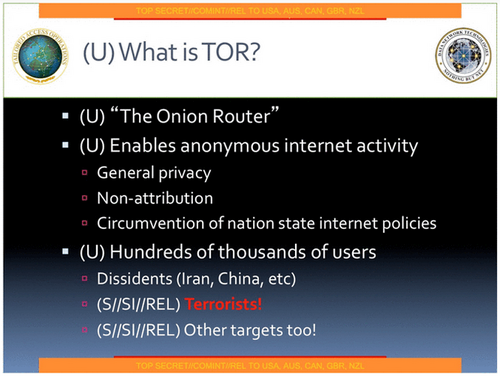

4 октября 2013 года The Washington Post и The Guardian совместно сообщили, что АНБ и GCHQ предприняли неоднократные попытки шпионить за анонимными пользователями Интернета, которые тайно общались через анонимную сеть Tor . Некоторые из этих операций по наблюдению включали внедрение вредоносного кода в компьютеры пользователей Tor, посещающих определенные веб-сайты. АНБ и GCHQ частично преуспели в блокировании доступа к анонимной сети, перенаправив пользователей Tor на незащищенные каналы. Правительственные агентства также смогли раскрыть личности некоторых анонимных пользователей Интернета. [200] [201] [202] [203]

Служба безопасности коммуникаций (CSE) использует программу под названием Olympia для составления карты коммуникаций Министерства горнодобывающей промышленности и энергетики Бразилии , отслеживая метаданные телефонных звонков и электронных писем, отправляемых в министерство и получаемых от него. [204] [205]

Федеральное правительство Австралии знало о программе слежки PRISM за несколько месяцев до того, как Эдвард Сноуден обнародовал подробности. [206] [207]

АНБ собрало сотни миллионов списков контактов из личных электронных почтовых ящиков и аккаунтов мгновенных сообщений по всему миру. Агентство не нацелилось на отдельных лиц. Вместо этого оно собрало списки контактов в больших количествах, которые составляют значительную часть мировых электронных почтовых ящиков и аккаунтов мгновенных сообщений. Анализ этих данных позволяет агентству искать скрытые связи и отображать отношения в гораздо меньшей вселенной целей иностранной разведки. [208] [209] [210] [211]

АНБ отслеживало публичный адрес электронной почты бывшего президента Мексики Фелипе Кальдерона (таким образом, получив доступ к сообщениям высокопоставленных членов кабинета министров), электронные письма нескольких высокопоставленных членов сил безопасности Мексики, а также текстовые сообщения и мобильную связь нынешнего президента Мексики Энрике Пенья Ньето . [212] [213] АНБ пытается собрать номера сотовых и стационарных телефонов — часто полученные от американских дипломатов — как можно большего числа иностранных чиновников. Содержание телефонных звонков хранится в компьютерных базах данных, которые можно регулярно искать с помощью ключевых слов. [214] [215]

АНБ отслеживало телефонные разговоры 35 мировых лидеров. [216] Первое публичное признание правительства США в том, что оно прослушивало телефоны мировых лидеров, было опубликовано 28 октября 2013 года в Wall Street Journal после того, как внутренняя проверка правительства США выявила слежку АНБ за примерно 35 мировыми лидерами. [217] GCHQ пыталось сохранить свою программу массового наблюдения в секрете, поскольку опасалось «вредных публичных дебатов» о масштабах своей деятельности, которые могли привести к судебным искам против них. [218]

The Guardian сообщила, что АНБ отслеживало телефонные разговоры 35 мировых лидеров после того, как чиновник из другого департамента правительства США передал ей эти номера. Конфиденциальная записка показала, что АНБ призвало старших должностных лиц в таких департаментах, как Белый дом , Госдепартамент и Пентагон , поделиться своими «ролодексами», чтобы агентство могло добавить телефонные номера ведущих иностранных политиков в свои системы слежки. Реагируя на эту новость, немецкий лидер Ангела Меркель , прибывшая в Брюссель на саммит ЕС , обвинила США в нарушении доверия, заявив: «Нам нужно доверять нашим союзникам и партнерам, и теперь это должно быть установлено снова. Я повторяю, что шпионаж среди друзей совершенно неприемлем против кого бы то ни было, и это касается каждого гражданина Германии». [216] АНБ собрало в 2010 году данные о местоположении мобильных телефонов простых американцев, но позже прекратило это, поскольку они не имели «оперативной ценности». [219]

В рамках британской программы MUSCULAR АНБ и GCHQ тайно взломали основные каналы связи, соединяющие центры обработки данных Yahoo и Google по всему миру, и таким образом получили возможность собирать метаданные и контент по своему усмотрению из сотен миллионов учетных записей пользователей. [220] [221] [222] [223]

Мобильный телефон канцлера Германии Ангелы Меркель мог прослушиваться американской разведкой. [224] [225] [226] [227] По данным Spiegel, этот мониторинг начался в 2002 году [228] [229] и закончился летом 2013 года, [217] в то время как The New York Times сообщила, что у Германии есть доказательства того, что слежка АНБ за Меркель началась во время пребывания Джорджа Буша-младшего на посту президента. [230] Узнав из журнала Der Spiegel , что АНБ прослушивало ее личный мобильный телефон, Меркель сравнила методы слежки АНБ с методами Штази . [ 231] В марте 2014 года Der Spiegel сообщил , что Меркель также была включена в список слежки АНБ вместе со 122 другими мировыми лидерами. [232]

31 октября 2013 года Ганс-Кристиан Штребеле , депутат немецкого Бундестага, посетивший Сноудена в России, сообщил о готовности Сноудена предоставить подробности шпионской программы АНБ. [233]

Высокочувствительная программа сбора разведывательных сигналов, известная как Stateroom, включает в себя перехват радио, телекоммуникаций и интернет-трафика. Она осуществляется из дипломатических миссий Five Eyes (Австралия, Великобритания, Канада, Новая Зеландия, США) во многих местах по всему миру. Программа, проводимая в дипломатических миссиях США, управляется совместно американскими разведывательными агентствами NSA и CIA в рамках совместной группы предприятий под названием « Специальная служба сбора » (SCS), члены которой работают под прикрытием в защищенных зонах американских посольств и консульств, где они официально аккредитованы как дипломаты и, как таковые, пользуются особыми привилегиями. Под дипломатической защитой они могут беспрепятственно смотреть и слушать. Например, SCS использовала американское посольство около Бранденбургских ворот в Берлине для мониторинга коммуникаций в правительственном районе Германии с ее парламентом и резиденцией правительства. [227] [234] [235] [236]

В рамках программы наблюдения Stateroom Австралия использует секретные средства наблюдения для перехвата телефонных звонков и данных по большей части Азии. [235] [237]

Во Франции АНБ нацелилось на людей, принадлежащих к миру бизнеса, политики или французской государственной администрации. АНБ отслеживало и регистрировало содержание телефонных переговоров и историю соединений каждой цели, т. е. метаданные. [238] [239] Фактическая операция по наблюдению проводилась французскими разведывательными службами от имени АНБ. [62] [240] Сотрудничество между Францией и АНБ было подтверждено директором АНБ Кейтом Б. Александером , который утверждал, что иностранные разведывательные службы собирали записи телефонных разговоров в «зонах военных действий» и «других районах за пределами своих границ» и предоставляли их АНБ. [241]

Французская газета Le Monde также опубликовала новые слайды PRISM и Upstream (см. страницы 4, 7 и 8), взятые из презентации «Обзор PRISM/US-984XN». [242]

В Испании АНБ перехватывало телефонные разговоры, текстовые сообщения и электронные письма миллионов испанцев, а также шпионило за членами испанского правительства. [243] В период с 10 декабря 2012 года по 8 января 2013 года АНБ собрало метаданные о 60 миллионах телефонных звонков в Испании. [244]

Согласно документам, обнародованным Сноуденом, слежка за гражданами Испании велась совместно АНБ и разведывательными службами Испании. [245] [246]

The New York Times сообщила, что АНБ проводит операцию по подслушиванию, получившую название «Операция Дредноут», против иранского лидера аятоллы Али Хаменеи . Во время его визита в Иранский Курдистан в 2009 году агентство сотрудничало с GCHQ и Национальным агентством геопространственной разведки США , собирая радиопередачи между самолетами и аэропортами, изучая конвой Хаменеи с помощью спутниковых снимков и перечисляя военные радиолокационные станции. Согласно статье, целью операции является «снятие отпечатков пальцев коммуникаций»: возможность отличать сообщения Хаменеи от сообщений других людей в Иране . [247]

В той же истории была раскрыта операция под кодовым названием Ironavenger, в ходе которой АНБ перехватывало электронные письма, отправленные между страной, союзной Соединенным Штатам, и правительством «противника». Союзник проводил фишинговую атаку: его электронные письма содержали вредоносное ПО . АНБ собрало документы и учетные данные для входа, принадлежащие вражеской стране, а также сведения о возможностях союзника по атакам на компьютеры . [247]

По данным британской газеты The Independent , британское разведывательное агентство GCHQ установило на крыше британского посольства в Берлине пост прослушивания , который способен перехватывать мобильные телефонные звонки, данные Wi-Fi и междугородние коммуникации по всей немецкой столице, включая соседние правительственные здания, такие как Рейхстаг (резиденция немецкого парламента) и Ведомство федерального канцлера (резиденция главы правительства Германии), расположенные вокруг Бранденбургских ворот . [248]

Действуя под кодовым названием «Quantum Insert», GCHQ создал поддельный веб-сайт, маскирующийся под LinkedIn , социальный веб-сайт, используемый для профессионального общения , в рамках своих усилий по установке программного обеспечения для слежки на компьютеры телекоммуникационного оператора Belgacom . [249] [250] [251] Кроме того, в штаб-квартиру нефтяного картеля ОПЕК проникли сотрудники GCHQ и АНБ, которые прослушивали компьютеры девяти сотрудников ОПЕК и следили за генеральным секретарем ОПЕК . [249]

Более трех лет GCHQ использует автоматизированную систему мониторинга под кодовым названием «Royal Concierge» для проникновения в системы бронирования не менее 350 престижных отелей во многих разных частях мира с целью выявления, поиска и анализа бронирований для обнаружения дипломатов и правительственных чиновников. [252] Впервые протестированная в 2010 году, цель «Royal Concierge» — отслеживать планы поездок дипломатов, и она часто дополняется методами наблюдения, связанными с агентурной разведкой (HUMINT). Другие тайные операции включают прослушивание телефонов и факсимильных аппаратов в номерах, используемых в целевых отелях, а также мониторинг компьютеров, подключенных к сети отеля. [252]

В ноябре 2013 года Австралийская вещательная корпорация и The Guardian сообщили, что Австралийское управление связи (DSD) пыталось прослушивать личные телефонные разговоры президента Индонезии и его жены. Министр иностранных дел Индонезии Марти Наталегава подтвердил, что он и президент связались с послом в Канберре. Наталегава сказал, что любое прослушивание личных телефонов индонезийских политиков «нарушает все приличные и законные инструменты, которые я могу себе представить — национальные в Индонезии, национальные в Австралии, а также международные». [253]

Другие высокопоставленные индонезийские политики, подвергшиеся преследованиям со стороны ДСД, включают:

Под названием « 3G impact and update» секретная презентация, слитая Сноуденом, раскрыла попытки ASD/DSD идти в ногу с развертыванием технологии 3G в Индонезии и по всей Юго-Восточной Азии. Девиз ASD/DSD, размещенный внизу каждой страницы, гласит: «Раскройте их секреты — защитите наши собственные». [254]

В соответствии с секретным соглашением, одобренным британскими разведчиками, АНБ хранит и анализирует записи интернета и электронной почты британских граждан с 2007 года. АНБ также предложило в 2005 году процедуру слежки за гражданами Великобритании и других стран альянса «Пять глаз» , даже если правительство-партнер прямо отказало США в разрешении на это. Согласно предложению, страны-партнеры не должны быть проинформированы ни об этом конкретном типе слежки, ни о процедуре ее осуществления. [37]

Ближе к концу ноября The New York Times опубликовала внутренний отчет АНБ, в котором излагаются усилия агентства по расширению возможностей наблюдения. [255] В пятистраничном документе утверждается, что законодательство Соединенных Штатов не поспевает за потребностями АНБ в проведении массового наблюдения в «золотой век» разведки сигналов , но есть основания для оптимизма, поскольку, по словам самого АНБ:

Культура соответствия, которая позволила американскому народу доверить АНБ чрезвычайные полномочия, не будет скомпрометирована перед лицом стольких требований, даже если мы будем настойчиво добиваться законных полномочий... [256]

В отчете под названием « Стратегия SIGINT 2012–2016» также говорится, что США попытаются повлиять на «глобальный рынок коммерческого шифрования» посредством «коммерческих отношений», и подчеркивается необходимость «революционизировать» анализ своего обширного сбора данных, чтобы «радикально увеличить оперативное воздействие». [255]

23 ноября 2013 года голландская газета NRC Handelsblad сообщила, что Нидерланды стали объектом внимания американских спецслужб сразу после Второй мировой войны . Этот период наблюдения продолжался с 1946 по 1968 год и также включал перехват сообщений других европейских стран, включая Бельгию, Францию, Западную Германию и Норвегию. [257] Голландская газета также сообщила, что АНБ заразило более 50 000 компьютерных сетей по всему миру, часто тайно, вредоносным шпионским программным обеспечением, иногда в сотрудничестве с местными властями, предназначенным для кражи конфиденциальной информации. [40] [258]

Согласно секретным документам, обнародованным Сноуденом, Австралийское управление связи (ASD), ранее известное как Управление связи обороны, предложило поделиться разведывательной информацией, которую оно собрало, с другими разведывательными агентствами Соглашения UKUSA . Данные, которыми поделились с зарубежными странами, включают «массовые, невыбранные, неминимизированные метаданные», которые оно собрало. ASD предоставило такую информацию при условии, что ни один австралийский гражданин не будет объектом атаки. В то время ASD оценило, что «непреднамеренный сбор [метаданных австралийских граждан] не рассматривается как значительная проблема». Если впоследствии было установлено, что цель является гражданином Австралии, необходимо было связаться с ASD, чтобы убедиться, что можно запросить ордер. Было рассмотрено, будет ли «медицинская, юридическая или религиозная информация» автоматически обрабатываться иначе, чем другие типы данных, однако было принято решение, что каждое агентство будет принимать такие решения в каждом конкретном случае. [259] В просочившихся материалах не указано, откуда ASD собирало разведывательную информацию, однако в разделе 7(a) Закона о разведывательных службах 2001 года (Содружество) говорится, что роль ASD заключается в «...получении разведывательной информации о возможностях, намерениях или деятельности людей или организаций за пределами Австралии...». [260] Таким образом, возможно, что разведывательные метаданные ASD были сосредоточены на сборе иностранной разведывательной информации и находились в рамках австралийского законодательства.

Газета Washington Post сообщила, что АНБ отслеживает местоположение мобильных телефонов по всему миру, подключаясь к кабелям, которые соединяют мобильные сети по всему миру и обслуживают как американские, так и зарубежные мобильные телефоны. В процессе этого АНБ ежедневно собирает более пяти миллиардов записей о местоположении телефонов. Это позволяет аналитикам АНБ составлять карту взаимоотношений владельцев мобильных телефонов, сопоставляя их модели передвижения с течением времени с тысячами или миллионами других пользователей телефонов, которые пересекают их пути. [261] [262] [263] [264]

The Washington Post также сообщила, что и GCHQ, и АНБ используют данные о местоположении и файлы отслеживания рекламы, созданные при обычном просмотре интернета (с использованием файлов cookie, управляемых Google, известных как «Pref»), для точного определения целей правительственных хакерских атак и усиления слежки. [265] [266] [267]

Норвежская разведывательная служба (NIS), которая сотрудничает с АНБ, получила доступ к российским целям на Кольском полуострове и другим гражданским целям. В целом, NIS предоставляет АНБ информацию о «Политиках», «Энергии» и «Вооружении». [268] В совершенно секретной записке АНБ перечислены следующие годы как вехи норвежско-американского соглашения SIGINT, или Соглашения NORUS:

АНБ считает NIS одним из своих самых надежных партнеров. Оба агентства также сотрудничают с целью взлома систем шифрования общих целей. По данным АНБ, Норвегия не возражала против ее запросов от NIS. [269]

5 декабря Sveriges Television сообщило, что National Defense Radio Establishment (FRA) проводит тайную операцию по наблюдению в Швеции, нацеленную на внутреннюю политику России. Операция проводилась от имени АНБ, получая данные, переданные ему FRA. [270] [271] Шведско-американская операция по наблюдению также была нацелена на российские энергетические интересы, а также на страны Балтии . [272] В рамках Соглашения UKUSA в 1954 году Швеция подписала секретный договор с Соединенными Штатами, Соединенным Королевством, Канадой, Австралией и Новой Зеландией о сотрудничестве и обмене разведданными. [273]

В результате разоблачений Сноудена понятие шведского нейтралитета в международной политике было поставлено под сомнение. [274] Во внутреннем документе, датированном 2006 годом, АНБ признало, что его «отношения» со Швецией «защищены на уровне СОВЕРШЕННО СЕКРЕТНО из-за политического нейтралитета этой страны ». [275] Конкретные детали сотрудничества Швеции с членами Соглашения UKUSA включают:

Согласно документам, обнародованным Сноуденом, Отдел специальных операций АНБ делился информацией, содержащей «логины, куки и GooglePREFID», с отделом операций по специальному доступу АНБ, а также с британским агентством GCHQ. [283]

Во время саммита G-20 в Торонто в 2010 году посольство США в Оттаве было преобразовано в командный пункт безопасности в ходе шестидневной шпионской операции, которая проводилась АНБ и тесно координировалась с Communications Security Establishment Canada (CSEC). Целью шпионской операции было, среди прочего, получение информации о международном развитии, банковской реформе и противодействие торговому протекционизму для поддержки «политических целей США». [284] От имени АНБ CSEC создала тайные шпионские посты в 20 странах по всему миру. [8]

В Италии Специальная служба сбора информации АНБ имеет два отдельных поста наблюдения в Риме и Милане . [285] Согласно секретному меморандуму АНБ от сентября 2010 года, итальянское посольство в Вашингтоне, округ Колумбия, стало объектом двух шпионских операций АНБ:

Из-за опасений, что террористические или преступные сети могут тайно общаться через компьютерные игры, АНБ, GCHQ, ЦРУ и ФБР ведут наблюдение и собирают данные из сетей многих онлайн-игр, включая многопользовательские ролевые онлайн-игры (MMORPG), такие как World of Warcraft , а также виртуальные миры, такие как Second Life , и игровую консоль Xbox . [286] [287] [288] [289]

АНБ взломало наиболее часто используемую технологию шифрования мобильных телефонов, A5/1 . Согласно секретному документу, опубликованному Сноуденом, агентство может «обрабатывать зашифрованные A5/1», даже если оно не получило ключ шифрования. [290] Кроме того, АНБ использует различные типы инфраструктуры мобильных телефонов, такие как связи между сетями операторов, для определения местоположения пользователя мобильного телефона, отслеживаемого регистрами местонахождения посетителей . [291]

Окружной судья США по округу Колумбия Ричард Леон заявил [292] [293] [294] [295] 16 декабря 2013 года, что массовый сбор метаданных записей телефонных разговоров американцев Агентством национальной безопасности, вероятно, нарушает запрет четвертой поправки на необоснованные обыски и изъятия . [296] Леон удовлетворил запрос о предварительном судебном запрете, который блокирует сбор данных телефонов двух частных истцов (Ларри Клеймана, консервативного адвоката, и Чарльза Стрэнджа, отца криптолога, погибшего в Афганистане, когда его вертолет был сбит в 2011 году) [297] и приказал правительству уничтожить все их записи, которые были собраны. Но судья приостановил действие своего постановления до рассмотрения апелляции правительства, признав в своем 68-страничном заключении «значительные интересы национальной безопасности, поставленные на карту в этом деле, и новизну конституционных вопросов». [296]

Однако федеральный судья Уильям Х. Поли III в Нью-Йорке постановил [298], что глобальная система сбора телефонных данных правительства США необходима для предотвращения потенциальных террористических атак, и что она может работать только в том случае, если все звонки будут отслеживаться. Окружной судья США Поли также постановил, что Конгресс законно создал программу и что она не нарушает чьих-либо конституционных прав. Судья также пришел к выводу, что телефонные данные, собираемые АНБ, принадлежали не пользователям телефонов, а телефонным компаниям. Он также постановил, что когда АНБ получает такие данные от телефонных компаний, а затем исследует их, чтобы найти связи между звонящими и потенциальными террористами, это дальнейшее использование данных даже не было поиском в соответствии с Четвертой поправкой. Он также пришел к выводу, что контролирующим прецедентом является дело Смит против Мэриленда : «Основополагающее решение Смита заключается в том, что у человека нет законных ожиданий конфиденциальности в информации, предоставленной третьим лицам», — написал судья Поли. [299] [300] [301] [302] Американский союз защиты гражданских свобод заявил 2 января 2012 года, что он подаст апелляцию на постановление судьи Поли о том, что массовый сбор записей телефонных разговоров АНБ является законным. «У правительства есть законный интерес в отслеживании связей подозреваемых террористов, но отслеживание этих связей не требует от правительства подвергать каждого гражданина постоянному наблюдению», — заявил заместитель юридического директора ACLU Джамиль Джаффер в своем заявлении. [303]

За последние годы американские и британские разведывательные службы вели наблюдение за более чем 1100 объектами, включая офис премьер-министра Израиля, руководителей международных организаций по оказанию помощи, иностранные энергетические компании и должностное лицо Европейского Союза, вовлеченное в антимонопольные баталии с американскими технологическими компаниями. [304]

Каталог высокотехнологичных гаджетов и программного обеспечения, разработанных Отделом специального доступа (TAO) АНБ, был обнародован немецким новостным журналом Der Spiegel . [305] Каталог, датируемый 2008 годом, раскрыл существование специальных гаджетов, модифицированных для захвата снимков экрана компьютера , и USB-флеш-накопителей , тайно оснащенных радиопередатчиками для трансляции украденных данных по радиоволнам, а также поддельных базовых станций, предназначенных для перехвата сигналов мобильных телефонов, а также многих других секретных устройств и программных имплантов, перечисленных здесь:

Подразделение Tailored Access Operations (TAO) АНБ перехватывало поставки компьютеров и ноутбуков с целью установки шпионского ПО и физических имплантов на электронные гаджеты. Это было сделано в тесном сотрудничестве с ФБР и ЦРУ. [305] [306] [307] [308] Чиновники АНБ ответили на сообщения Spiegel заявлением, в котором говорилось: «Tailored Access Operations — это уникальный национальный актив, который находится на передовой линии, позволяя АНБ защищать страну и ее союзников. Работа [TAO] сосредоточена на эксплуатации компьютерных сетей в поддержку сбора иностранной разведывательной информации». [309]

В отдельном раскрытии информации, не связанном со Сноуденом, было обнаружено, что французский Trésor public , управляющий центром сертификации , выпускал поддельные сертификаты, выдавая себя за Google , чтобы облегчить шпионаж за французскими государственными служащими с помощью атак типа «человек посередине» . [310]

АНБ работает над созданием мощного квантового компьютера , способного взломать все типы шифрования. [313] [314] [315] [316] [317] Эта работа является частью исследовательской программы стоимостью 79,7 млн долларов США, известной как «Проникающие в сложные цели». Она включает в себя обширные исследования, проводимые в больших экранированных помещениях, известных как клетки Фарадея , которые предназначены для предотвращения проникновения или выхода электромагнитного излучения . [314] В настоящее время АНБ близко к производству основных строительных блоков, которые позволят агентству получить «полный квантовый контроль над двумя полупроводниковыми кубитами ». [314] После того, как квантовый компьютер будет успешно построен, он позволит АНБ взломать шифрование, которое защищает данные, хранящиеся в банках, компаниях кредитных карт, розничных торговцах, брокерских конторах, правительствах и поставщиках медицинских услуг. [313]

По данным The New York Times , АНБ отслеживает около 100 000 компьютеров по всему миру с помощью шпионского программного обеспечения Quantum. Quantum позволяет АНБ вести наблюдение за этими компьютерами, с одной стороны, и может также создать цифровую магистраль для запуска кибератак, с другой стороны. Среди целей — китайские и российские военные, а также торговые учреждения в пределах Европейского Союза. NYT также сообщила, что АНБ может получать доступ и изменять компьютеры, которые не подключены к Интернету, с помощью секретной технологии, используемой АНБ с 2008 года. Предпосылкой является физическая вставка радиочастотного оборудования шпионом, производителем или непреднамеренным пользователем. Технология основана на скрытом канале радиоволн, которые могут передаваться с крошечных плат и USB-карт, тайно вставленных в компьютеры. В некоторых случаях они отправляются на ретрансляционную станцию размером с портфель, которую разведывательные агентства могут установить за много миль от цели. Технология также может передавать вредоносное ПО обратно на зараженный компьютер. [40]

Channel 4 и The Guardian раскрыли существование Dishfire , огромной базы данных АНБ, которая ежедневно собирает сотни миллионов текстовых сообщений. [318] GCHQ получил полный доступ к базе данных, которую он использует для получения личной информации британцев, используя юридическую лазейку. [319]

Ежедневно база данных получает и сохраняет следующие объемы данных:

База данных дополнена аналитическим инструментом, известным как программа Prefer, которая обрабатывает SMS-сообщения для извлечения других типов информации, включая контакты из оповещений о пропущенных вызовах . [320]

Отчет Совета по надзору за соблюдением конфиденциальности и гражданских свобод о массовом наблюдении был опубликован 23 января 2014 года. В нем рекомендуется прекратить сбор метаданных о массовых телефонных звонках, т. е. массивов телефонных записей — набранных телефонных номеров, времени и продолжительности звонков, но не сбора содержания звонков — программу сбора, создать «специального адвоката», который будет участвовать в некоторых делах перед судьей суда FISA, и опубликовать будущие и прошлые решения FISC, «которые включают новые толкования FISA или других важных вопросов права, технологий или соответствия». [321] [322] [323]

Согласно совместному раскрытию The New York Times , The Guardian и ProPublica , [324] [325] [326] [327] АНБ и GCHQ начали работать вместе, чтобы собирать и хранить данные из десятков приложений для смартфонов не позднее 2007 года. Отчет GCHQ за 2008 год, опубликованный Сноуденом, утверждает, что «любой, кто использует Google Maps на смартфоне, работает в поддержку системы GCHQ». АНБ и GCHQ обменялись рецептами для различных целей, таких как сбор данных о местоположении и планов поездок, которые составляются, когда цель использует Google Maps , а также очистка адресных книг , списков друзей , журналов телефонных разговоров и географических данных, встроенных в фотографии, размещенные в мобильных версиях многочисленных социальных сетей, таких как Facebook, Flickr , LinkedIn , Twitter и других сервисов. В отдельном 20-страничном отчете от 2012 года GCHQ привел популярную игру для смартфонов " Angry Birds " в качестве примера того, как приложение может быть использовано для извлечения данных пользователя. В совокупности такие формы сбора данных позволили бы агентствам собирать важную информацию о жизни пользователя, включая его или ее родную страну, текущее местоположение (через геолокацию ), возраст, пол, почтовый индекс , семейное положение , доход, этническую принадлежность , сексуальную ориентацию , уровень образования, количество детей и т. д. [328] [329]

Документ GCHQ от августа 2012 года предоставил подробную информацию о программе наблюдения Squeaky Dolphin , которая позволяет GCHQ проводить широкий мониторинг в реальном времени различных функций социальных сетей и трафика социальных сетей, таких как просмотры видео на YouTube, кнопка «Нравится» на Facebook и посещения Blogspot/Blogger без ведома или согласия компаний, предоставляющих эти функции социальных сетей. Программа агентства «Squeaky Dolphin» может собирать, анализировать и использовать данные YouTube, Facebook и Blogger в конкретных ситуациях в реальном времени для целей анализа. Программа также собирает адреса из миллиардов ежедневно просматриваемых видео, а также некоторую информацию о пользователях для целей анализа. [330] [331] [332]

Во время Конференции ООН по изменению климата 2009 года в Копенгагене АНБ и его партнеры из Five Eyes отслеживали сообщения делегатов многих стран. Это было сделано для того, чтобы дать своим политикам преимущество в переговорах. [333] [334]

Агентство по безопасности коммуникаций Канады (CSEC) отслеживало канадских авиапассажиров через бесплатные услуги Wi-Fi в крупном канадском аэропорту. Пассажиры, вышедшие из терминала аэропорта, продолжали отслеживаться, когда они появлялись в других точках Wi-Fi по всей Канаде. В документе CSEC от мая 2012 года агентство описало, как оно получило доступ к двум системам связи с более чем 300 000 пользователей, чтобы точно определить конкретную воображаемую цель. Операция была проведена от имени АНБ в качестве пробного запуска для проверки новой технологии, способной отслеживать «любую цель, которая время от времени совершает набеги на другие города/регионы». Эта технология впоследствии была предоставлена партнерам Канады по программе Five Eyes — Австралии, Новой Зеландии, Великобритании и США. [335] [336] [337] [338]

Согласно исследованию Süddeutsche Zeitung и телеканала NDR, мобильный телефон бывшего канцлера Германии Герхарда Шредера прослушивался с 2002 года, как сообщается, из-за оппозиции его правительства военному вмешательству в Ирак . Источником последней информации является документ, опубликованный Эдвардом Сноуденом . Документ, содержащий информацию о Национальном списке требований к радиоэлектронной разведке (NSRL), ранее интерпретировался как относящийся только к мобильному телефону Ангелы Меркель . Однако Süddeutsche Zeitung и NDR утверждают, что у них есть подтверждение от инсайдеров АНБ, что разрешение на слежку относится не к человеку, а к политической должности, которую в 2002 году все еще занимал Шредер. Согласно исследованию двух СМИ, Шредер был помещен под номером 388 в список, содержащий имена лиц и учреждений, которые должны быть взяты под наблюдение АНБ. [339] [340] [341] [342]

GCHQ начал кибератаку на активистскую сеть « Anonymous », используя атаку типа «отказ в обслуживании» (DoS), чтобы закрыть чат, который часто посещали участники сети, и шпионить за ними. Атака, получившая название Rolling Thunder, была проведена подразделением GCHQ, известным как Joint Threat Research Intelligence Group (JTRIG). Подразделению удалось успешно раскрыть истинные личности нескольких участников Anonymous. [343] [344] [345] [346]

Программа метаданных массовой телефонии Раздела 215 АНБ, которая стремится накапливать записи обо всех звонках, сделанных в США, собирает менее 30 процентов всех записей звонков американцев из-за невозможности идти в ногу со взрывным ростом использования мобильных телефонов, согласно The Washington Post . Спорная программа позволяет АНБ после ордера, выданного секретным Судом по надзору за иностранной разведкой, регистрировать номера, продолжительность и местонахождение каждого звонка от участвующих операторов. [347] [348]

The Intercept сообщил, что правительство США использует в первую очередь наблюдение АНБ для определения целей для ударов дронов за рубежом. В своем отчете автор The Intercept подробно описывает несовершенные методы, которые используются для определения целей для смертельных ударов дронов, приводящих к гибели невинных людей. [349] По данным Washington Post, аналитики и сборщики АНБ, т. е. персонал АНБ, который контролирует электронное оборудование для наблюдения, используют сложные возможности наблюдения АНБ для отслеживания отдельных целей географически и в режиме реального времени, в то время как дроны и тактические подразделения направляют свое оружие на эти цели, чтобы уничтожить их. [350]

Неназванная американская юридическая фирма, как сообщается, Mayer Brown , стала объектом внимания австралийского ASD . Согласно документам Сноудена, ASD предложило передать эти перехваченные сообщения АНБ. Это позволило правительственным органам «продолжать освещать переговоры, предоставляя крайне полезную разведывательную информацию заинтересованным клиентам из США». [351] [352]

Документы АНБ и GCHQ показали, что организация по борьбе с секретностью WikiLeaks и другие группы активистов были объектом правительственного наблюдения и уголовного преследования. В частности, IP-адреса посетителей WikiLeaks собирались в режиме реального времени, и правительство США призвало своих союзников возбудить уголовные дела против основателя WikiLeaks Джулиана Ассанжа из-за публикации его организацией журналов войны в Афганистане . Организация WikiLeaks была обозначена как «злонамеренный иностранный субъект». [353]

Ссылаясь на неназванного представителя АНБ в Германии, Bild am Sonntag сообщила, что, хотя приказ президента Обамы прекратить шпионить за Меркель выполнялся, акцент сместился на прослушивание других ведущих правительственных и деловых деятелей, включая министра внутренних дел Томаса де Мезьера , близкого доверенного лица Меркель. Кейтлин Хейден, советник президента Обамы по безопасности, была процитирована в газетном отчете, которая сказала: «США ясно дали понять, что собирают разведданные точно так же, как и любые другие государства». [354] [355]

The Intercept раскрывает, что правительственные агентства проникают в онлайн-сообщества и участвуют в «операциях под ложным флагом», чтобы дискредитировать цели, среди которых есть люди, не имеющие никакого отношения к терроризму или угрозам национальной безопасности. Две основные тактики, которые в настоящее время используются, — это внедрение в интернет всякого рода ложных материалов с целью разрушить репутацию своих целей; и использование социальных наук и других методов для манипулирования онлайн-дискурсом и активизмом с целью получения результатов, которые они считают желательными. [356] [357] [358] [359]

The Guardian сообщила, что британское агентство по наблюдению GCHQ с помощью Агентства национальной безопасности перехватывало и сохраняло изображения с веб-камер миллионов интернет-пользователей, не подозреваемых в правонарушениях. Программа наблюдения под кодовым названием Optic Nerve собирала неподвижные изображения чатов Yahoo по веб-камере (одно изображение каждые пять минут) оптом и сохраняла их в базах данных агентства. Агентство обнаружило, «что удивительное количество людей используют разговоры по веб-камере, чтобы показать интимные части своего тела другому человеку», оценив, что от 3% до 11% изображений с веб-камер Yahoo, собранных GCHQ, содержат «нежелательную наготу». [360]

АНБ построило инфраструктуру, которая позволяет ему тайно взламывать компьютеры в массовом масштабе, используя автоматизированные системы, которые снижают уровень человеческого надзора в этом процессе. АНБ полагается на автоматизированную систему под кодовым названием TURBINE , которая по сути обеспечивает автоматизированное управление и контроль большой сети имплантов (форма удаленно передаваемого вредоносного ПО на выбранных отдельных компьютерных устройствах или оптом на десятках тысяч устройств). Как цитирует The Intercept , TURBINE разработана для того, чтобы «позволить текущей сети имплантов масштабироваться до больших размеров (миллионы имплантов) путем создания системы, которая автоматически контролирует импланты группами, а не индивидуально». [361] АНБ поделилось многими своими файлами об использовании имплантов со своими коллегами из так называемого альянса по наблюдению Five Eyes — Соединенного Королевства, Канады, Новой Зеландии и Австралии.

Помимо прочего, благодаря TURBINE и ее контролю над имплантатами АНБ способно:

Имплантаты TURBINE связаны с большой сетью тайных «датчиков» наблюдения, которые АНБ установило по всему миру, включая штаб-квартиру агентства в Мэриленде и базы подслушивания, используемые агентством в Мисаве, Япония, и Менвит-Хилл, Англия. Датчики под кодовым названием TURMOIL работают как своего рода высокотехнологичная сеть наблюдения, отслеживая пакеты данных, отправляемые через Интернет. Когда имплантаты TURBINE извлекают данные из зараженных компьютерных систем, датчики TURMOIL автоматически идентифицируют данные и возвращают их в АНБ для анализа. А когда цели обмениваются данными, система TURMOIL может использоваться для отправки оповещений или «подсказок» в TURBINE, что позволяет инициировать атаку вредоносного ПО. Для определения целей наблюдения АНБ использует ряд «селекторов» данных, которые передаются по интернет-кабелям. Эти селекторы могут включать адреса электронной почты, IP-адреса или уникальные «cookie», содержащие имя пользователя или другую идентификационную информацию, которые отправляются на компьютер пользователя такими веб-сайтами, как Google, Facebook, Hotmail, Yahoo и Twitter, уникальные рекламные cookie-файлы Google, которые отслеживают привычки просмотра, уникальные отпечатки ключей шифрования, которые можно отследить до конкретного пользователя, и идентификаторы компьютеров, которые отправляются через Интернет при сбое или обновлении компьютера Windows. [362] [363] [364] [365]

Председатель Комитета по разведке Сената США Дайан Файнстайн обвинила ЦРУ в шпионаже за автономной компьютерной сетью, созданной для комитета в ходе расследования утверждений о злоупотреблениях ЦРУ в рамках программы задержаний и допросов времен Джорджа Буша-младшего. [366]

Программа перехвата голоса под кодовым названием MYSTIC была запущена в 2009 году. Наряду с RETRO, сокращением от «ретроспективного поиска» (RETRO — это буфер аудиозаписи голоса, который позволяет извлекать захваченный контент до 30 дней назад), программа MYSTIC способна записывать «100 процентов» телефонных звонков из другой страны, что позволяет АНБ перематывать и просматривать разговоры до 30 дней и соответствующие метаданные. Благодаря возможности хранить до 30 дней записанных разговоров MYSTIC позволяет АНБ мгновенно получать историю перемещений, связей и планов человека. [367] [368] [369] [370] [371] [372]

21 марта Le Monde опубликовала слайды из внутренней презентации Communications Security Establishment Canada , которая приписала вредоносное ПО французской разведке. В презентации CSEC сделан вывод о том, что список жертв вредоносного ПО соответствовал приоритетам французской разведки, и в коде вредоносного ПО были обнаружены французские культурные отсылки, включая имя Babar , популярного французского детского персонажа, и имя разработчика «Titi». [373]

Французская телекоммуникационная корпорация Orange SA делится данными о своих звонках с французским разведывательным агентством DGSE, которое передает перехваченные данные в GCHQ. [374]

АНБ шпионило за китайской технологической компанией Huawei . [375] [376] [377] Huawei является ведущим производителем смартфонов, планшетов, инфраструктуры мобильных телефонов и маршрутизаторов WLAN и устанавливает оптоволоконный кабель. По данным Der Spiegel, этот «вид технологий ... имеет решающее значение в битве АНБ за превосходство данных». [378] АНБ в ходе операции под названием «Shotgiant» смогло получить доступ к архиву электронной почты Huawei и исходному коду коммуникационных продуктов Huawei. [378] Правительство США давно обеспокоено тем, что Huawei может не быть независимой от Народно-освободительной армии и что китайское правительство может использовать оборудование, произведенное Huawei, для ведения кибершпионажа или кибервойны. Целями операции АНБ были оценка отношений между Huawei и НОАК, чтобы узнать больше о планах китайского правительства и использовать информацию от Huawei для шпионажа за клиентами Huawei, включая Иран, Афганистан, Пакистан, Кению и Кубу. Бывший президент Китая Ху Цзиньтао , Министерство торговли Китая, банки и телекоммуникационные компании также стали объектами внимания АНБ. [375] [378]

Intercept опубликовал документ сотрудника АНБ, в котором он обсуждает, как создать базу данных IP-адресов, веб-почты и учетных записей Facebook, связанных с системными администраторами, чтобы АНБ могло получить доступ к сетям и системам, которые они администрируют. [379] [380]

В конце марта 2014 года Der Spiegel и The Intercept опубликовали, основываясь на серии секретных файлов из архива, предоставленных журналистам осведомителем АНБ Эдвардом Сноуденом, статьи, связанные со шпионской деятельностью GCHQ и АНБ в Германии. [381] [382] Британский GCHQ преследовал три немецкие интернет-фирмы с целью получения информации об интернет-трафике, проходящем через точки обмена интернет-трафиком, важных клиентах немецких интернет-провайдеров, их поставщиках технологий, а также о будущих технических тенденциях в их бизнес-секторе и сотрудниках компаний. [381] [382] Суд по надзору за внешней разведкой предоставил АНБ полномочия на тотальное наблюдение за Германией, ее гражданами и учреждениями, независимо от того, подозреваются ли затронутые лица в совершении преступления или нет, без индивидуального постановления суда, указывающего дату 7 марта 2013 года. [382] Кроме того, канцлер Германии Ангела Меркель была указана в поисковой машине и базе данных наблюдения под названием Nymrod вместе со 121 другим иностранным лидером. [381] [382] Как писал The Intercept : «АНБ использует систему Nymrod для «поиска информации, касающейся целей, которые в противном случае было бы трудно отследить», согласно внутренним документам АНБ. Nymrod просматривает секретные отчеты на основе перехваченных сообщений, а также полных расшифровок факсов, телефонных звонков и сообщений, собранных из компьютерных систем. Более 300 «цитат» Меркель указаны как доступные в отчетах разведки и расшифровках для прочтения оперативниками АНБ». [381]

Ближе к концу апреля Эдвард Сноуден заявил, что агентства США по наблюдению шпионят за американцами больше, чем за кем-либо еще в мире, что противоречит всему, что правительство говорило до этого момента. [383]

В статье, опубликованной Ars Technica, показано, как сотрудники Tailored Access Operations (TAO) АНБ перехватывают маршрутизатор Cisco. [384]

The Intercept и WikiLeaks раскрыли информацию о том, какие страны собирали свои сообщения в рамках программы слежки MYSTIC . 19 мая The Intercept сообщил, что АНБ записывает и архивирует почти каждый разговор по мобильному телефону на Багамах с помощью системы под названием SOMALGET, подпрограммы MYSTIC . Массовое наблюдение происходило без разрешения правительства Багамских островов. [385] Помимо Багамских островов, The Intercept сообщил о перехвате АНБ метаданных мобильных телефонов в Кении , на Филиппинах , в Мексике и в пятой стране, которую он не назвал из-за «обоснованных опасений, что это может привести к росту насилия». 23 мая WikiLeaks опубликовал заявление, в котором утверждалось, что неназванной страной был Афганистан . [386]

В заявлении, сделанном в ответ на разоблачения, АНБ заявило, что «намек на то, что сбор иностранной разведывательной информации АНБ является произвольным и не имеет ограничений, является ложным». [385]

Благодаря своим глобальным операциям по наблюдению АНБ использует поток изображений, включенных в электронные письма, текстовые сообщения, социальные сети, видеоконференции и другие коммуникации, чтобы собрать миллионы изображений. Затем эти изображения используются АНБ в сложных программах распознавания лиц для отслеживания подозреваемых террористов и других целей разведки. [387]

Vodafone раскрыл, что существуют секретные провода, которые позволяют правительственным учреждениям напрямую получать доступ к своим сетям. [388] Для такого доступа не требуются ордера, а прямой провод доступа часто представляет собой оборудование в запертой комнате. [388] В шести странах, где работает Vodafone, закон требует от телекоммуникационных компаний устанавливать такой доступ или позволяет правительствам делать это. [388] Vodafone не назвал эти страны на случай, если некоторые правительства примут ответные меры, заключив в тюрьму своих сотрудников. [388] Шами Чакрабарти из Liberty сказал: «То, что правительства получают доступ к телефонным звонкам одним щелчком переключателя, беспрецедентно и ужасающе. Сноуден показал, что Интернет уже рассматривался как честная игра. Шумиха о том, что все хорошо, довольно слабеет — нашим аналоговым законам нужен цифровой капитальный ремонт». [388] Vodafone опубликовал свой первый отчет о раскрытии информации правоохранительными органами 6 июня 2014 года. [388] Сотрудник по вопросам конфиденциальности группы Vodafone Стивен Дедман сказал: «Эти каналы существуют, модель прямого доступа существует. Мы призываем положить конец прямому доступу как способу получения правительственными агентствами данных о коммуникациях людей. Без официального ордера нет внешней видимости. Если мы получим требование, мы можем дать отпор агентству. Тот факт, что правительство должно выпустить лист бумаги, является важным ограничением того, как используются полномочия». [388] Гас Хосейн, директор Privacy International, сказал: «Я никогда не думал, что телекоммуникационные компании будут настолько соучастниками. Это смелый шаг со стороны Vodafone, и, надеюсь, другие телекоммуникационные компании станут смелее в раскрытии информации, но нам нужно, чтобы они были смелее в борьбе с незаконными запросами и самими законами». [388]

The Register опубликовал сверхсекретную документацию секретной программы наблюдения под названием Overseas Processing Centre 1 (OPC-1) (кодовое название «CIRCUIT») GCHQ . Согласно документам, обнародованным Эдвардом Сноуденом, GCHQ подключается к подводным оптоволоконным кабелям через секретные шпионские базы вблизи Ормузского пролива и Йемена. В этом замешаны BT и Vodafone . [389]

Датская газета Dagbladet Information и The Intercept 19 июня 2014 года раскрыли программу массового наблюдения АНБ под кодовым названием RAMPART-A . В рамках RAMPART-A страны «третьих сторон» подключаются к оптоволоконным кабелям, по которым передается большинство мировых электронных коммуникаций, и тайно позволяют АНБ устанавливать на этих оптоволоконных кабелях оборудование для наблюдения. Зарубежные партнеры АНБ передают АНБ огромные объемы данных, такие как содержимое телефонных звонков, факсов, электронных писем, интернет-чатов, данные из виртуальных частных сетей и звонков, сделанных с использованием программного обеспечения Voice over IP, такого как Skype. Взамен эти партнеры получают доступ к сложному оборудованию для наблюдения АНБ, чтобы они тоже могли шпионить за массой данных, которые поступают на их территорию и исходят с нее. Среди партнеров, участвующих в программе массового наблюдения АНБ, — Дания и Германия. [390] [391] [392]

В течение недели 4 июля 31-летний сотрудник немецкой разведывательной службы BND был арестован по подозрению в шпионаже в пользу Соединенных Штатов . Сотрудник подозревается в шпионаже за немецкой парламентской комиссией, расследующей шпионский скандал АНБ . [393]

Бывший сотрудник АНБ и осведомитель Уильям Бинни выступил на конференции Центра журналистских расследований в Лондоне. По словам Бинни, «по крайней мере 80% всех аудиозвонков, а не только метаданные, записываются и хранятся в США. АНБ лжет о том, что оно хранит». Он также заявил, что большинство оптоволоконных кабелей проходят через США, что «не случайно и позволяет США просматривать все входящие сообщения». [394]